Um falha gravíssima conhecida como o ‘wormable’ SigRed e que afetava o Microsoft Windows Server foi finalmente corrigida após 17 anos. O alerta partiu de pesquisadores da Check Point. Assim, as organizações tiveram que corrigir suas compilações do Microsoft Windows Server para proteger suas redes contra uma vulnerabilidade crítica que existe no código do sistema.

Agora resolvido como parte da atualização de segurança do Patch Tuesday da Microsoft em 14 de julho, o bug, rastreado como CVE-2020-1350, recebeu uma pontuação de gravidade de 10,0 no CVSS.

Descoberto pelo pesquisador da Check Point, Sagi Tzaik, o bug está relacionado ao Microsoft Windows DNS, o serviço de sistema de nome de domínio nos sistemas operacionais Windows e ao software Server. Apelidada de “SigRed”, a equipe de segurança cibernética diz que a vulnerabilidade é de particular importância para a empresa, pois é passível de worms – ou de propagação automática – e, como tal, é capaz de saltar por máquinas vulneráveis sem nenhuma interação do usuário, comprometendo potencialmente toda uma empresa. rede de PCs da organização no processo.

Ao explorar a falha, “um hacker pode criar consultas DNS maliciosas para servidores DNS do Windows e obter execução arbitrária de código que pode levar à violação de toda a infraestrutura”, diz a equipe. O CVE-2020-1350 afeta todas as versões do Windows Server de 2003 a 2019.

Microsoft Windows Server corrige falha que já durava 17 anos

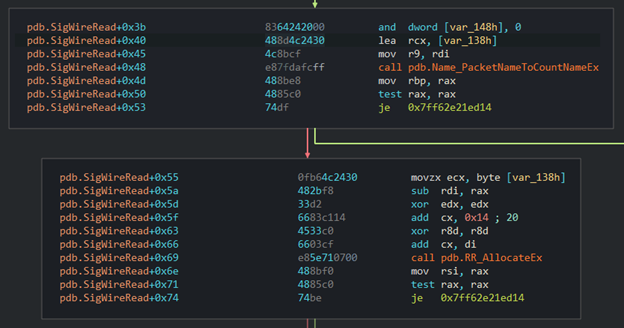

A vulnerabilidade existe devido à maneira como o servidor DNS do Windows analisa uma consulta DNS recebida, bem como ao tratamento das consultas DNS encaminhadas. Especificamente, o envio de uma resposta DNS com um registro SIG acima de 64 KB pode “causar um estouro de buffer controlado baseado em heap de aproximadamente 64 KB em um pequeno buffer alocado”, diz a equipe.

Se acionado por uma consulta DNS maliciosa, ele dispara um estouro de buffer baseado em heap, permitindo que o hacker assuma o controle do servidor e possibilite a interceptação e manipulação de emails e tráfego de rede dos usuários, tornando os serviços indisponíveis, coletando usuários ‘credenciais e muito mais, diz a Check Point.

Como o serviço é executado em privilégios elevados, se for comprometido, um invasor também recebe direitos de Administrador de Domínio. Em cenários limitados, a vulnerabilidade pode ser disparada remotamente através de sessões do navegador.

A Check Point discutiu a exploração na análise técnica da empresa. Entretanto, a pedido da Microsoft, reteve algumas informações para dar aos administradores de sistema tempo para corrigir seus sistemas. A empresa de segurança cibernética divulgou suas descobertas à Microsoft em 19 de maio. Após a triagem e a verificação do problema, o gigante de Redmond emitiu o CVE-2020-1350 em 18 de junho. Assim, em 9 de julho, a Microsoft reconheceu que a falha de segurança era passível de worms e corrigiu o bug com uma pontuação alta de gravidade.

A Microsoft emitiu uma correção a partir do Patch Tuesday.

Esse problema resulta de uma falha na implementação da função de servidor DNS da Microsoft e afeta todas as versões do Windows Server. Servidores DNS que não são da Microsoft não são afetados, diz a Microsoft.

As vulnerabilidades podem se espalhar por malware entre computadores sem a interação do usuário, acrescentou a empresa. O Windows DNS Server é um componente principal de rede. Embora atualmente não se saiba que esta vulnerabilidade seja usada em ataques ativos, é essencial que os clientes apliquem atualizações do Windows para solucionar essa vulnerabilidade o mais rápido possível.

Não há informações sobre exploração da falha

O DNS, também conhecido por “o catálogo de endereços da Internet”, é um protocolo de rede para traduzir nomes de host de computadores em endereços IP. Quando se possui um nome de domínio – por exemplo, www.checkpoint.com – controla-se o número a que este nome é respondido via um ‘DNS record’.

Esses registros DNS são servidores presentes em todas as organizações. Então, se explorados, dão ao cibercriminoso direitos de administração de domínio sobre o servidor. Assim, permite a ele interceptar e manipular os e-mails dos usuários e o tráfego de rede. Do mesmo modo, tornar serviços indisponíveis, roubar as credenciais dos usuários; ou seja, um cibercriminoso pode assumir o controle de toda a infraestrutura corporativa de TI.

Embora não exista atualmente evidência de que a vulnerabilidade tenha sido explorada, o problema está oculto no código da Microsoft há 17 anos. Como resultado, a Check Point disse que eles “não podem descartar” a possibilidade de que houve abuso durante esse período.

Acreditamos que a probabilidade de exploração dessa vulnerabilidade é alta, pois encontramos internamente todas as primitivas necessárias para explorar esse bug, acrescentou a empresa. Devido a restrições de tempo, não continuamos a fazer a exploração do bug (que inclui encadear todas as primitivas de exploração), mas acreditamos que um invasor determinado poderá explorá-lo.

Se uma solução temporária for necessária, o Check Point recomenda definir o tamanho máximo de uma mensagem DNS sobre TCP para 0xFF00. A Microsoft também forneceu um guia de solução alternativa.