Segurança é um tópico popular entre os administradores de sistema Linux. Todos os fóruns que participamos, todas as discussões centradas em TI se voltam para a segurança e as conversas se voltam, inevitavelmente, para a segurança do Linux. No entanto, confira agora 5 dicas para começar com a segurança do servidor Linux com sistemas baseados na Red Hat:

1. Mantenha o mínimo

Quando instalo o Linux, sempre instalo a versão menor possível. Para CentOS ou Red Hat Enterprise Linux, isso significa uma instalação mínima. Prefiro começar pequeno e depois adicionar o que preciso, em vez de remover o que não preciso.

O benefício adicional de selecionar uma instalação mínima é que a área de cobertura do sistema também é mínima.

O espaço em disco é barato, mas quem quer desperdiçar espaço em disco em aplicativos supérfluos que podem voltar a nos assombrar mais tarde com problemas de segurança? Tudo o que preciso inicialmente é de uma instalação básica com um servidor SSH para que eu possa conectar-me e gerenciar remotamente.

Posso adicionar o que for necessário através do DNF posteriormente.

2. Servidores são zonas livres de GUI

Se o seu sistema Linux viver a vida como um servidor, não instale uma interface gráfica com o usuário. Várias pessoas discutem esse ponto.

Do ponto de vista da segurança, a instalação de uma GUI – mesmo que pequena – exige muitos pacotes de software extras. Qualquer um desses itens pode ser suscetível a problemas de segurança.

Alguns pacotes da GUI podem abrir portas no seu sistema, o que é indesejável porque essa ação aumenta a superfície de ataque.

Finalmente, o desempenho do seu sistema pode sofrer uma interface gráfica, porque as GUIs consomem muitos recursos do sistema.

Deixe as GUIs na área de trabalho. Aprenda a linha de comando.

3. Firewalls são obrigatórios

Nos sistemas baseados no Red Hat (Red Hat Enterprise Linux, Fedora e CentOS), firewalld é o seu firewall padrão. Use-o.

Esse firewall baseado em host protege seu sistema contra invasões indesejadas em todas as portas, exceto aquelas que você permitiu explicitamente. Você também pode limitar seletivamente o tráfego de saída através do firewall.

No entanto, o método mais seguro para limitar o tráfego de saída é ter um servidor proxy interno da Internet configurado e permitir apenas o tráfego de saída para esse sistema.

Você também pode permitir o tráfego SSH para sua sub-rede local, caso precise se conectar de um sistema a outro.

Os firewalls baseados em host podem ser frustrantes ao testar a conectividade entre sistemas, especialmente para serviços recém-configurados, mas vale a pena os poucos momentos de frustração.

Pendure uma placa logo acima do (s) monitor (es) em seu cubículo com a mensagem “VERIFIQUE O FIREWALL” e você ficará bem.

4. Vale a pena aprender o SELinux

Ah, o muito odiado e incompreendido SELinux. Normalmente, os administradores de sistema desabilitam ou removem o SELinux completamente, em vez de lidar com a extrema angústia de segurança que ele produz. Meu conselho é deixar esse serviço ativado, ativado e definido para imposição.

O SELinux usa o que é conhecido como controle de acesso obrigatório (ou MAC), enquanto os firewalls usam o controle de acesso baseado em regras, e as permissões padrão *nix são conhecidas como controle de acesso discricionário.

Antes de desistir e desativar o SELinux, leia alguma documentação sobre sua configuração. Como a maioria dos sistemas executa apenas um pequeno conjunto de serviços, a configuração não é tão complicada quanto o perigo de não ter esse serviço ativado.

O SELinux precisa ser configurado de uma maneira específica, permitindo que os arquivos sejam rotulados, configurados em contextos de segurança e reinicializados algumas vezes para fazer as coisas funcionarem. Leia a documentação.

Pois, o SELinux, contrariamente à crença popular, NÃO é um firewall (ou um substituto para um), uma solução anti-malware, um substituto para mecanismos de autenticação como autenticação multifatorial ou uma panaceia de segurança por qualquer extensão da imaginação.

O SELinux é uma defesa contra a escalação de privilégios de serviços executados como usuário root. Desligá-lo é provavelmente uma má ideia. O uso correto do SELinux é uma camada adicional de proteção necessária nos dias de hoje, com ameaças persistentes avançadas e malware mais inteligente.

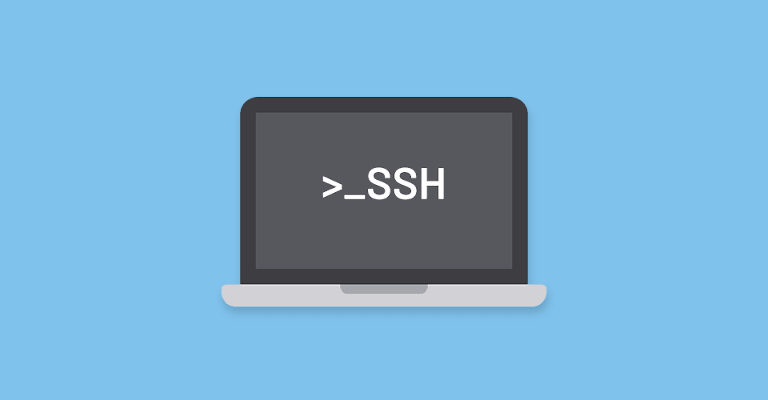

5. Logins root remotos são uma má ideia

Por padrão, nos sistemas baseados na Red Hat, o usuário root pode efetuar login remotamente via SSH.

Entendo por que esse recurso é definido por padrão em sistemas recém-instalados, mas deve ser desativado assim que o sistema estiver ativo e funcionando, e contas com acesso ao sudo tenham sido criadas.

A desativação do login raiz remoto impede que um invasor use métodos de força bruta para adivinhar sua senha root. As tentativas são registradas, mas não afetam sua segurança, porque a conta raiz não pode efetuar login remotamente.

E se você tiver um script ou serviço de prevenção de intrusões instalado, tentativas repetidas resultarão automaticamente em uma nova regra DROP ou na criação de uma entrada /etc/hosts.deny.

Verifique se os logins raiz remotos estão ativados:

# the setting of “PermitRootLogin without-password”.

#ChrootDirectory none

Se você ver PermitRootLogin yes, o usuário root poderá efetuar login remotamente via SSH. Editar o ‘/etc/ssh/sshd_config‘ arquivo e colocar um ‘#‘ para comentar a linha, ou mudar yes para no. Reinicie o serviço sshd para aceitar a nova configuração:

O usuário root não poderá mais efetuar login via SSH.

Conclusão

Então, leia qualquer pesquisa ou dicas nos últimos dez anos e verá que a segurança é a principal prioridade ou preocupação dos administradores de sistema/servidor Linux.

Torne sua prioridade proteger um sistema com pelo menos essas cinco dicas antes que seus sistemas entrem em produção.

Segurança não é algo que você pode adiar ou relaxar.

Em suma, essas 5 dicas ajudarão você a colocar online um servidor Linux com mais segurança e tornar sua rede um local mais estável para trabalhar.

Fonte: Red Hat