Operadores do ransomware RansomHub usam um criptografador Linux projetado especificamente para criptografar ambientes VMware ESXi em ataques corporativos. A operação foi lançada em fevereiro de 2024, apresentando sobreposições de código e associações de membros com ALPHV/BlackCat e Knight ransomware, tendo feito mais de 45 vítimas em 18 países.

Ransomware RansomHub para Linux

A existência de um criptografador RansomHub para Windows e Linux foi confirmada desde o início de maio. A Recorded Future agora relata (Via: Bleeping Computer) que o grupo de ameaças também tem uma variante ESXi especializada em seu arsenal, que viu pela primeira vez em abril de 2024.

Ao contrário das versões Windows e Linux do RansomHub escritas em Go, a versão ESXi é um programa C++ provavelmente derivado do agora extinto ransomware Knight. Curiosamente, o Recorded Future também encontrou um bug simples na variante ESXi que os defensores podem aproveitar para enviá-lo para um loop infinito e evitar a criptografia.

Criptografador ESXi do RansomHub

A empresa adotou o uso de máquinas virtuais para hospedar seus servidores, pois permitem um melhor gerenciamento de CPU, memória e recursos de armazenamento. Devido a essa maior adoção, quase todas as gangues de ransomware voltadas para empresas criaram criptografadores VMware ESXi dedicados para atingir esses servidores.

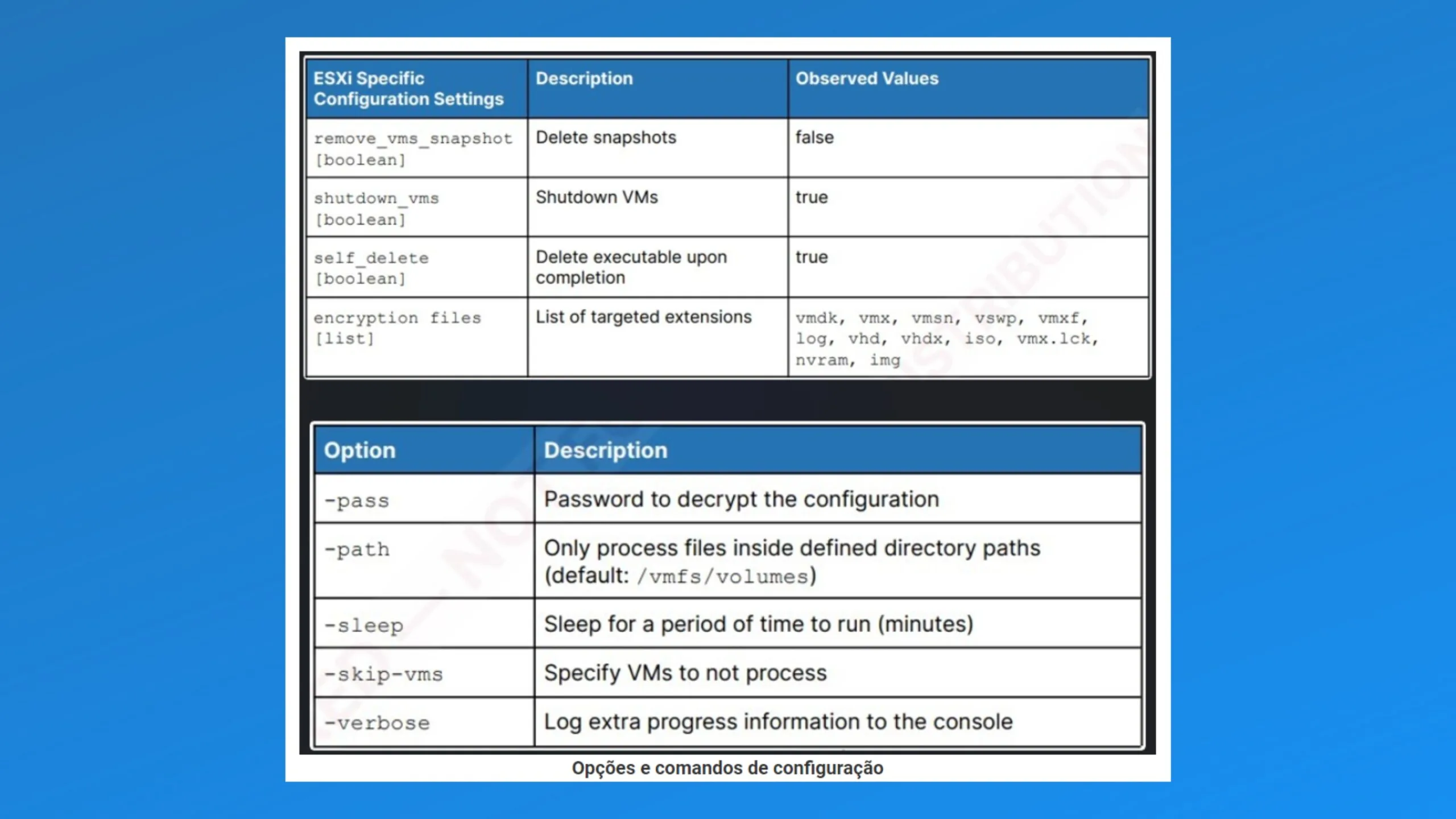

O RansomHub não é exceção, com seu criptografador ESXi suportando várias opções de linha de comando para definir um atraso de execução, especificando quais VMs devem ser excluídas da criptografia, quais caminhos de diretório devem ser direcionados e muito mais. Ele também possui comandos e opções específicos do ESXi, como ‘vim-cmd vmsvc/getallvms’ e ‘vim-cmd vmsvc/snapshot.removeall’ para exclusão de instantâneos e ‘esxcli vm process kill’ para desligar VMs.

O criptografador também desativa o syslog e outros serviços críticos para impedir o registro e pode ser configurado para ser excluído após a execução para evitar detecção e análise. O esquema de criptografia usa ChaCha20 com Curve25519 para gerar chaves públicas e privadas e criptografa arquivos relacionados ao ESXi como ‘.vmdk,’ ‘.vmx,’ ‘.vmsn,’ apenas parcialmente (criptografia intermitente) para desempenho mais rápido.

Especificamente, ele criptografa apenas o primeiro megabyte de arquivos maiores que 1 MB, repetindo blocos de criptografia a cada 11 MB. Por fim, ele adiciona um rodapé de 113 bytes a cada arquivo criptografado contendo a chave pública da vítima, ChaCha20 nonce e contagem de pedaços.

Os analistas da Recorded Future descobriram que a variante ESXi usa um arquivo chamado ‘/tmp/app.pid’ para verificar se uma instância já está em execução. Se este arquivo existir com um ID de processo, o ransomware tentará encerrar esse processo e sairá.

No entanto, se o arquivo contiver ‘-1’, o ransomware entra em um loop infinito onde tenta eliminar um processo inexistente, neutralizando-se efetivamente. Isso praticamente significa que as organizações podem criar um arquivo /tmp/app.pid contendo ‘-1’ para proteção contra a variante RansomHub ESXi. Isto é, pelo menos até que os operadores de RaaS corrijam o bug e lancem versões atualizadas para seus afiliados usarem em ataques.