Conseguir uma vaga de emprego continua difícil no mundo inteiro e, as pessoas ficam ligadas em cada e-mail que chega em sua caixa de entrada. Os cibercriminosos sabem disso e estão direcionando iscas a essas pessoas. Uma campanha de phishing composta por hackers russos usa ofertas de emprego falsas para atingir os europeus orientais que trabalham no setor de criptomoedas. O objetivo é infectar os sistemas dos usuários com uma versão modificada do malware Stealerium chamado “Enigma”.

Campanha de phishing usa ofertas falsas de trabalho

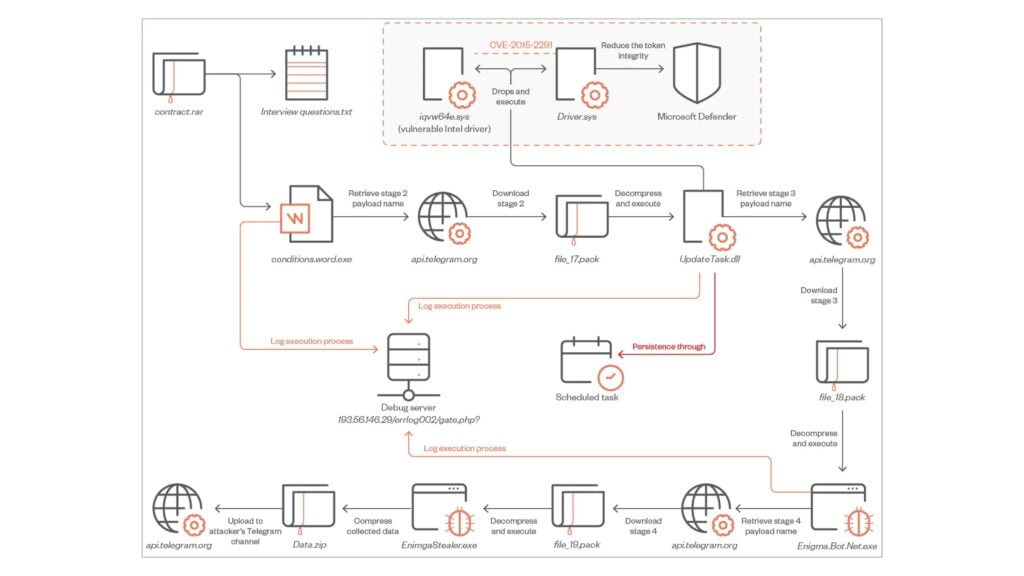

As informações são da Trend Micro (Via: Bleeping Computer). A empresa tem rastreado a atividade maliciosa e, segundo ela, os agentes de ameaças usam um conjunto de carregadores fortemente ofuscados que exploram uma antiga falha de driver da Intel para reduzir a integridade do token do Microsoft Defender e ignorar as proteções.

Os ataques começam com um e-mail fingindo ser uma oferta de emprego com entrevistas falsas em criptomoedas para atrair seus alvos. Os e-mails têm um anexo de arquivo RAR que contém um TXT (“perguntas da entrevista.txt”) e um executável (“condições da entrevista.palavra.exe”). O arquivo de texto contém perguntas da entrevista em formato padrão e parecem legítimas.

Se a vítima for induzida a iniciar o executável, uma cadeia de cargas é executada e acaba baixando o malware de roubo de informações Enigma do Telegram, o que compromete o sistema da vítima.

A ferramenta de ataque

O downloader de primeiro estágio é uma ferramenta C++ que usa técnicas como hash de API, criptografia de string e código irrelevante para evitar a detecção durante o download e o lançamento da carga de segundo estágio, “UpdateTask.dll”. Já a carga útil de segundo estágio, também escrita em C++, usa a técnica “Traga seu próprio driver vulnerável” (BYOVD) para explorar a vulnerabilidade Intel CVE-2015-2291.

Essa falha do driver Intel permite que comandos sejam executados com privilégios de Kernel. Os agentes de ameaças abusam dessa vulnerabilidade para desabilitar o Microsoft Defender antes que o malware baixe a terceira carga útil.

O terceiro estágio baixa a carga final, Enigma Stealer, de um canal privado do Telegram, que a Trend Micro diz ser uma versão modificada do Stealerium, um malware de roubo de informações de código aberto. O Enigma visa informações do sistema, tokens e senhas armazenadas em navegadores da web como Google Chrome, Microsoft Edge, Opera e muito mais.

Por fim, todos os dados roubados são compactados em um arquivo ZIP (“Data.zip”) e enviados de volta aos agentes da ameaça via Telegram. Algumas das strings da Enigma, como caminhos do navegador da web e URLs de serviços da API de geolocalização, são criptografadas com o algoritmo AES no modo cipher-block chaining (CBC), provavelmente para ocultar os dados e impedir acesso não autorizado ou adulteração.

A Trend Micro não atribuiu a atribuição com muita confiança, mas descobriu vários elementos que podem indicar que uma ameaça russa está por trás dos ataques.