Durante a conferência de segurança RSA 2020 em São Francisco, os pesquisadores de segurança da empresa eslovaca de antivírus ESET apresentaram detalhes sobre uma nova vulnerabilidade que afeta as comunicações Wi-Fi. Nomeado Kr00k, esse bug pode ser explorado por um invasor para interceptar e descriptografar algum tipo de tráfego de rede WiFi (dependendo de conexões WPA2).

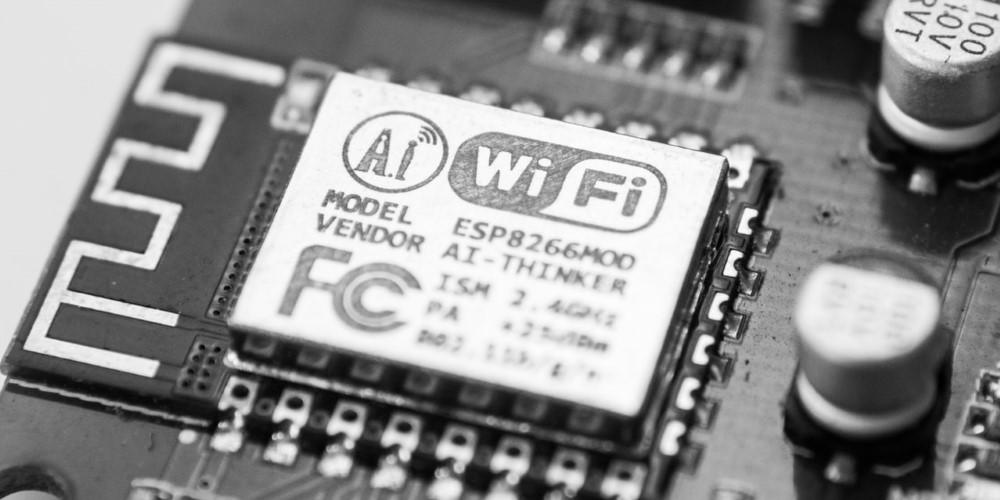

De acordo com a ESET, o Kr00k afeta todos os dispositivos compatíveis com WiFi que executam nos chips Wi-Fi Broadcom e Cypress. Esses são dois dos chipsets WiFi mais populares do mundo e estão incluídos em quase tudo, de laptops a smartphones e de pontos de acesso a alto-falantes inteligentes e outros dispositivos de IoT.

Os pesquisadores da ESET disseram que testaram e confirmaram pessoalmente que o Kr00k afeta dispositivos da Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3) e Xiaomi (Redmi), mas também pontos de acesso da Asus e Huawei.

Em um comunicado à imprensa, a ESET disse que acredita que mais de um bilhão de dispositivos são vulneráveis ??ao Kr00k e considera esse número “uma estimativa conservadora”.

O QUE É O KR00K?

No nível técnico [PDF], o Kr00k é apenas um bug, como muitos outros que são descobertos diariamente no software que todos nós usamos.

A diferença é que o Kr00k afeta a criptografia usada para proteger pacotes de dados enviados por uma conexão WiFi.

Normalmente, esses pacotes são criptografados com uma chave exclusiva que depende da senha de WiFi do usuário. No entanto, os pesquisadores da ESET dizem que, para os chips Wi-Fi Broadcom e Cypress, essa chave é redefinida para um valor zero durante um processo chamado “desassociação”.

Desassociação é algo que ocorre naturalmente em uma conexão WiFi. Refere-se a uma desconexão temporária que geralmente ocorre devido a um sinal Wi-Fi baixo.

Os dispositivos WiFi entram em estados desassociados muitas vezes ao dia e são configurados automaticamente para se reconectar à rede usada anteriormente quando isso acontece.

Os pesquisadores da ESET dizem que os invasores podem forçar os dispositivos a um estado desassociado prolongado, receber pacotes WiFi destinados ao dispositivo atacado e, em seguida, usar o bug Kr00k para descriptografar o tráfego Wi-Fi usando a chave zero.

Esse cenário de ataque permite que os hackers interceptem e descriptografem ativamente pacotes WiFi, normalmente considerados seguros.

A boa notícia é que o bug do Kr00k afeta apenas as conexões WiFi que usam os protocolos de segurança WPA2-Personal ou WPA2-Enterprise WiFi, com criptografia AES-CCMP.

Isso significa que, se você usar um dispositivo com um chipset Broadcom ou Cypress WiFi, poderá se proteger contra ataques usando o protocolo de autenticação WPA3 WiFi mais recente.

OS PATCHES JÁ DEVEM ESTAR DISPONÍVEIS PARA A MAIORIA DOS DISPOSITIVOS

Além disso, a ESET também trabalhou nos últimos meses para divulgar com responsabilidade o bug do Kr00k para a Boadcom, Cypress e todas as outras empresas impactadas.

De acordo com algumas publicações de fornecedores e nossos próprios testes (não abrangentes), os dispositivos deveriam ter recebido patches para a vulnerabilidade no momento da publicação, disseram os pesquisadores da ESET.

Dependendo do tipo de dispositivo, isso pode significar apenas garantir que as atualizações mais recentes do SO ou software estejam instaladas (dispositivos Android, Apple e Windows; alguns dispositivos IoT), mas pode exigir uma atualização de firmware (pontos de acesso, roteadores e alguns dispositivos IoT).

Os usuários podem verificar se receberam os patches do Kr00k, verificando os registros de alterações do SO/firmware do dispositivo em busca de correções no CVE-2019-15126, que é o ID exclusivo atribuído para rastrear esse bug.

NÃO É TÃO RUIM QUANTO KRACK

Em suma, a vulnerabilidade do Kr00k deve ser mais fácil de proteger do que o KRACK – uma grande vulnerabilidade que afetou o protocolo WPA2 WiFi e forçou a maioria dos fornecedores de dispositivos a usar o WPA3 por padrão.

Mais tarde, descobriu-se que um novo ataque do KRACK, chamado Dragonblood, impactou até algumas conexões WPA3 mais recentes, mas esse ataque mais recente não afetou todo o ecossistema de WiFi, como o ataque original do KRACK.

Os pesquisadores da ESET disseram ter descoberto o Kr00k enquanto examinavam os efeitos devastadores do ataque KRACK; no entanto, os dois – KRACK e Kr00K – não devem ser considerados iguais.