Em um relatório, a empresa Intezer Labs analisou o Doki, um novo malware para Linux que eles viram no arsenal de um antigo grupo conhecido por direcionar servidores web para fins de mineração de criptomoedas Dogecoin.

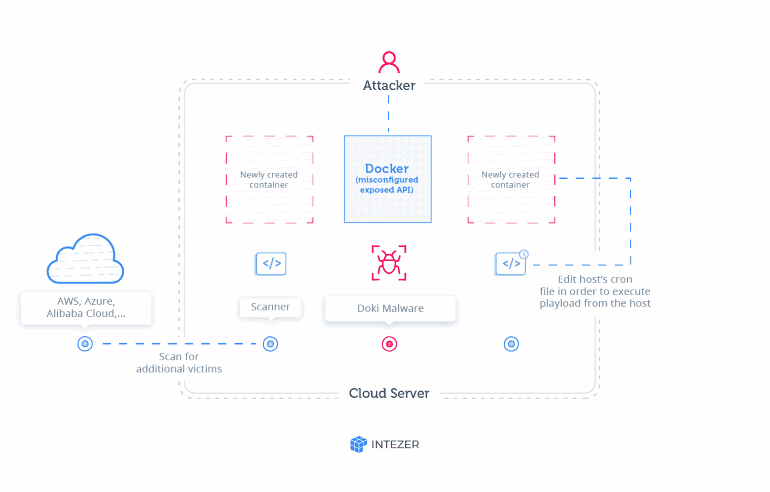

O grupo, conhecido como Ngrok, está ativo desde pelo menos final de 2018. Os pesquisadores dizem que, em ataques realizados pelo grupo este ano, os hackers direcionaram as instalações do Docker, onde a API de gerenciamento foi deixada exposta on-line.

Novo malware para Linux usa API da Dogecoin

Os hackers usaram a API do Docker para implantar novos servidores na infraestrutura de nuvem da empresa. Os servidores, executando uma versão do Alpine Linux, foram infectados com malware de mineração de criptomoedas e com o Doki.

Os pesquisadores disseram que o objetivo do Doki era permitir que hackers controlassem servidores Alpine Linux recém-implantados. Como resultado, o malware garantiria que a mineração de criptomoedas estivesse funcionando conforme o planejado.

No entanto, a Intezer diz que o Doki é diferente de cavalos de troia semelhantes. O detalhe mais óbvio foi como o Doki determinou o URL do servidor C&C necessário para conectar-se e obter novas instruções.

Enquanto algumas linhagens de malware se conectam a endereços IP brutos ou URLs codificados incluídos em seu código-fonte, o Doki usou um algoritmo dinâmico para determinar o endereço C&C usando a API da Dogecoin.

Esse mecanismo é uma maneira eficaz de impedir a aplicação da lei de derrubar a infraestrutura de back-end do Doki. Em síntese, eles precisariam assumir o controle da carteira Dogecoin do Ngrok, algo que seria impossível sem a chave criptográfica da carteira.

A Intezer diz que o Doki parece existir desde janeiro deste ano. No entanto, apesar de estar presente há mais de seis meses, o malware permaneceu sem ser detectado na maioria dos mecanismos de verificação Linux atuais.

Fonte: ZDNET

Novo malware do Linux explora criptografia após instalar o backdoor com senha mestra secreta