Cibercriminosos estão utilizando código de um clone trojanizado Python do venerável jogo Campo Minado da Microsoft para ocultar scripts maliciosos em ataques a organizações financeiras europeias e norte-americanas.

Clone trojanizado do Campo Minado da Microsoft ataca organizações financeiras

O CSIRT-NBU e o CERT-UA da Ucrânia atribuem os ataques a um agente de ameaça rastreado como ‘UAC-0188’ (Via: Bleeping Computer), que está usando o código legítimo para ocultar scripts Python que baixam e instalam o SuperOps RMM.

Superops RMM é um software de gerenciamento remoto legítimo que dá aos atores remotos acesso direto aos sistemas comprometidos. O CERT-UA relata que a investigação após a descoberta inicial deste ataque revelou pelo menos cinco potenciais violações dos mesmos ficheiros em instituições financeiras e de seguros em toda a Europa e nos Estados Unidos.

Detalhes do ataque

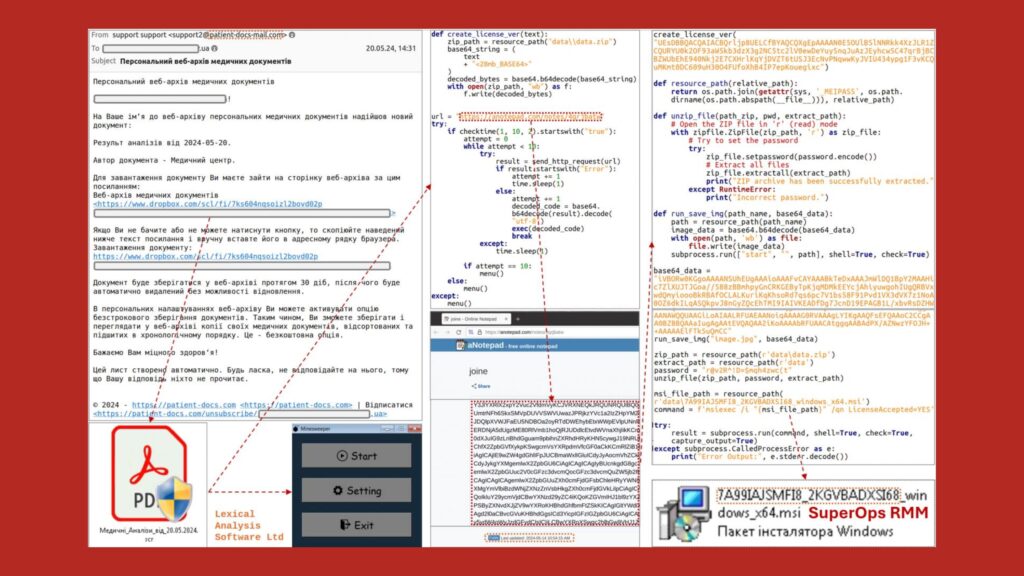

O ataque começa com um e-mail enviado do endereço “[email protected]”, fazendo-se passar por um centro médico com o assunto “Arquivo pessoal de documentos médicos na Web”. O destinatário é solicitado a baixar um arquivo .SCR de 33 MB do link fornecido do Dropbox. Este arquivo contém código inócuo de um clone Python do jogo Campo Minado junto com código Python malicioso que baixa scripts adicionais de uma fonte remota (“anotepad.com”).

A inclusão do código do Campo Minado no executável serve como cobertura para a string codificada em base64 de 28 MB que contém o código malicioso, tentando fazer com que pareça benigno para o software de segurança. Além disso, o código do Campo Minado contém uma função chamada “create_license_ver” que é reaproveitada para decodificar e executar o código malicioso oculto, de modo que componentes de software legítimos sejam usados ??para mascarar e facilitar o ataque cibernético.

A string base64 é decodificada para montar um arquivo ZIP que contém um instalador MSI para SuperOps RMM, que eventualmente é extraído e executado usando uma senha estática.

Imagem: CERT-UA

SuperOps RMM é uma ferramenta legítima de acesso remoto, mas neste caso é usada para conceder aos invasores acesso não autorizado ao computador da vítima. De acordo com a CERT-UA, as organizações que não utilizam o produto SuperOps RMM devem tratar sua presença ou atividade de rede relacionada, como chamadas para os domínios “superops.com” ou “superops.ai”, como um sinal de comprometimento do hacker.

A agência também compartilhou indicadores adicionais de comprometimento (IoCs) associados a este ataque na parte inferior do relatório.