Na conferência de segurança do DEF CON 27 em Las Vegas, os pesquisadores de segurança da Eclypsium fizeram uma palestra sobre falhas de projeto encontradas em mais de 40 drivers de kernel de 20 diferentes fornecedores de hardware. As falhas comuns de design dizem respeito a aplicativos com poucos privilégios que podem usar funções de driver legítimo para executar ações mal-intencionadas. Assim, atuam nas áreas mais sensíveis do sistema operacional Windows, como o kernel do Windows. Portanto, pesquisadores descobrem falhas em 40 kernel drivers de 20 fornecedores.

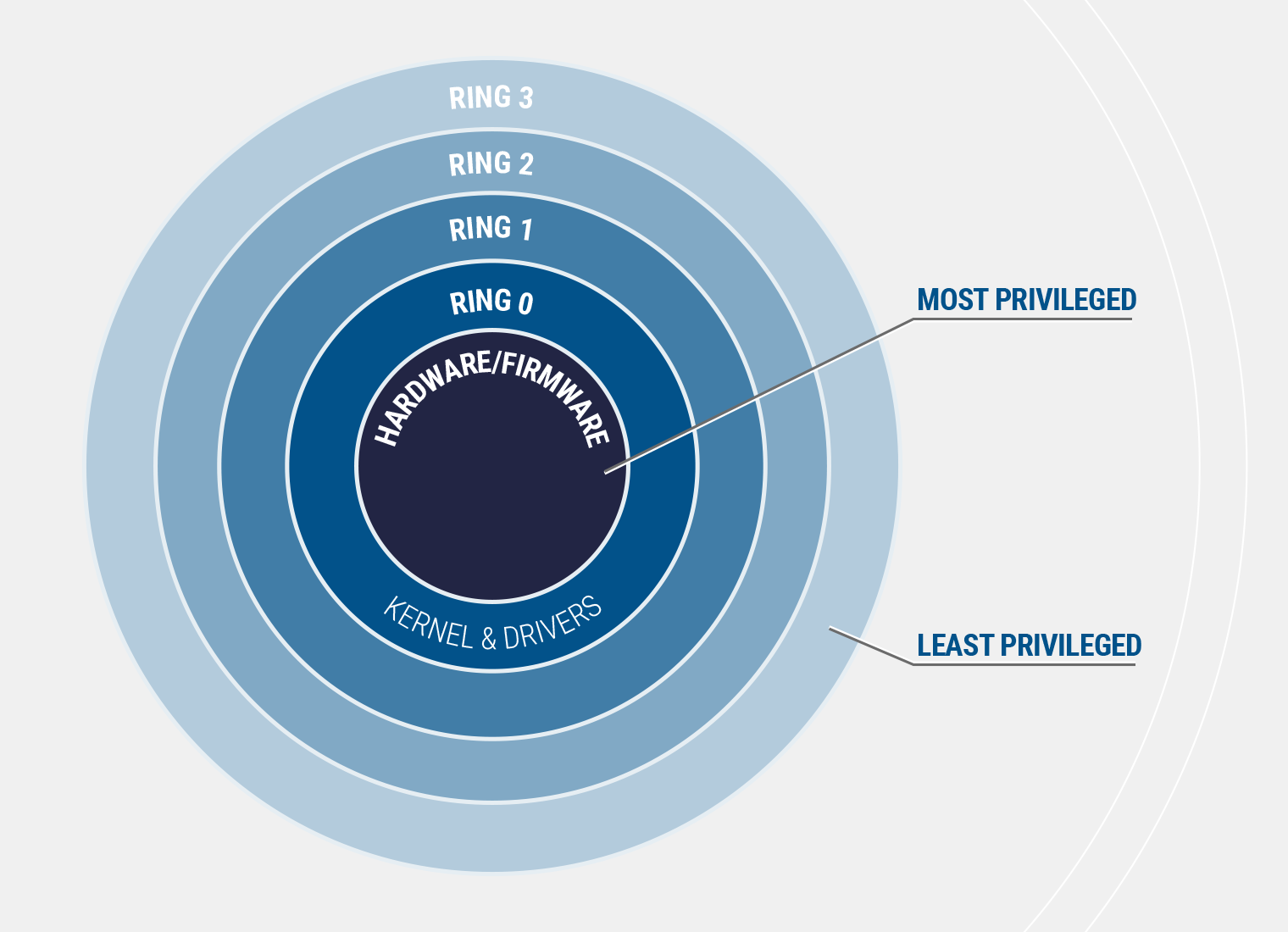

Há uma série de recursos de hardware que são normalmente acessíveis apenas por software privilegiado, como o kernel do Windows e precisam ser protegidos de leitura malicioso/escrever a partir de aplicações de usuário, disse Mickey Shkatov, Investigador Principal no Eclypsium.

As superfícies de falha de projeto quando os drivers assinados fornecem funcionalidade que pode ser mal utilizada pelos aplicativos do espaço do usuário para executar leitura / gravação arbitrária desses recursos confidenciais sem qualquer restrição ou verificações da Microsoft, acrescentou.

Shkatov culpa os problemas que ele descobriu em práticas de codificação incorretas, que não levam em conta a segurança.

Esse é um antipadrão de design de software comum, em que, em vez de fazer com que o driver realize apenas tarefas específicas, ele é escrito de forma flexível para executar apenas ações arbitrárias em nome do userspace, disse ele. É mais fácil desenvolver software estruturando drivers e aplicativos dessa maneira, mas isso abre o sistema para exploração.

Fornecedores impactados após pesquisadores descobrirem falhas em 40 kernel drivers de 20 fornecedores

Shkatov disse que sua empresa notificou cada um dos fornecedores de hardware que enviavam drivers que permitiam que os aplicativos de espaço do usuário executassem o código do kernel. Os fornecedores que emitiram atualizações estão listados abaixo.

- American Megatrends International (AMI);

- ASRock;

- Computador ASUSTeK;

- Tecnologias ATI (AMD);

- Biostar;

- EVGA;

- GIGABYTE;

- Huawei;

- Insyde

Intel; - Micro-Star International (MSI);

- NVIDIA;

- Tecnologias Phoenix;

- Realtek Semiconductor;

- SuperMicro;

- Toshiba.

Alguns fornecedores, como Intel e Huawei, já emitiram atualizações. Algumas que são IBVs [fornecedores independentes de BIOS] como Phoenix e Insyde estão lançando suas atualizações para seus OEMs, disse Shkatov.

Nem todos os fabricantes foram contactados

O pesquisador do Eclypsium disse que não citou todos os fornecedores afetados, já que alguns “precisaram de tempo extra devido a circunstâncias especiais” e futuras correções e alertas serão lançados no futuro.

O pesquisador do Eclypsium disse que planeja publicar a lista de drivers afetados e seus hashes no GitHub. Assim, usuários e administradores poderão bloquear os drivers afetados.

Além disso, Shaktov disse que a Microsoft usará seu recurso HVCI (Hypervisor-enforced Code Integrity) para listar drivers que são relatados a eles.

No entanto, Shaktov disse que o recurso HVCI é suportado apenas em processadores Intel da 7ª geração. A intervenção manual será necessária em sistemas mais antigos e até mesmo em CPUs Intel mais novas, onde o HVCI não pode ser ativado.

Para explorar drivers vulneráveis, um invasor precisa já ter comprometido o computador”, afirmou a Microsoft em comunicado. “Para ajudar a atenuar essa classe de problemas, a Microsoft recomenda que os clientes usem o Windows Defender Application Control para bloquear softwares e drivers vulneráveis. Os clientes podem se proteger protegendo a integridade de memória de dispositivos compatíveis com o Windows Security. A Microsoft trabalha diligentemente com parceiros do setor para endereço para divulgar as vulnerabilidades e trabalhar em conjunto para ajudar a proteger os clientes.

Mais detalhes estarão disponíveis no blog do Eclypsium. Assim, os pesquisadores descobrem falhas em 40 kernel drivers de 20 fornecedores e alguns deles já estão trabalhando para solunionar o problema.

Fonte ZDNet