Pesquisadores detectaram um novo malware evasivo, rastreado como KmsdBot, que infecta sistemas por meio de uma conexão SSH que usa credenciais fracas.

A descoberta foi realizada pela Akamai Security Research. E o malware foi empregado em campanhas de mineração de criptomoedas e para lançar ataques de negação de serviço (DDoS).

De acordo com as descobertas, o KmsdBot suporta várias arquiteturas, incluindo Winx86, Arm64 e mips64, x86_64, e não permanece persistente para evitar a detecção.

Malware KmsdBot usado para atividade de criptomineração e ataques DDoS

O código malicioso foi usado em ataques direcionados a vários setores, incluindo a indústria de jogos, indústria de tecnologia e fabricantes de carros de luxo. O primeiro ataque DDoS observado pela Akamai teve como alvo uma empresa de jogos chamada FiveM, que permite que os jogadores hospedem servidores privados personalizados para Grand Theft Auto Online.

De acordo com as descobertas, o malware empregou ataques direcionados específicos juntamente com ataques genéricos de Camada 4 e Camada 7. “Encontramos uma entrada de log interessante: um criptominerador com funcionalidade de negação de serviço distribuída (DDoS) adaptada à indústria de jogos. Não é sempre que vemos esses tipos de botnets atacando e se espalhando ativamente, especialmente aqueles escritos em Golang”, diz o post publicado pela Akamai.

Ainda segundo a empresa, “os alvos variam de empresas de jogos a marcas de carros de luxo e empresas de segurança – esse malware é quase errático em relação a seus alvos”.

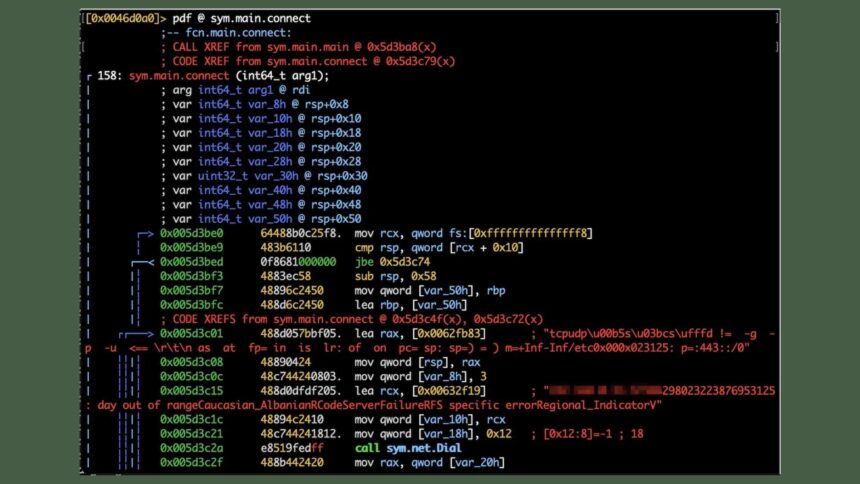

A análise da amostra ksmdx revela funções para realizar operações de varredura, atualizações de software e atividades de criptomineração. Uma vez que um sistema tenha sido infectado, o binário ksmdx notifica o C2 enviando uma solicitação HTTP POST com a notificação de ‘Bruh Started:’.

O bot baixa uma lista de credenciais de login para usar ao procurar portas SSH abertas. Ao analisar a atividade de criptomineração, os especialistas notaram que os operadores usavam carteiras de criptomoedas supostamente escolhidas aleatoriamente para contribuir com vários pools de mineração.

O bot implementa sua própria funcionalidade para iniciar a atividade de criptomineração, no entanto, na verdade, está lançando um binário xmrig renomeado.

Para se livrar dessa nova ameaça, siga as dicas abaixo.

- Não use credenciais fracas ou padrão para servidores ou aplicativos implantados.

- Certifique-se de manter esses aplicativos implantados atualizados com os patches de segurança mais recentes e verifique-os periodicamente.

- Use a autenticação de chave pública para suas conexões SSH. Esta é a melhor maneira de evitar esse tipo de comprometimento do sistema.