Check Point Research acaba de divulgar a lista com os principais malwares de outubro. Segundo a lista divulgada pela empresa, o Trickbot é o malware que mais fez vítimas no mundo. Mas, no Brasil, o Trickbot ficou em segundo lugar no ranking nacional. A Check Point Research divulga listas mensais com os maiores ataques ao redor do mundo e por país.

Desta forma, o malware Trickbot permanece no top global e já afeta ao menos 4% de todas as organizações no mundo, é como se disséssemos que quem não foi vítima, vai ser em algum momento. Mas, quando o assunto é exploração de vulnerabilidades, a “Apache HTTP Server Directory Traversal” entra na lista como uma das 10 principais vulnerabilidades exploradas, e tem mais, o setor mais afetado é o de Educação e Pesquisa.

Trickbot, um cavalo de troia bancário

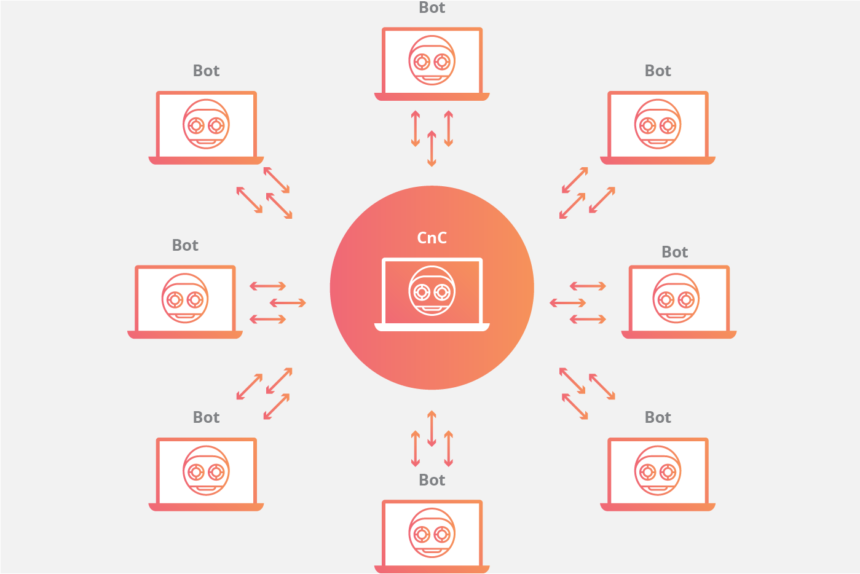

O Trickbot já é conhecido nosso no SempreUpdate, não por nos afetar, mas pelo fato de sempre falarmos dele, é um cavalo de Troia Bancário. No entanto, o processo de infecção dele é extremamente inteligente. Primeiro, ele se espalha lateralmente, sendo disseminado por um ransomware. Além de que, o foco do Trickbot é roubar credenciais de financeiras, seja de bancos, como também de cartões de crédito e outros produtos.

Mas, historicamente, o Trickbot já acumula a quinta reincidência em 2021 e parece que vamos terminar o ano com ele no topo da lista global de malwares. No entanto, não é que ainda não exista nada que o impeça, o fato é que o malware recebe atualizações constantes. Desta forma, o Trickbot sempre terá novos recursos, capacidades e vetores de distribuição. Assim, ele acaba sendo um malware altamente flexível, personalizável e pode integrar companhas de ataques multifuncionais.

Retorno do Emotet

O botnet Emotet voltou, sim, o gigante acordou. Saiba que o Emotet ocupou um espaço de alta relevância. Só ele, permaneceu por 3 anos fazendo vítimas em todo o mundo. Além disso, ele é o botnet com maior sucesso da história da cibersegurança. Mas, agora com quase 10 meses ele está retornando.

Segundo a CPR, o Trickbot está abrindo as portas para o retorno do botnet Emotet. Mas, o fato é que ao usar o Trickbot o Emotet vai se alastrar com força total e deve levar menos tempo do que antes. Afinal ele está usando um malware que ainda ocupa o pódio global.

…como nos velhos tempos, Trickbot e Emotet estarão unidos como parceiros no cibercrime, explica Lotem Finkelstein, diretor de Inteligência de Ameaças e Pesquisa da Check Point Software Technologies.

Vulnerabilidade Apache HTTP Server Directory Traversal

A vulnerabilidade é estreante, ocupa o último lugar no Top 10 das vulnerabilidades de outubro. Mas, ele merece atenção devido ao seu poder de evolução. No entanto, os desenvolvedores Apache já lançaram correções para o CVE-2021-41773 no Apache HTTP Server 2.4.50. Com isso, também vem a péssima notícia, o patch foi considerado insuficiente e a vulnerabilidade Directory Traversal no servidor HTTP Apache permanece firme e com explorações.

A vulnerabilidade do Apache só veio à tona no início de outubro e já é uma das dez vulnerabilidades mais exploradas em todo o mundo, mostrando a rapidez com que os atacantes se movem. Esta vulnerabilidade pode fazer com que os atacantes mapeiem URLs para arquivos fora da raiz esperada do documento, lançando um patch traversal, informa Maya Horowitz, vice-presidente de Pesquisa da Check Point Software Technologies.

Recomendações dos especialistas da Check Point Software Technologies

Maya Horowitz, avisa que todos os usuários do Apache devem recorrer a tecnologias de proteção adequadas. É preciso dizer que essa vulnerabilidade do Apache já afeta 60% das organizações em todo o mundo, seguida por “Web Server Exposed Git Repository Information Disclosure” que afeta 55% das organizações. A “HTTP Headers Remote Code Execution” permanece em terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 54% das organizações.

Principais vulnerabilidades exploradas em outubro 2021

Em outubro, a equipe da CPR também revelou que a vulnerabilidade mais comum explorada foi a “Web Servers Malicious URL Directory Traversal”, afetando 60% das organizações globalmente, seguida pela “Web Server Exposed Git Repository Information Disclosure”, que impactou 55% das organizações no mundo todo. A vulnerabilidade “HTTP Headers Remote Code Execution” permanece em terceiro lugar na lista de vulnerabilidades mais exploradas, com um impacto global de 54%.

Com alta – Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) – Há uma vulnerabilidade de Directory Traversal em diferentes servidores da web. A vulnerabilidade se deve a um erro de validação de entrada em um servidor da web que não limpa adequadamente a URL para os padrões de passagem de diretório. A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

Com queda – Web Server Exposed Git Repository Information Disclosure – a vulnerabilidade de divulgação de informações foi relatada no Repositório Git. A exploração bem-sucedida desta vulnerabilidade pode permitir a divulgação não intencional de informações da conta.

Neutro – HTTP Headers Remote Code Execution (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) – Os HTTP Headers permitem que o cliente e o servidor passem informações adicionais com uma solicitação HTTP. Um atacante remoto pode usar um HTTP Header vulnerável para executar um código arbitrário na máquina da vítima.

Principais famílias de malware

Nota: Os pontos de ajuste de alta, baixa ou equilíbrio é tido com base no mês de setembro!

Em outubro, o Trickbot foi o malware mais popular com um impacto global de 4% das organizações, seguido pelo XMRig que 3% das organizações em todo o mundo e o Remcos com 2%.

em equilíbrio- É um trojan bancário dominante, constantemente atualizado com novos recursos e vetores de distribuição, permitindo que seja um malware flexível e personalizável que pode ser distribuído como parte de campanhas multifuncionais.

Em alta – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

Em alta – É um RAT que apareceu pela primeira vez em 2016. O Remcos se distribui por meio de documentos maliciosos do Microsoft Office que são anexados a e-mails de SPAM e é projetado para contornar a segurança UAC do Microsoft Windows e executar malware com privilégios de alto nível.

Principais setores atacados globalmente:

Em outubro, Educação/Pesquisa foi o setor mais atacado globalmente, seguido por Comunicações e Governo/Militar.

- Educação/Pesquisa

- Comunicações

- Governo/Militar

Fonte de todas as informações de malwares, vulnerabilidades para outubro de 2021

Todos os dados aqui descritos, bem como todas as informações e esclarecimentos prestados, são fornecidos pela Check Point. A empresa monta seu índice com base em seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa para combater o cibercrime que fornece dados de ameaças e tendências de ataque de uma rede global de sensores de ameaças. O banco de dados da ThreatCloud inspeciona mais de 3 bilhões de sites e 600 milhões de arquivos diariamente e identifica mais de 250 milhões de atividades de malware todos os dias.

Além disso, convidamos você a assistir o nosso papo com a Check Point Software, onde falamos sobre os principais malwares de setembro de 2021: