A gangue LockBit está relançando sua operação de ransomware em uma nova infraestrutura menos de uma semana depois que as autoridades invadiram seus servidores e ameaça concentrar mais ataques no setor governamental. Sim, mesmo com a interrupção policial, o ransomware LockBit está de volta!

Ransomware LockBit de volta

Em uma mensagem sob um vazamento simulado do FBI – especificamente para chamar a atenção, a gangue publicou uma longa mensagem sobre sua negligência, permitindo a violação e os planos para o futuro da operação. No sábado, a LockBit anunciou que estava retomando o negócio de ransomware e divulgou uma comunicação de controle de danos, admitindo que “negligência pessoal e irresponsabilidade” levaram a aplicação da lei a interromper sua atividade na Operação Cronos.

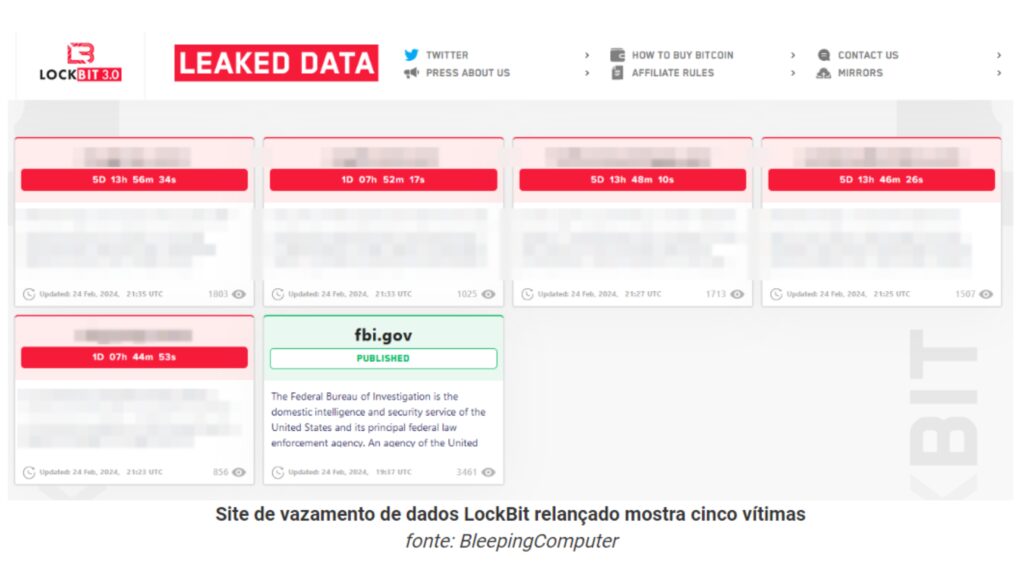

A gangue manteve a marca e mudou seu site de vazamento de dados para um novo endereço .onion que lista cinco vítimas com contagem regressiva para publicação de informações roubadas, como você pode ver na imagem abaixo.

Em 19 de fevereiro, as autoridades derrubaram a infraestrutura do LockBit, que incluía 34 servidores que hospedavam o site de vazamento de dados e seus espelhos, dados roubados das vítimas, endereços de criptomoedas, chaves de descriptografia e o painel de afiliados. Imediatamente após a derrubada, a quadrilha confirmou a violação dizendo que perdeu apenas os servidores rodando PHP e que os sistemas de backup sem PHP permaneceram intactos.

Cinco dias depois, o LockBit está de volta e fornece detalhes sobre a violação e como eles administrarão o negócio para tornar sua infraestrutura mais difícil de ser hackeada.

Servidor PHP desatualizado

LockBit diz que as autoridades, às quais se referem coletivamente como FBI, violaram dois servidores principais “porque durante 5 anos nadando em dinheiro fiquei muito preguiçoso”. “Devido à minha negligência e irresponsabilidade pessoal relaxei e não atualizei o PHP a tempo.” O ator da ameaça diz que o servidor de administração e painéis de bate-papo da vítima e o servidor de blog estavam executando PHP 8.1.2 e provavelmente foram hackeados usando uma vulnerabilidade crítica rastreada como CVE-2023-3824 .

A LockBit diz que atualizou o servidor PHP e anunciou que recompensaria qualquer um que encontrasse uma vulnerabilidade na versão mais recente. O ator da ameaça diz que a aplicação da lei “obteve um banco de dados, fontes de painel da web, stubs de armários que não são a fonte conforme afirmam e uma pequena porção de descriptografadores desprotegidos”.

Painéis afiliados descentralizados

Durante a Operação Cronos, as autoridades recolheram mais de 1.000 chaves de desencriptação. A LockBit afirma que a polícia obteve as chaves de “descriptografadores desprotegidos” e que no servidor havia quase 20.000 descriptografadores, cerca de metade dos cerca de 40.000 gerados ao longo de toda a vida da operação.

O ator da ameaça define “descriptografadores desprotegidos” como versões do malware de criptografia de arquivos que não tinham o recurso de “proteção máxima de descriptografia” ativado, normalmente usado por afiliados de baixo nível que aceitam resgates menores de apenas US$ 2.000 (Cerca de R$ 10 mil).

A LockBit planeja atualizar a segurança de sua infraestrutura e passar a liberar descriptografadores manualmente e descriptografar arquivos de teste, além de hospedar o painel de afiliados em vários servidores e fornecer a seus parceiros acesso a diferentes cópias com base no nível de confiança.