A versão mais recente do WhatsApp para Windows trouxe um problema de segurança que permite o envio de anexos Python e PHP que são executados sem nenhum aviso quando o destinatário os abre.

Problema no WhatsApp para Windows

O problema identificado no WhatsApp para Windows é semelhante ao que afetou o Telegram para Windows em abril, que foi inicialmente rejeitado, mas corrigido posteriormente, onde invasores podiam ignorar avisos de segurança e executar execução remota de código ao enviar um arquivo Python .pyzw por meio do cliente de mensagens.

O WhatsApp bloqueia vários tipos de arquivos considerados de risco aos usuários, mas a empresa informou ao BleepingComputer que não planeja adicionar scripts Python à lista. Testes adicionais realizados pelo site mostram que arquivos PHP (.php) também não estão incluídos na lista de bloqueio do WhatsApp.

Scripts Python e PHP não bloqueados

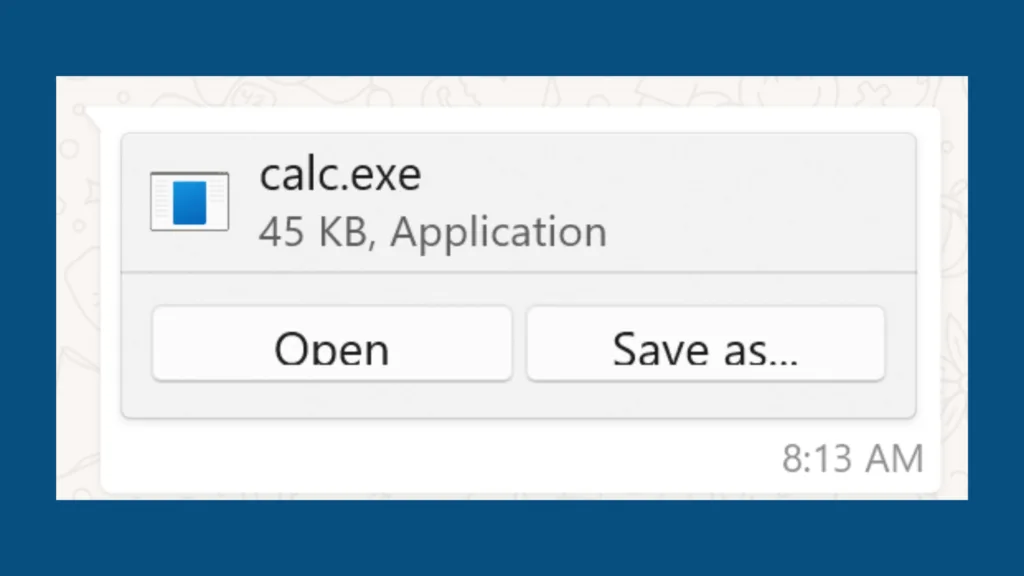

O pesquisador de segurança Saumyajeet Das descobriu a vulnerabilidade enquanto fazia experimentos com tipos de arquivo que poderiam ser anexados às conversas do WhatsApp para ver se o aplicativo permite algum dos arquivos arriscados. Ao enviar um arquivo potencialmente perigoso, como .EXE, o WhatsApp o exibe e dá ao destinatário duas opções: Abrir ou Salvar como.

??Imagem: BleepingComputer.com

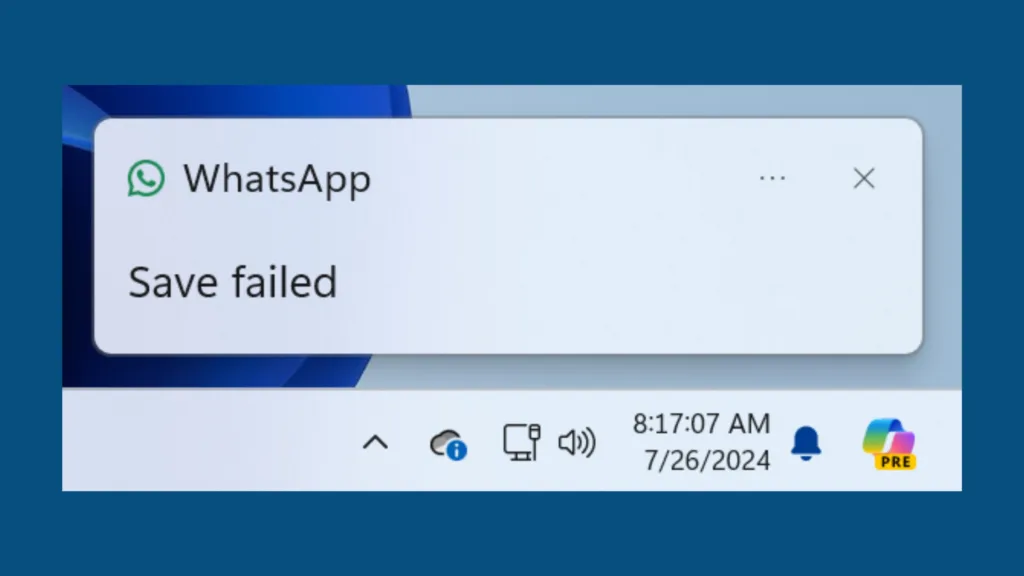

No entanto, ao tentar abrir o arquivo, o WhatsApp para Windows gera um erro, deixando aos usuários apenas a opção de salvar o arquivo no disco e iniciá-lo a partir daí.

Nos testes do BleepingComputer, esse comportamento foi consistente com os tipos de arquivo .EXE, .COM, .SCR, .BAT e Perl usando o cliente WhatsApp para Windows. Das descobriu que o WhatsApp também bloqueia a execução de .DLL, .HTA e VBS.

O site aponta que, para todos eles, ocorreu um erro ao tentar iniciá-los diretamente do aplicativo clicando em “Abrir”. Executá-los só foi possível depois de salvá-los no disco primeiro.

Imagem: BleepingComputer

Em conversa com o BleepingComputer, Das disse que encontrou três tipos de arquivo que o cliente WhatsApp não bloqueia para serem iniciados: .PYZ (aplicativo Python ZIP), .PYZW (programa PyInstaller) e .EVTX (arquivo de log de eventos do Windows). Os testes do site confirmaram que o WhatsApp não bloqueia a execução de arquivos Python e descobriram que o mesmo acontece com scripts PHP.

Se todos os recursos estiverem presentes, tudo o que o destinatário precisa fazer é clicar no botão “Abrir” no arquivo recebido, e o script será executado.

Das relatou o problema à Meta em 3 de junho e a empresa respondeu em 15 de julho dizendo que o problema já havia sido relatado por outro pesquisador e já deveria ter sido corrigido. Quando o pesquisador entrou em contato com o BleepingComputer, a falha ainda estava presente na versão mais recente do WhatsApp para Windows, e conseguimos reproduzi-lo no Windows 11, v2.2428.10.0.

Declaração do WhatsApp

O BleepingComputer entrou em contato com o WhatsApp para obter esclarecimentos sobre o motivo da rejeição do relatório do pesquisador, e um porta-voz explicou que eles não viam isso como um problema da parte deles, então não havia planos para uma correção:

Lemos o que o pesquisador propôs e apreciamos sua submissão. O malware pode assumir muitas formas diferentes, incluindo por meio de arquivos para download destinados a enganar o usuário.”

É por isso que alertamos os usuários para nunca clicarem ou abrirem um arquivo de alguém que não conhecem, independentemente de como o receberam — seja pelo WhatsApp ou qualquer outro aplicativo.”

O representante da empresa também explicou que o WhatsApp tem um sistema para avisar os usuários quando recebem mensagens de pessoas que não estão em suas listas de contatos ou que têm números de telefone registrados em outro país.

Ele acrescentou que, ao abordar o problema, o WhatsApp “não apenas aumentaria a segurança de seus usuários, mas também demonstraria seu comprometimento em resolver prontamente as preocupações com a segurança.

O BleepingComputer entrou em contato com o WhatsApp para alertá-los de que a extensão PHP também não está bloqueada, mas não recebeu resposta.

Via: Bleeping Computer