Imagine ligar seu computador e, antes mesmo de o sistema operacional carregar, algo já ter assumido o controle completo dele. Parece ficção, mas é exatamente isso que um tipo de malware chamado bootkit faz. Recentemente, um novo integrante dessa família, o Bootkitty, chamou a atenção dos especialistas por ser o primeiro bootkit projetado para sistemas Linux.

Vamos explicar de forma simples o que é um bootkit, por que você deveria se preocupar com ele e, claro, como proteger o seu sistema.

O que é um bootkit e como o Bootkitty funciona?

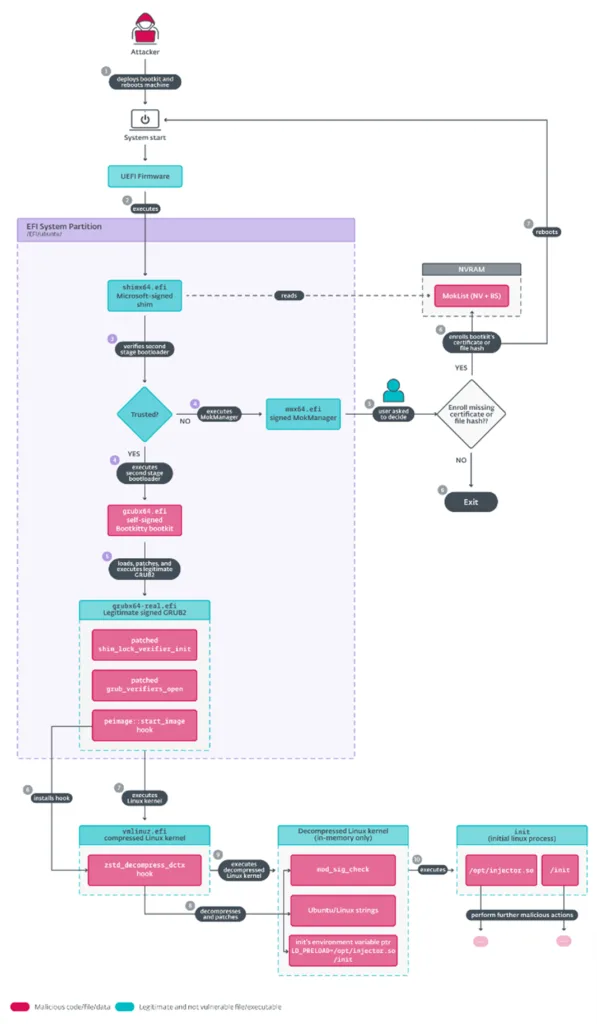

Ok, antes de tudo, vamos esclarecer: o que é um bootkit? Pense no bootkit como um espião que se infiltra no momento mais crítico da inicialização do seu computador, antes mesmo de o sistema operacional começar a rodar. Ao comprometer essa fase, ele pode alterar funções básicas e carregar códigos maliciosos sem ser notado.

O Bootkitty, em particular, vai um passo além: ele usa certificados falsificados para enganar o sistema e passar por cima de proteções como o UEFI Secure Boot, uma tecnologia que deveria impedir a execução de softwares não confiáveis. Para isso, os invasores precisam primeiro comprometer o sistema, instalando esses certificados. Como destacado pelo pesquisador da ESET, Martin Smolár, o Bootkitty “não representa uma ameaça real à maioria dos sistemas Linux no momento, já que afeta apenas algumas versões do Ubuntu. No entanto, enfatiza a necessidade de estarmos preparados para ameaças futuras”.

Por enquanto, o Bootkitty parece funcionar apenas em algumas versões específicas do Ubuntu. No entanto, sua existência mostra que o Linux também está no radar de atacantes mais sofisticados.

Por que o Bootkitty chama atenção?

Se você está pensando: “Mas o Linux não era mais seguro?”, você não está sozinho. Historicamente, o Linux foi considerado menos vulnerável a esse tipo de ataque. Contudo, o Bootkitty marca uma nova fase, provando que ninguém está completamente a salvo.

- Primeiro no Linux: até agora, os bootkits eram uma dor de cabeça exclusiva do Windows.

- Carrega outros malwares: pesquisadores descobriram um módulo chamado BCDropper, que pode expandir os ataques ao carregar mais componentes maliciosos.

- Prova de conceito: embora não seja uma ameaça generalizada ainda, é um aviso claro de que os atacantes estão testando novos territórios.

Como você pode se proteger?

Não é preciso entrar em pânico, mas é importante se prevenir. Aqui estão algumas dicas práticas:

- Habilite o Secure Boot: verifique nas configurações do UEFI (firmware do seu sistema) se o Secure Boot está ativado. Isso ajuda a impedir que softwares não autorizados rodem na inicialização.

- Mantenha tudo atualizado: tanto o sistema operacional quanto o firmware do dispositivo devem estar com as últimas atualizações. Isso corrige falhas conhecidas.

- Revise os certificados: periodicamente, cheque se há certificados suspeitos instalados no seu sistema.

- Use soluções de segurança: algumas ferramentas específicas conseguem monitorar alterações no processo de boot e alertar sobre anomalias.

Por que isso é relevante para você?

Mesmo que você seja um usuário casual do Linux, essa notícia é importante. Primeiro, porque o Bootkitty é um lembrete de que nenhum sistema é invulnerável. Segundo, porque ele coloca em destaque a necessidade de boas práticas de segurança digital, que vão muito além de simplesmente instalar antivírus.

Reflexões finais sobre o primeiro bootkit para Linux

O surgimento do Bootkitty pode parecer distante para muitos, mas ele reflete uma tendência preocupante: os atacantes estão cada vez mais sofisticados e ousados. A boa notícia é que, com medidas simples, você pode se proteger. Afinal, na cibersegurança, o ditado “é melhor prevenir do que remediar” não poderia ser mais verdadeiro.