A Coreia do Norte está explorando estratégias sofisticadas para financiar seus programas de armas de destruição em massa (ADM) e mísseis balísticos, criando empresas de fachada que imitam consultorias de tecnologia nos Estados Unidos e em outros países.

Especialistas em segurança da SentinelOne revelaram que essas operações geralmente envolvem empresas registradas na China, Rússia, Sudeste Asiático e África. Esses negócios servem como cobertura para trabalhadores de tecnologia da informação (TI), permitindo que eles ocultem suas origens e canalizem recursos diretamente para o regime norte-coreano.

Como funciona o esquema?

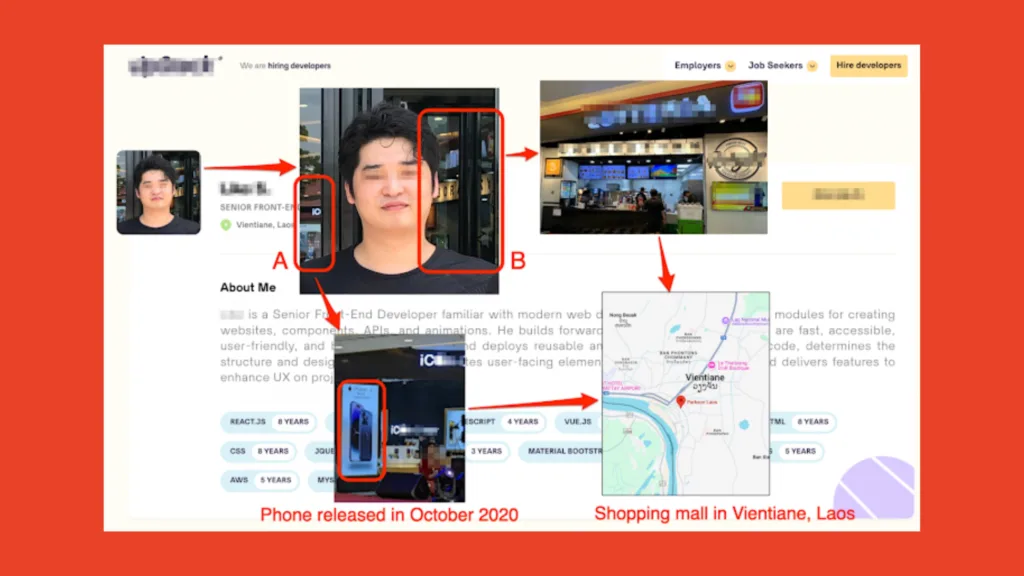

O esquema, conhecido como Wagemole pela Palo Alto Networks Unit 42, envolve o uso de identidades falsas para que trabalhadores norte-coreanos sejam contratados remotamente em empresas de diversos países. Boa parte de seus salários é desviada para financiar o desenvolvimento de armas na Coreia do Norte.

Em outubro de 2023, o governo dos EUA apreendeu 17 sites que fingiam ser empresas de TI sediadas no país. Essas plataformas fraudulentas permitiam aos trabalhadores de TI mascarar suas identidades e localizações reais, enganando empregadores ao redor do mundo.

Empresas e domínios fraudulentos

As investigações apontaram que empresas como Yanbian Silverstar Network Technology Co. Ltd. (China) e Volasys Silver Star (Rússia) facilitavam a operação. Esses trabalhadores recebiam pagamentos através de serviços online e contas bancárias chinesas.

A SentinelOne identificou novos exemplos de empresas de fachada, todas registradas no provedor NameCheap e copiando conteúdos de negócios legítimos:

- Independent Lab LLC imitava a Kitrum, dos EUA.

- Shenyang Tonywang Technology LTD replicava a Urolime, também dos EUA.

- Tony WKJ LLC copiava o formato do site da ArohaTech IT Services, da Índia.

- HopanaTech clonava o design da ITechArt, outra empresa norte-americana.

Embora esses domínios tenham sido desativados em outubro de 2024, a pesquisa encontrou outra empresa similar, a Shenyang Huguo Technology Ltd, que também usava conteúdo plagiado de uma empresa indiana chamada TatvaSoft.

Implicações e conexões com malware

Além de fraudes trabalhistas, grupos de TI norte-coreanos estão vinculados a ataques cibernéticos mais agressivos. O cluster CL-STA-0237, rastreado pela Unit 42, realizou ataques de phishing utilizando aplicativos de videoconferência infectados para distribuir o malware BeaverTail.

Esse grupo também conseguiu emprego em empresas legítimas nos EUA e utilizou credenciais roubadas para aplicar a outros postos de trabalho, disfarçando-se como contratantes confiáveis.

Como se proteger?

Empresas ao redor do mundo precisam adotar processos rigorosos de verificação para identificar possíveis ameaças de colaboradores e fornecedores de TI. Scrutinar contratos e adotar práticas de segurança cibernética robustas são passos essenciais para mitigar riscos e evitar apoiar inadvertidamente atividades ilícitas.

As táticas da Coreia do Norte mostram uma abordagem inovadora para explorar a economia digital global em benefício de seus programas militares, tornando a vigilância e a segurança cibernética mais cruciais do que nunca.