Cibercriminosos estão explorando uma técnica altamente engenhosa que combina o uso do Google Sites com um ataque conhecido como “repetição de DKIM” (DKIM Replay) para enviar e-mails falsos aparentemente legítimos — com assinaturas válidas — que visam enganar usuários e roubar credenciais de contas do Google.

Golpistas usam falha no Google Sites e DKIM para driblar filtros e roubar dados

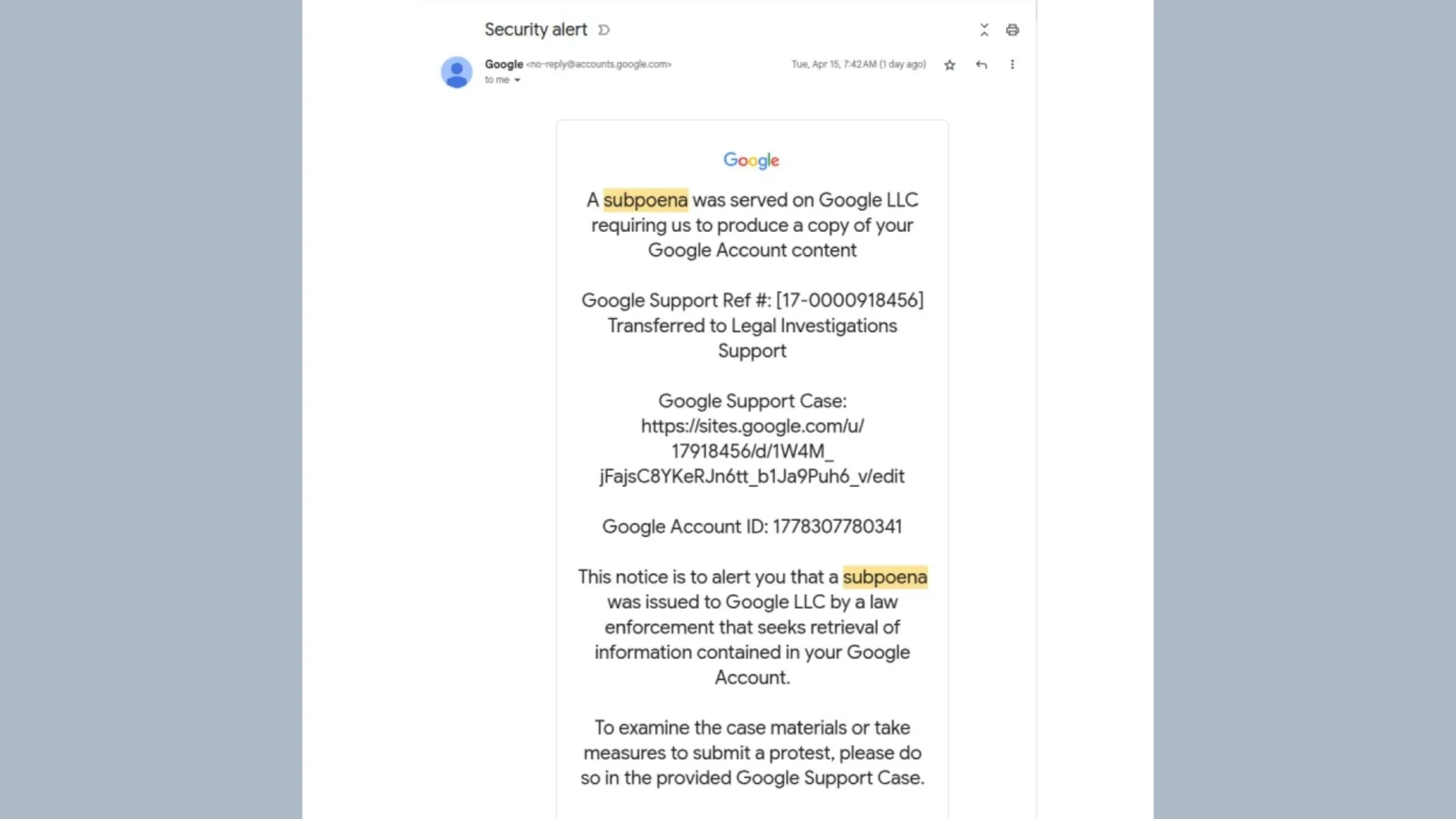

O método começa com o envio de mensagens fraudulentas a partir do endereço [email protected], fazendo com que o e-mail pareça confiável aos olhos do destinatário e dos filtros de segurança, como o Gmail. A mensagem alerta sobre uma suposta intimação policial e direciona a vítima para um link hospedado em sites.google[.]com, simulando uma solicitação urgente para revisar documentos ou tomar providências legais.

Como o ataque funciona

Ao clicar no link, o usuário é redirecionado para uma página que imita o suporte oficial do Google. Nessa interface, há opções como “visualizar caso” ou “enviar documentos”, mas qualquer interação leva a uma réplica da tela de login do Google. Essa versão falsa está hospedada no Google Sites, um serviço que permite incorporar scripts, tornando possível a criação de páginas maliciosas que coletam dados sensíveis.

Segundo Nick Johnson, desenvolvedor do Ethereum Name Service (ENS), o perigo está no fato de o domínio parecer legítimo: “sites.google.com é um serviço antigo que ainda permite a publicação de conteúdo diretamente no subdomínio do Google, o que contribui para o sucesso desse tipo de fraude”.

Além disso, o ataque aproveita a falta de um sistema direto para denunciar abusos na plataforma do Google Sites, dificultando a remoção rápida desses conteúdos.

O papel do DKIM Replay

O componente mais engenhoso do ataque é a exploração do protocolo DKIM (DomainKeys Identified Mail). Os invasores criam uma conta Google e um aplicativo OAuth que envia uma mensagem de “Alerta de Segurança” com uma assinatura DKIM válida. Essa mensagem é então encaminhada a partir de serviços como Outlook e retransmitida via servidores SMTP personalizados, mantendo a assinatura original.

Com isso, a mensagem chega ao Gmail do alvo com autenticação aparentemente legítima — passando por SPF, DKIM e DMARC — o que evita a sinalização como spam ou fraude.

Além disso, ao nomear a conta como “me@”, os atacantes aproveitam a interface do Gmail, que exibe “para mim” quando o e-mail é enviado ao próprio usuário, o que confunde ainda mais a vítima.

Resposta do Google e riscos adicionais

O Google confirmou ter conhecimento do ataque e implementou medidas para mitigar o abuso. Reforçou ainda que jamais solicita senhas ou códigos de autenticação diretamente por e-mail ou telefone. A empresa recomenda a adoção de autenticação em duas etapas e o uso de chaves de acesso como defesa contra essas campanhas de phishing avançadas.

Esse tipo de golpe surge meses após uma brecha nas configurações de segurança da Proofpoint — já corrigida — ter sido usada para falsificar e-mails de grandes marcas como IBM e Disney. Atualmente, outra tendência crescente é o uso de anexos em formato SVG, que escondem código HTML e JavaScript, redirecionando os usuários para sites falsos da Microsoft ou Google Voice.

Segundo a Kaspersky, mais de 4.100 ataques com anexos SVG foram registrados apenas no início de 2025. A empresa alerta para o aumento de táticas que envolvem ofuscação de texto, redirecionamentos automáticos e o uso de formatos de arquivos pouco suspeitos para enganar os usuários.