Um novo golpe de engenharia social está explorando o recurso de controle remoto do Zoom para invadir dispositivos e roubar criptomoedas. A campanha maliciosa, atribuída ao grupo hacker conhecido como Elusive Comet, tem como alvo usuários que movimentam ativos digitais de alto valor.

Golpistas usam Zoom para roubar criptomoedas em ataques sofisticados

Como o golpe funciona

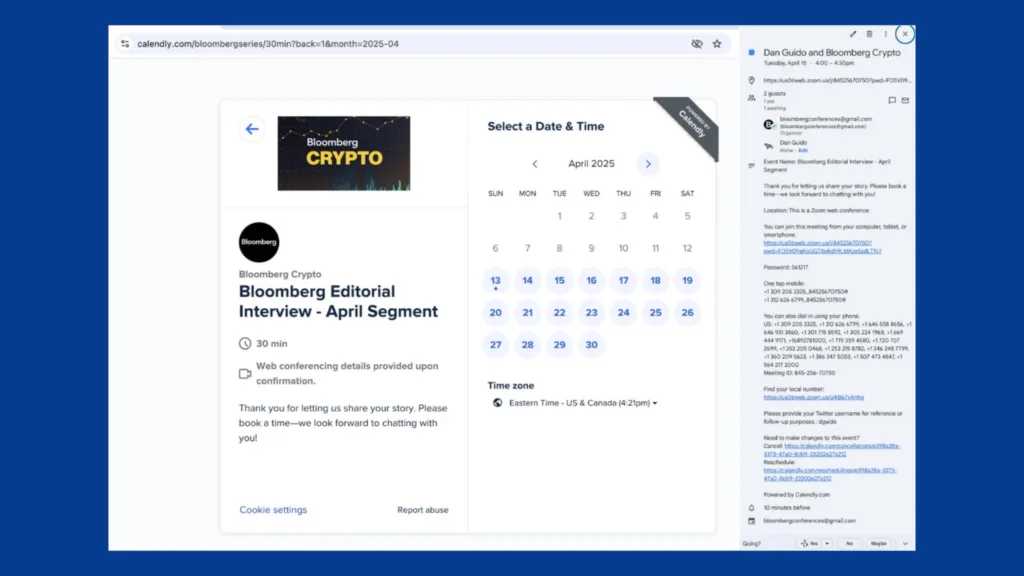

Os criminosos iniciam o ataque enviando convites falsos para supostas entrevistas promovidas pela “Bloomberg Crypto”, contatando as vítimas por e-mail ou redes sociais como o X (antigo Twitter). O endereço usado, como bloombergconferences[@]gmail.com, aparenta ser legítimo, aumentando a eficácia do engano.

Os convites incluem links reais do Calendly e do Zoom, o que reduz a suspeita das vítimas. Durante a videoconferência, os golpistas iniciam o compartilhamento de tela e solicitam controle remoto da máquina da vítima.

Para enganar ainda mais, eles alteram o nome de exibição do usuário no Zoom para “Zoom”. Isso faz com que a mensagem exibida ao usuário pareça uma solicitação oficial do próprio aplicativo, como: “O Zoom está solicitando o controle remoto da sua tela”.

Impactos do ataque

Ao aceitar o pedido, o usuário concede aos criminosos acesso total ao sistema. A partir daí, os hackers podem:

- Roubar dados sensíveis;

- Instalar malwares e backdoors;

- Executar transações de criptomoedas;

- Acessar arquivos confidenciais.

Essas ações são feitas rapidamente e de maneira furtiva, o que torna difícil para a vítima perceber a invasão até que já seja tarde demais.

Segundo a Trail of Bits, empresa de cibersegurança que identificou a campanha, a metodologia do Elusive Comet se inspira em técnicas do grupo Lazarus, responsável por um ataque de US$ 1,5 bilhão à plataforma Bybit em fevereiro.

Recomendações de segurança

A Trail of Bits recomenda medidas rigorosas para proteger usuários e organizações expostas:

- Aplicar perfis de Controle de Política de Preferências de Privacidade (PPPC) que restrinjam o uso de controle remoto;

- Evitar o uso do cliente Zoom em ambientes com dados sensíveis ou ativos financeiros importantes;

- Preferir plataformas baseadas em navegador, que oferecem menor risco de controle remoto persistente.

Para instituições que operam com criptomoedas ou dados altamente sensíveis, a remoção total do Zoom pode ser uma medida preventiva eficaz.