Um hacker ucraniano foi preso por invadir mais de 5 mil contas de uma empresa internacional de hospedagem e utilizá-las para minerar criptomoedas ilegalmente. A operação resultou em prejuízos de aproximadamente US$ 4,5 milhões (cerca de R$ 25,35 milhões). O caso, que remonta a atividades iniciadas em 2018, levanta alertas sobre segurança em infraestrutura de nuvem e o uso indevido de recursos computacionais — um tema crítico no contexto atual da segurança cibernética.

Hacker invade 5 mil contas de hospedagem para minerar criptomoedas e causa prejuízo milionário

Hacker explorava infraestrutura de nuvem para minerar criptomoedas

Segundo comunicado da Polícia Cibernética da Ucrânia (em ucraniano), o criminoso — um homem de 35 anos — acessava ilegalmente as contas de clientes de uma empresa de hospedagem que aluga servidores para operação de sites e plataformas online. A partir desse controle, implantava máquinas virtuais não autorizadas, utilizando o poder computacional disponível para minerar criptomoedas.

A infraestrutura explorada pertencia a uma empresa internacional de hospedagem, cujos serviços são utilizados amplamente por organizações ao redor do mundo. Ao consumir recursos massivos de CPU e energia elétrica para mineração, o cibercriminoso causou uma perda significativa estimada em US$ 4,5 milhões (cerca de R$ 25,35 milhões).

Atuação sofisticada e uso de inteligência de código aberto

De acordo com os investigadores, o hacker operava desde 2018 e utilizava técnicas de Open Source Intelligence (OSINT) para identificar alvos vulneráveis. Entre suas estratégias estavam:

- Mapeamento de serviços mal configurados expostos na internet.

- Exploração de vulnerabilidades conhecidas em servidores.

- Roubo de credenciais de e-mail e uso de scripts automatizados para escalar acessos.

Durante os anos de operação, o invasor evitava a detecção mudando constantemente de localização dentro da Ucrânia, passando pelas regiões de Poltava, Odesa, Zaporizhzhia e Dnipropetrovsk.

Apreensão de equipamentos e vínculos com fóruns de hackers

Na operação que resultou na prisão, a polícia apreendeu computadores, celulares, cartões bancários e outras evidências físicas. Uma análise preliminar revelou que o hacker:

- Participava ativamente de fóruns de cibercrime.

- Armazenava carteiras de criptomoedas com os valores minerados ilegalmente.

- Utilizava scripts personalizados para gerenciar as operações de mineração.

- Estava envolvido com ferramentas de acesso remoto não autorizado e roubo de dados.

Essas descobertas confirmam o envolvimento direto do acusado com o ecossistema de crimes cibernéticos focados em mineração ilícita e sequestro de infraestrutura em nuvem.

Consequências legais e riscos para os clientes afetados

O hacker foi indiciado sob o Artigo 361, Parte 5 do Código Penal da Ucrânia, que trata de interferência ilegal em sistemas de informação crítica. Ele pode ser condenado a até 15 anos de prisão, além de três anos de proibição de exercer atividades de risco relacionadas à tecnologia.

A investigação ainda está em curso, e novas provas podem ampliar o número de acusações. Um ponto ainda indefinido é se os clientes da empresa de hospedagem afetada terão que arcar com os custos inflacionados pela mineração não autorizada, o que pode representar um grave precedente jurídico e financeiro.

Como proteger infraestruturas contra esse tipo de ataque

Este caso reforça a urgência de adotar boas práticas de segurança em ambientes de nuvem. Administradores e empresas devem:

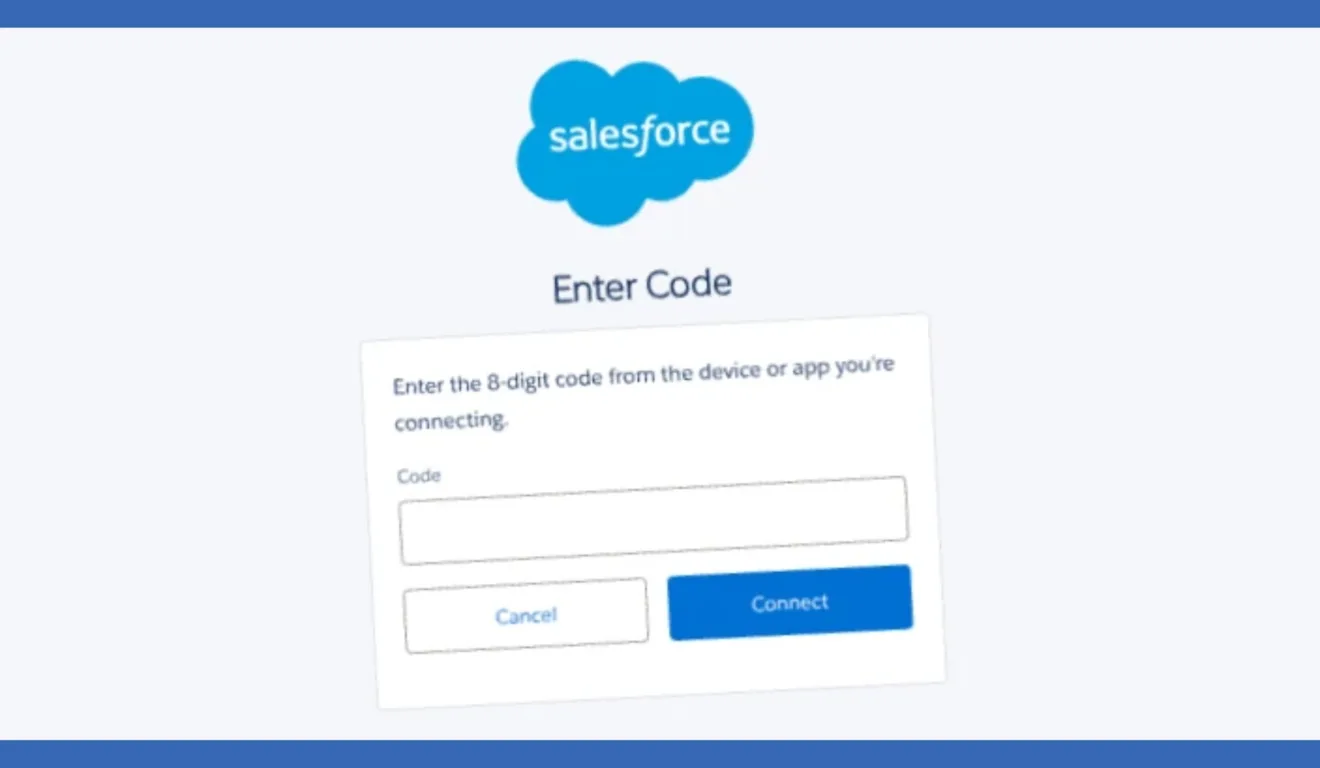

- Utilizar autenticação multifator (MFA) em todas as contas.

- Criar senhas fortes e únicas para cada serviço.

- Monitorar constantemente o uso de recursos computacionais.

- Estabelecer alertas automáticos para comportamentos anômalos.

- Revogar o acesso de dispositivos ou aplicações desconhecidas de forma imediata.

Além disso, é essencial manter os sistemas e aplicações sempre atualizados, corrigindo vulnerabilidades conhecidas que possam ser exploradas por atacantes.

Conclusão

O caso do hacker ucraniano é mais um exemplo alarmante da exploração indevida de recursos de nuvem para fins ilícitos, como a mineração de criptomoedas. A crescente dependência da computação em nuvem, tanto por indivíduos quanto por organizações, demanda medidas de segurança mais robustas. A detecção precoce e a resposta rápida são cruciais para mitigar impactos financeiros e legais. A expectativa é que esse tipo de crime ganhe ainda mais atenção de autoridades globais e provoque mudanças nas políticas de proteção de infraestrutura digital.