A segurança digital enfrenta um novo desafio com o aumento expressivo de escaneamentos automatizados direcionados a arquivos de configuração do Git. Essas ações, realizadas por agentes maliciosos, têm como objetivo explorar repositórios expostos na internet que armazenam tokens de autenticação, credenciais sensíveis e scripts automatizados.

Alerta crescente: ataques visam diretórios Git expostos com credenciais

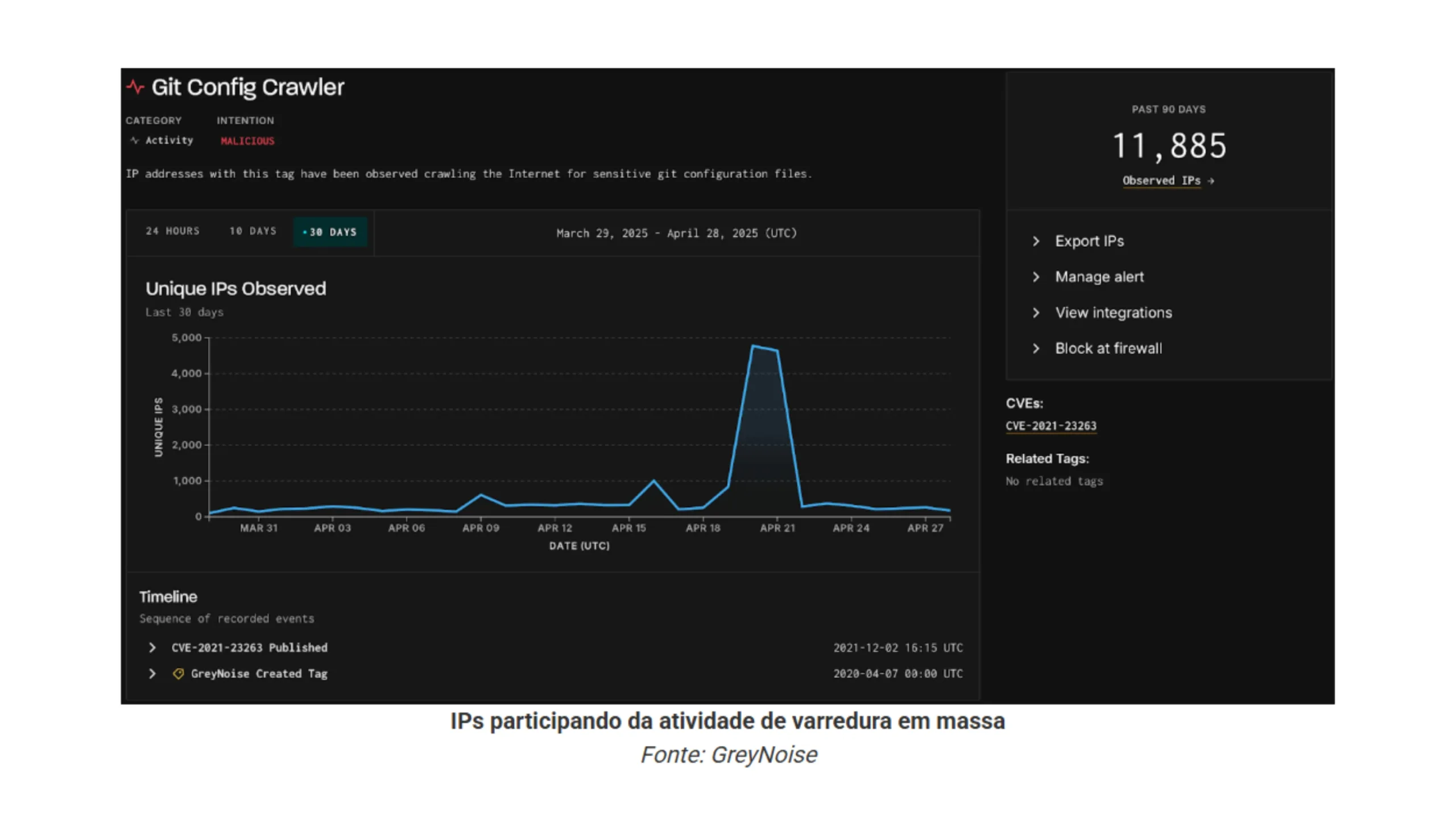

Segundo um relatório recente da GreyNoise, entre os dias 20 e 21 de abril de 2025, foi registrada uma elevação significativa nessa atividade: quase 4.800 IPs únicos foram identificados realizando buscas por arquivos .git/config. O volume representa um salto considerável em comparação ao tráfego padrão.

Alvos e origens da ofensiva

Embora os escaneamentos sejam executados globalmente, a Singapura se destacou como o principal ponto de origem e destino das conexões maliciosas. Na sequência, surgem Estados Unidos e Alemanha, seguidos por Reino Unido, Espanha e Índia.

Esses escaneamentos automatizados exploram configurações expostas involuntariamente por desenvolvedores ou empresas que deixam diretórios .git/ acessíveis ao público em aplicações web. Tais pastas costumam conter informações críticas, como:

- URLs de repositórios remotos

- Dados de branches

- Hooks de automação

- Scripts personalizados

- E, mais preocupante, credenciais e chaves de API

Histórico de ataques e riscos reais

A prática não é nova, mas está se intensificando. Em outubro de 2024, a empresa Sysdig identificou a campanha EmeraldWhale, responsável pelo roubo de mais de 15 mil credenciais em repositórios Git mal protegidos. Nesse mesmo período, o famoso serviço The Wayback Machine, do Internet Archive, foi violado através de um ataque similar.

Essas invasões não apenas comprometem a confidencialidade das informações, mas também oferecem meios para movimentações laterais, acesso privilegiado e até mesmo o sequestro de contas com níveis administrativos.

Ciclos de ataque e mitigação

Desde o final de 2024, quatro grandes ondas de escaneamento foram detectadas — em novembro, dezembro, março e, mais recentemente, abril de 2025 — sendo esta última a de maior intensidade já registrada.

Para minimizar os riscos, especialistas recomendam:

- Bloquear o acesso ao diretório

.git/nos servidores web - Impedir o acesso a arquivos ocultos, como

.git/config, via configuração do servidor - Monitorar os logs de acesso regularmente em busca de tentativas suspeitas

- Rotacionar credenciais imediatamente caso haja suspeita de exposição

A negligência na proteção desses arquivos pode abrir as portas para invasores comprometerem toda a infraestrutura digital da empresa.

Conclusão

À medida que os cibercriminosos sofisticam suas estratégias, a exposição de arquivos Git se torna uma brecha crítica. A conscientização, a prevenção e a rápida resposta são essenciais para evitar prejuízos sérios e proteger ativos digitais valiosos.