Grupos de cibercriminosos ligados à Rússia estão empregando fluxos legítimos do protocolo OAuth 2.0 como ferramenta para sequestrar contas corporativas do Microsoft 365. As vítimas têm sido, em sua maioria, funcionários de entidades voltadas à defesa dos direitos humanos e organizações com atuação próxima à Ucrânia.

Segundo análises da empresa de segurança cibernética Volexity, os ataques vêm sendo observados desde o início de março e estão ligados a grupos identificados como UTA0352 e UTA0355. Ambos utilizam táticas de engenharia social para enganar suas vítimas e obter acesso privilegiado às contas.

Como o golpe funciona

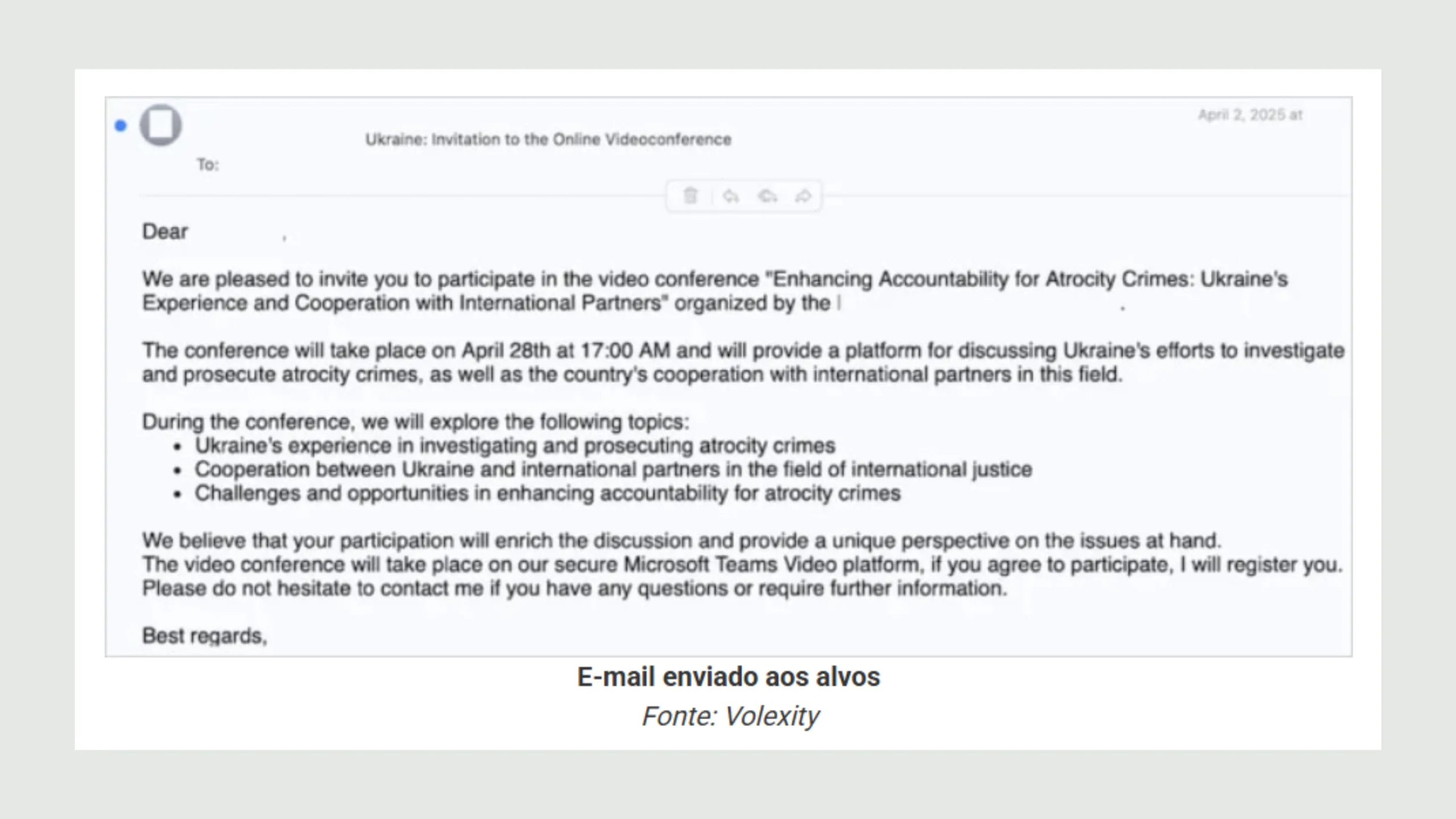

Os criminosos se passam por representantes de governos europeus ou diplomatas ucranianos e estabelecem contato por mensageiros como WhatsApp e Signal. A abordagem geralmente envolve o convite para participar de reuniões privadas, com temas relacionados ao conflito na Ucrânia.

Uma vez iniciada a conversa, os atacantes enviam um link malicioso disfarçado de convite para videoconferência. Esse link leva a uma página de phishing que simula uma autenticação legítima via OAuth 2.0, aproveitando-se de aplicativos integrados ao ecossistema Microsoft.

Um exemplo citado envolve o uso do Visual Studio Code no navegador, acessado via o domínio insiders.vscode.dev. A vítima, ao seguir as instruções, é induzida a fornecer um código de autorização que, embora pareça inofensivo, concede aos atacantes acesso total à conta por até 60 dias.

Técnicas sofisticadas de persistência

Em uma variação mais recente, associada ao grupo UTA0355, os hackers usaram contas de e-mail comprometidas do governo ucraniano para parecer ainda mais legítimos. Após obterem o código OAuth, registraram um novo dispositivo na identidade Microsoft Entra ID da vítima.

Para manter o acesso, os invasores ainda convenceram os alvos a aprovar uma solicitação de autenticação em dois fatores (2FA), sob o pretexto de liberar o acesso a documentos compartilhados no SharePoint. Isso não apenas permitiu o acesso imediato aos e-mails da vítima, como também garantiu uma presença duradoura nos sistemas comprometidos.

Medidas de proteção recomendadas

A Volexity sugere ações estratégicas para mitigar o risco dessas ameaças, incluindo:

- Monitoramento de client_ids relacionados ao Visual Studio Code;

- Bloqueio de domínios suspeitos, como insiders.vscode.dev e vscode-redirect.azurewebsites.net;

- Políticas de acesso condicional, permitindo login apenas a partir de dispositivos previamente aprovados.

Essas ações podem ajudar organizações a fortalecer suas defesas contra ataques que exploram funcionalidades legítimas para fins maliciosos.