Pesquisadores de segurança cibernética revelaram uma nova e sofisticada técnica de ataque que permite que extensões de navegador maliciosas se disfarçem como complementos legítimos já instalados. Esse ataque, denominado extensão polimórfica, visa roubar credenciais de login e outras informações sensíveis, comprometendo a segurança dos usuários e proporcionando aos cibercriminosos o acesso não autorizado a contas online e dados financeiros.

Pesquisadores descobrem ataque polimórfico que clona extensões de navegador para roubo de credenciais

Como o ataque funciona

A técnica polimórfica tem como objetivo criar réplicas digitais extremamente convincentes de extensões de navegador legítimas. Isso inclui a clonagem do ícone da extensão, dos pop-ups HTML e até dos fluxos de trabalho, como se fossem as versões originais. Para aumentar a credibilidade do golpe, o ataque também desabilita temporariamente a extensão legítima, fazendo com que ela desapareça da barra de ferramentas do navegador.

Esse processo torna o ataque quase impossível de identificar para o usuário médio, que frequentemente confia nas dicas visuais oferecidas pelos ícones das extensões fixadas na barra de ferramentas. Como as vítimas são levadas a acreditar que estão interagindo com uma extensão legítima, elas acabam fornecendo suas credenciais de login e outros dados pessoais diretamente para a extensão maliciosa.

Navegadores afetados

O ataque afeta navegadores baseados no Chromium, como Google Chrome, Microsoft Edge, Brave, Opera e outros. Esses navegadores são amplamente utilizados em todo o mundo, tornando a ameaça potencialmente massiva. A técnica é eficaz porque os cibercriminosos exploram a popularidade e a confiança dos usuários nas extensões de navegador, muitas vezes instaladas por motivos práticos ou para melhorar a experiência de navegação.

Explorando a fixação de extensões

O ataque se aproveita de um comportamento comum entre os usuários de navegadores: fixar extensões na barra de ferramentas para fácil acesso. Isso torna o golpe ainda mais perigoso, pois os usuários não têm razão para suspeitar de uma alteração na interface visual de suas extensões.

Em um cenário típico de ataque, um hacker publica uma extensão maliciosa na Chrome Web Store ou em outro repositório de extensões. Essa extensão parece inofensiva e funcional, oferecendo uma utilidade legítima. No entanto, uma vez instalada, ela começa a monitorar as extensões já presentes no navegador e tenta identificar as que são mais populares ou de maior uso pelos usuários. Quando uma extensão alvo é detectada, a extensão polimórfica entra em ação, replicando o ícone e o comportamento da extensão legítima e removendo-a temporariamente da barra de ferramentas do navegador.

A técnica de web resource hit

A extensão maliciosa utiliza uma técnica conhecida como web resource hit para identificar quais extensões estão instaladas no navegador. Essa técnica permite que o atacante detecte e interaja com os recursos da web que estão relacionados a extensões específicas, permitindo que ele manipule e clonar os complementos alvo.

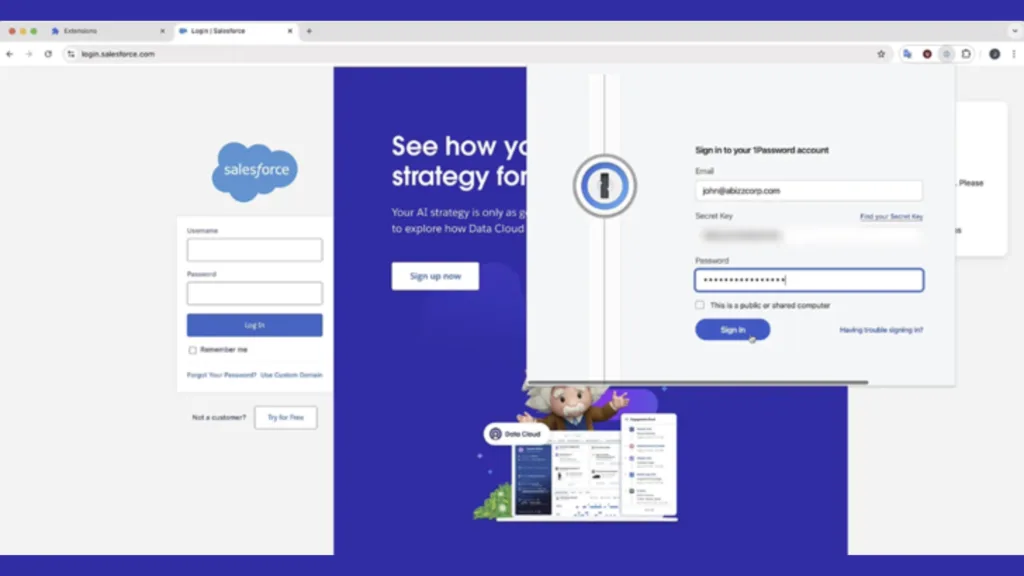

Uma vez que a extensão maliciosa tenha identificado o alvo, ela pode usar a API “chrome.management” para desabilitar temporariamente a extensão legítima, removendo-a da barra de ferramentas do navegador e tornando a imitação ainda mais convincente. O objetivo principal é fazer com que o usuário pense que está interagindo com a extensão verdadeira enquanto, na realidade, está fornecendo dados confidenciais a uma cópia fraudulenta.

Explorando a confiança visual

A SquareX, a empresa que divulgou a descoberta, destaca que esse ataque é particularmente eficaz porque explora um dos principais traços humanos: a confiança em dicas visuais como uma forma de validação. “Os ícones das extensões são uma forma de os usuários confirmarem quais ferramentas estão usando, então o ataque aproveita essa confiança para enganar os usuários”, afirmou a empresa.

O ataque polimórfico é, portanto, extremamente perigoso, pois é capaz de explorar essa confiança visual de maneira tão eficaz que as vítimas não percebem que suas credenciais estão sendo roubadas até que seja tarde demais.

Riscos adicionais: Browser Syncjacking

A divulgação desse ataque ocorre apenas um mês após a SquareX revelar outra vulnerabilidade, conhecida como Browser Syncjacking. Esse ataque também envolve extensões de navegador aparentemente inofensivas, mas com um objetivo ainda mais ambicioso: assumir o controle total do dispositivo da vítima. O Syncjacking permite que um invasor controle o dispositivo da vítima por meio de uma extensão aparentemente sem riscos, ampliando ainda mais a gama de ameaças que podem surgir por meio de complementos maliciosos.

Conclusão e precauções

Com a crescente dependência das extensões de navegador para tarefas cotidianas, a segurança cibernética relacionada a esses complementos torna-se cada vez mais crucial. Os usuários devem estar atentos ao que instalam em seus navegadores e tomar precauções, como revisar regularmente as extensões ativas e evitar instalar complementos de fontes desconhecidas ou suspeitas.

Além disso, é fundamental que os desenvolvedores de extensões reforcem a segurança de suas aplicações e implementem medidas para evitar que suas extensões sejam alvos de ataques desse tipo. Os navegadores também podem melhorar a segurança, oferecendo verificações mais rigorosas sobre as extensões instaladas e alertando os usuários sobre comportamentos suspeitos.