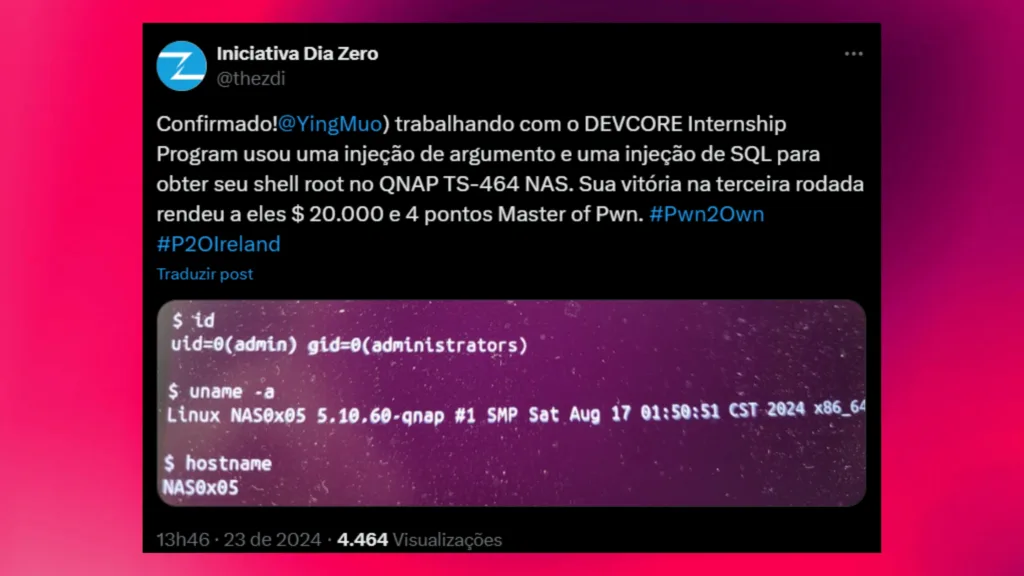

A QNAP anunciou novos patches de segurança para corrigir uma vulnerabilidade de dia zero identificada durante o evento de segurança Pwn2Own na Irlanda. Esse segundo exploit, uma vulnerabilidade crítica de injeção de SQL (SQLi) conhecida como CVE-2024-50387, foi detectado no Serviço SMB da QNAP. Agora, está protegido nas versões 4.15.002 e posteriores, além de h4.15.002 e superiores.

QNAP resolve falhas de segurança exploradas em competição de hackers

Na competição, o pesquisador YingMuo, em parceria com o DEVCORE, usou essa falha para obter acesso root e controle total de um dispositivo NAS QNAP TS-464. Além disso, no início da semana, outra vulnerabilidade de dia zero foi corrigida no HBS 3 Hybrid Backup Sync da QNAP, um recurso de backup e recuperação de dados. Explorando essa falha, a equipe de segurança cibernética Viettel conseguiu executar comandos arbitrários, comprometendo outro dispositivo NAS TS-464 durante o Pwn2Own.

A equipe da Viettel conquistou o prêmio máximo no evento após demonstrar sua capacidade de explorar mais de 70 falhas de segurança exclusivas. No total, os organizadores distribuíram mais de US$ 1 milhão (cerca de R$ 5,7 mi) em prêmios para os pesquisadores que revelaram essas vulnerabilidades.

A QNAP agiu rapidamente, disponibilizando os patches em uma semana, embora, geralmente, fornecedores levem até 90 dias para aplicar correções após o Pwn2Own, aproveitando o prazo estabelecido pela Zero Day Initiative da Trend Micro para divulgar os detalhes dos bugs.

Como atualizar seu dispositivo NAS da QNAP

Para proteger seu dispositivo NAS, faça login no QuTS hero ou QTS como administrador, acesse o App Center, procure pelo “Serviço SMB” e selecione “Atualizar”. Caso o software já esteja atualizado, o botão de atualização não estará disponível.

Importância da atualização imediata

A instalação rápida dos patches é crucial, uma vez que dispositivos QNAP são alvos frequentes de cibercriminosos por armazenarem dados pessoais e arquivos confidenciais. Isso os torna vulneráveis a ataques de malware e ransomware que visam roubar informações ou exigir resgates para recuperar dados criptografados.

Em ataques anteriores, criminosos exploraram falhas em dispositivos NAS da QNAP. Em 2020, por exemplo, o ransomware eCh0raix atacou dispositivos QNAP usando vulnerabilidades do aplicativo Photo Station. Posteriormente, o ransomware AgeLocker também visou dispositivos NAS expostos com versões desatualizadas desse software. Em 2021, o eCh0raix reapareceu, aproveitando novas falhas e contas com senhas fracas. Entre as ameaças mais recentes estão as campanhas de ransomware DeadBolt, Checkmate e o próprio eCh0raix, que exploraram vulnerabilidades em dispositivos NAS acessíveis pela Internet.