Um estudo recente da Qualys Threat Research Unit (TRU) revelou cinco vulnerabilidades de escalada de privilégios locais no needrestart, ferramenta padrão no Ubuntu Server. Essas falhas permitem que usuários não privilegiados obtenham acesso root em servidores, comprometendo a integridade do sistema. Apesar de a ferramenta ter sido projetada para melhorar a eficiência de atualizações de bibliotecas compartilhadas, sua execução insegura de variáveis e intérpretes expôs sistemas a riscos significativos.

As falhas identificadas afetam versões do needrestart anteriores à 3.8 e foram registradas sob os códigos CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, CVE-2024-10224 e CVE-2024-11003. Entenda os impactos, as recomendações da Qualys e como reforçar a segurança em seus servidores.

O que é o needrestart e por que ele é vulnerável?

O needrestart verifica se serviços precisam ser reiniciados após atualizações de bibliotecas compartilhadas, como a glibc, garantindo que serviços utilizem versões atualizadas sem a necessidade de reinicializar o sistema inteiro. Ele é executado automaticamente após comandos APT, como install, upgrade ou remove, tornando-se uma ferramenta essencial para uptime e segurança no Ubuntu Server.

Porém, versões anteriores à 3.8 apresentam vulnerabilidades que permitem a manipulação de variáveis de ambiente, como PYTHONPATH e RUBYLIB, e execuções inseguras de comandos e bibliotecas. Essas brechas podem ser exploradas para injetar código malicioso, escalando privilégios para root.

Ubuntu para desktop está vulnerável ao needrestart?

Embora o needrestart seja instalado por padrão no Ubuntu Server a partir da versão 21.04, o mesmo não ocorre nas versões Ubuntu Desktop, onde ele não é incluído automaticamente. No entanto, usuários que tenham instalado manualmente o needrestart em sistemas desktop ou em versões mais antigas do Ubuntu Server podem estar vulneráveis caso utilizem versões anteriores à 3.8. Recomenda-se verificar se o needrestart está instalado no sistema desktop e, caso esteja, realizar a atualização ou aplicar as configurações de mitigação sugeridas para garantir a segurança.

Impacto das vulnerabilidades no needrestart

As falhas permitem que usuários locais:

- Ganhem acesso root: Explorando a execução insegura de variáveis ou substituindo binários, é possível executar comandos com privilégios elevados.

- Comprometam a integridade do sistema: Injeção de malware, roubo de dados sensíveis e interrupção de serviços são consequências possíveis.

- Prejudiquem empresas e operações: Organizações podem enfrentar violações de compliance, danos reputacionais e interrupções de negócios.

Mitigação e boas práticas de segurança

1. Atualize para a versão mais recente

A Qualys recomenda atualizar o needrestart para a versão 3.8 ou superior, que corrige todas as vulnerabilidades conhecidas. Use os comandos abaixo para garantir que seu sistema esteja protegido:

sudo apt update && sudo apt upgrade

2. Ajuste a configuração para maior segurança

Se não for possível atualizar imediatamente, desative os scanners de intérprete no arquivo de configuração do needrestart:

sudo nano /etc/needrestart/needrestart.conf

Adicione a seguinte linha:

# Desativar scanners de intérprete

$nrconf{interpscan} = 0;

Essa modificação impede que a ferramenta processe variáveis manipuladas, eliminando os principais vetores de ataque.

3. Identifique ativos vulneráveis com ferramentas avançadas

Use soluções como o Qualys CyberSecurity Asset Management (CSAM) para identificar todos os sistemas que utilizam versões vulneráveis do needrestart. O seguinte comando pode ser usado para localizar servidores Ubuntu com versões antigas da ferramenta:

operatingSystem:ubuntu AND software:(name:"needrestart")

4. Monitore e mitigue com Qualys TruRisk e VMDR

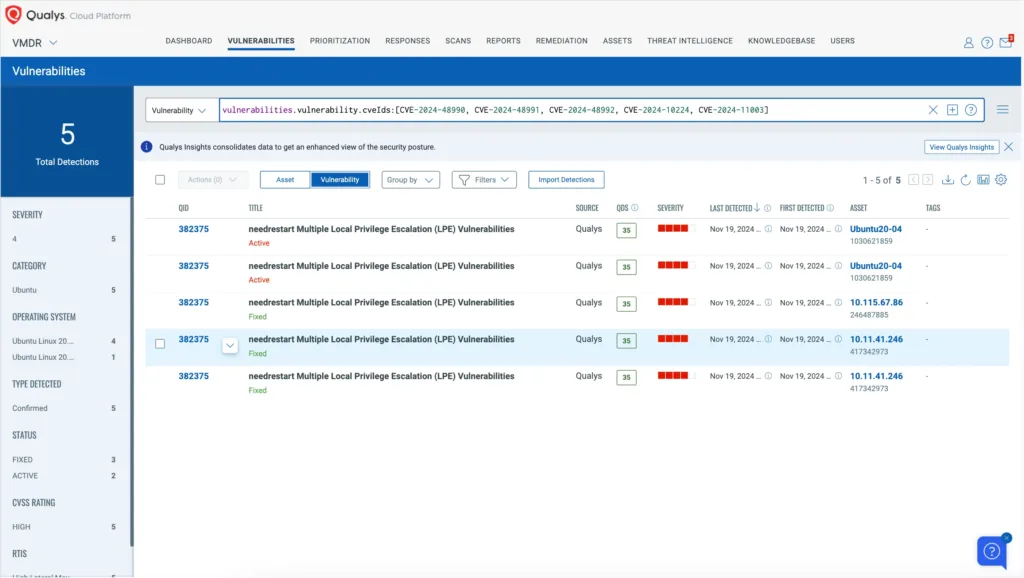

O Qualys VMDR ajuda a priorizar e mitigar vulnerabilidades, oferecendo cobertura completa para as falhas do needrestart. Use consultas avançadas no Qualys Query Language (QQL) para identificar ativos impactados:

vulnerabilities.vulnerability.cveIds:[CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, CVE-2024-10224, CVE-2024-11003]

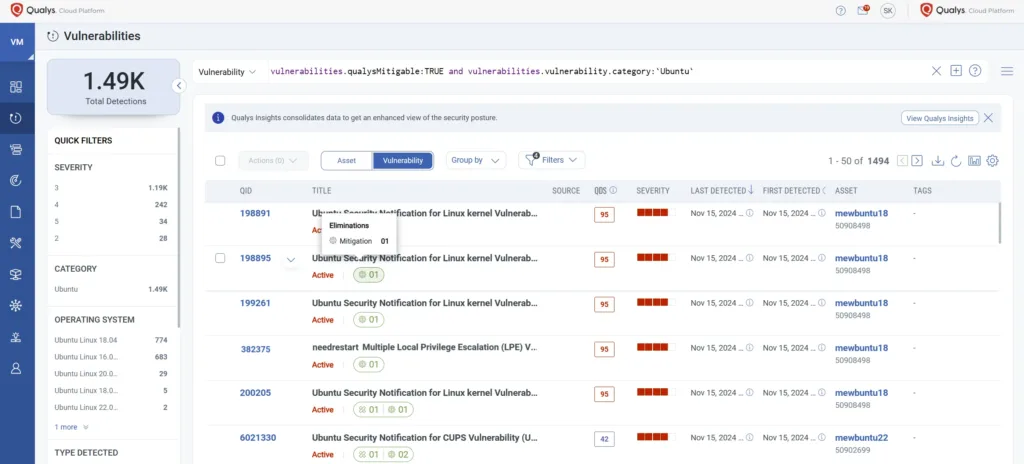

Combine esses recursos com o Qualys TruRisk, que fornece métodos de mitigação temporária enquanto patches não são aplicados.

Considerações finais

As vulnerabilidades do needrestart demonstram como até ferramentas críticas podem se tornar pontos de falha em sistemas. Organizações devem agir rapidamente, aplicando patches ou desativando funções inseguras para evitar ataques. Além disso, utilizar ferramentas como Qualys VMDR e CSAM pode garantir que nenhuma vulnerabilidade passe despercebida.

Reforce a segurança do seu servidor Ubuntu hoje e mantenha a integridade de sua infraestrutura intacta.