Uma extensão de navegador maliciosa com 350 variantes está se passando por um complemento do Google Tradutor. A ação faz parte de uma nova campanha de adware direcionada a usuários russos e afeta os navegadores Google Chrome, Opera e Mozilla Firefox.

Extensão maliciosa se passa por complemento do Google Tradutor

A empresa de segurança móvel Zimperium apelidou a família de malware ABCsoup, afirmando que “as extensões são instaladas na máquina da vítima por meio de um executável baseado no Windows, ignorando a maioria das soluções de segurança de endpoint, juntamente com os controles de segurança encontrados nas lojas de extensões oficiais”.

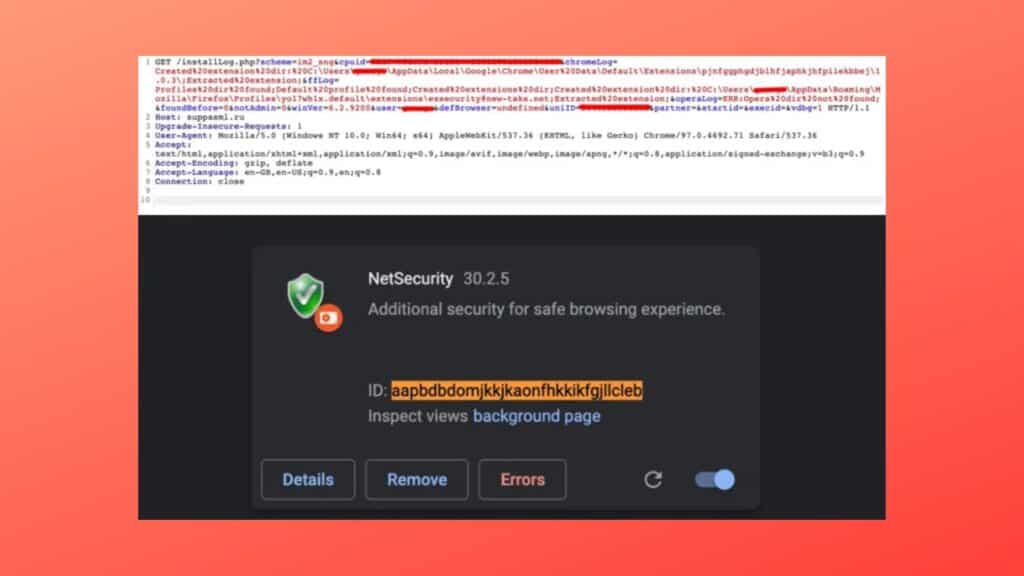

Os complementos de navegador desonestos vêm com o mesmo ID de extensão do Google Tradutor (“aapbdbdomjkkjkaonfhkkikfgjllcleb”) em uma tentativa de enganar os usuários para que acreditem que instalaram uma extensão legítima.

As extensões não estão disponíveis nas próprias lojas oficiais do navegador. Em vez disso, eles são entregues por meio de diferentes executáveis ??do Windows que instalam o complemento no navegador da vítima. Caso o usuário alvo já tenha a extensão do Google Translate instalada, ela substitui a versão original pela variante maliciosa devido aos números de versão mais altos (30.2.5 vs. 2.0.10).

Nipun Gupta, pesquisador do Zimperium afirma que “quando esta extensão é instalada, a Chrome Web Store assume que é o Google Translate e não a extensão maliciosa, já que a Web Store verifica apenas os IDs das extensões”.

Todas as variantes observadas da extensão são voltadas para a exibição de pop-ups, coleta de informações pessoais para fornecer anúncios específicos do alvo, pesquisas de impressão digital e injeção de JavaScript malicioso que pode atuar como um spyware para capturar pressionamentos de tecla e monitorar a atividade do navegador da web.

ABCsoup

A principal função do ABCsoup envolve a verificação de serviços de redes sociais russos como Odnoklassniki e VK entre os sites atuais abertos no navegador e, em caso afirmativo, reunir o nome e sobrenome dos usuários, datas de nascimento e sexo, e transmitir os dados para um servidor remoto.

O malware não apenas usa essas informações para veicular anúncios personalizados, mas a extensão também vem com recursos para injetar código JavaScript personalizado com base nos sites abertos. Isso inclui YouTube, Facebook, ASKfm, Mail.ru, Yandex, Rambler, Avito, Znanija da Brainly, Kismia e rollApp, sugerindo um forte foco na Rússia.

A Zimperium atribuiu a campanha a um “grupo bem organizado” de origem do Leste Europeu e da Rússia, com as extensões projetadas para segmentar usuários russos, dada a grande variedade de domínios locais segmentados.