Pesquisadores de segurança cibernética identificaram aplicativos maliciosos na Google Play Store e na Apple App Store que contêm um kit de desenvolvimento de software (SDK) projetado para roubar frases de recuperação de carteiras de criptomoedas. O esquema utiliza tecnologia de reconhecimento óptico de caracteres (OCR) para capturar informações sensíveis de imagens armazenadas nos dispositivos das vítimas.

Aplicativos na Google Play e App Store são flagrados roubando criptomoedas

Campanha “SparkCat” e o roubo de criptomoedas

A campanha, nomeada “SparkCat” devido a um dos componentes maliciosos chamado “Spark”, comprometeu diversos aplicativos disponíveis nas lojas oficiais. Segundo especialistas da Kaspersky, os desenvolvedores desses aplicativos não participaram conscientemente da operação criminosa.

Apenas na Google Play Store, onde os números de downloads são públicos, os aplicativos afetados já foram baixados mais de 242.000 vezes, demonstrando a escala do problema. Além disso, este é o primeiro caso documentado de um malware do tipo na App Store.

Como o SDK malicioso opera?

No Android, o código malicioso está oculto em um componente Java chamado “Spark”, que se disfarça como um módulo de análise. Ele se conecta a um servidor externo hospedado no GitLab, de onde recebe comandos e atualizações.

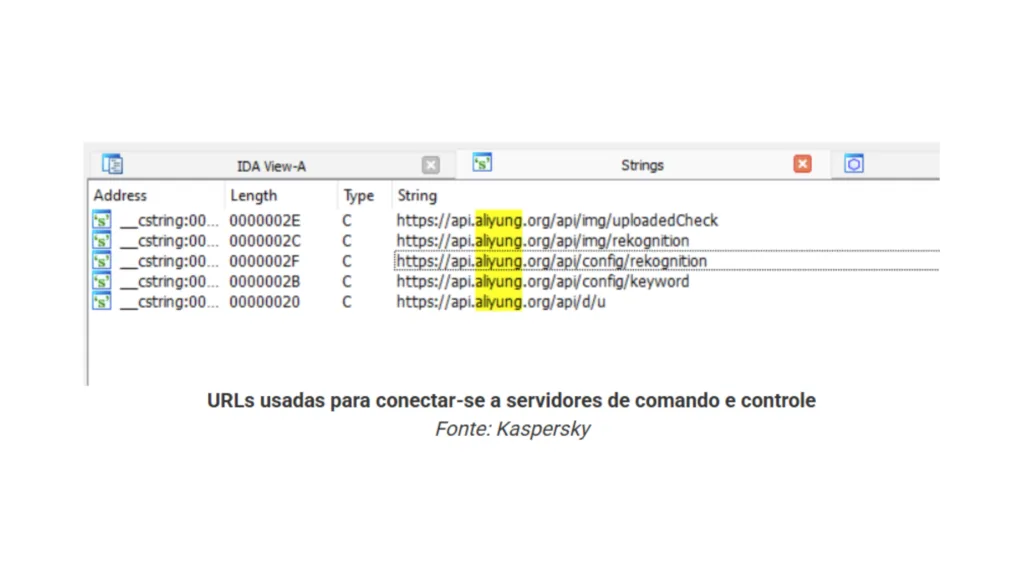

Já no iOS, o SDK assume diferentes nomes, como “Gzip”, “googleappsdk” e “stat”, e utiliza um módulo de rede em Rust chamado “im_net_sys” para se comunicar com os servidores de comando e controle (C2). Ele analisa imagens no dispositivo usando o Google ML Kit OCR, buscando frases de recuperação de carteiras de criptomoedas.

Os atacantes configuraram o malware para reconhecer diferentes idiomas, incluindo caracteres latinos, coreanos, chineses e japoneses. Ao identificar informações sensíveis, o SDK envia os dados ao servidor dos criminosos, permitindo que os invasores acessem carteiras sem precisar da senha.

Aplicativos afetados e medidas de proteção

A Kaspersky identificou 18 aplicativos Android e 10 iOS infectados, alguns ainda disponíveis para download. Um dos aplicativos comprometidos, chamado ChatAi, já acumulava mais de 50.000 instalações antes de ser removido da Google Play Store.

Se você possui algum dos aplicativos listados pela Kaspersky em seu dispositivo, é altamente recomendável removê-lo imediatamente e executar uma varredura com um antivírus confiável. Em casos mais graves, considerar uma redefinição de fábrica pode ser uma opção para garantir que não restem vestígios do malware.

Como proteger sua carteira de criptomoedas

Para evitar cair em golpes semelhantes, siga estas boas práticas:

- Não armazene frases de recuperação em capturas de tela. Opte por métodos offline mais seguros.

- Use um gerenciador de senhas seguro. Preferencialmente, escolha um gerenciador offline auto-hospedado.

- Evite baixar aplicativos de fontes não verificadas. Sempre pesquise a reputação dos aplicativos antes da instalação.

- Mantenha seu dispositivo atualizado. As atualizações corrigem vulnerabilidades que podem ser exploradas por atacantes.

As empresas Apple e Google foram contatadas para comentar sobre a presença desses aplicativos em suas lojas, e atualizações podem ser divulgadas em breve. Enquanto isso, os usuários devem redobrar os cuidados ao gerenciar ativos digitais em seus dispositivos móveis.