Uma equipe de pesquisadores, representando várias universidades dos Estados Unidos, revelou detalhes de um novo método de ataque por canal lateral que pode ser usado para extrair chaves de criptografia secretas de sistemas alimentados por CPUs da Apple.

O método de ataque, apelidado de GoFetch, foi descrito como um ataque por canal lateral microarquitetônico que permite a extração de chaves secretas de implementações criptográficas de tempo constante. Esses tipos de ataques exigem acesso local ao sistema alvo. O ataque tem como alvo uma otimização de hardware chamada “data memory-dependent prefetcher” (DMP), que tenta buscar antecipadamente endereços encontrados no conteúdo da memória do programa para melhorar o desempenho.

Os pesquisadores descobriram uma maneira de usar entradas de operações criptográficas especialmente elaboradas que permitem inferir chaves secretas, adivinhando-as bit a bit ao monitorar o comportamento do DMP. Eles conseguiram demonstrar ataques de extração de chave de ponta a ponta contra várias implementações cripto, incluindo OpenSSL Diffie-Hellman Key Exchange, Go RSA e os pós-quânticos CRYSTALS-Kyber e CRYSTALS-Dilithium.

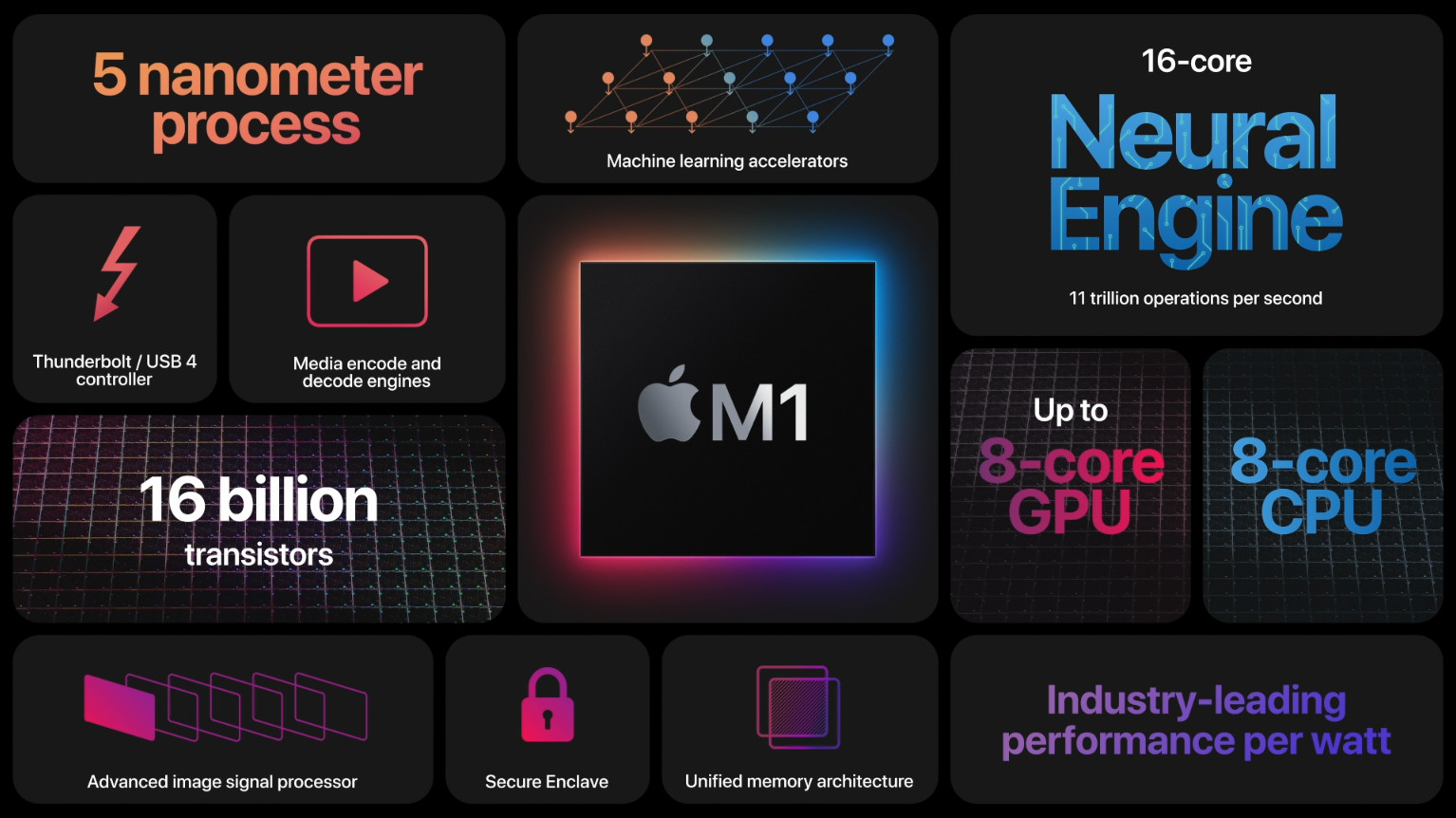

GoFetch se baseia em um método de ataque divulgado anteriormente chamado Augury, que foi apresentado em 2022. Os pesquisadores realizaram ataques GoFetch bem-sucedidos contra sistemas alimentados por processadores Apple M1 e encontraram evidências de que o ataque também poderia funcionar contra os processadores M2 e M3. Eles também testaram um processador Intel que usa DMP, mas descobriram que é ‘mais robusto’ contra tais ataques.

As descobertas foram relatadas à Apple em dezembro de 2023. Os desenvolvedores do OpenSSL, Go Crypto e CRYSTALS também foram notificados. Os especialistas disseram que a Apple está investigando o problema, mas resolver completamente não parece trivial. Os pesquisadores propuseram várias contramedidas, mas elas envolvem mudanças de hardware que não são fáceis de implementar ou mitigação que pode ter um impacto significativo no desempenho.

Os pesquisadores publicaram um artigo detalhando seu trabalho e em breve também lançarão um código de prova de conceito (PoC). Um vídeo também foi disponibilizado para mostrar a exploração de extração de chave em ação. A Apple disse à SecurityWeek que agradece aos pesquisadores por sua colaboração, pois este trabalho avança no entendimento da empresa sobre esses tipos de ameaças. A gigante da tecnologia também compartilhou um link para uma página de desenvolvedor que descreve uma das mitigação mencionadas pelos pesquisadores.