Pesquisadores identificaram uma campanha maliciosa que se tornou mais complexa ao longo do último semestre, tem plantado em plataformas de código aberto centenas de pacotes de roubo de informação que contaram com cerca de 75.000 downloads. Essa campanha maliciosa usa centenas de pacotes Python para roubar dados confidenciais.

A campanha é monitorada desde o início de abril por analistas da equipe de Supply Chain Security da Checkmarx, que descobriram 272 pacotes com códigos para roubar dados confidenciais de sistemas visados. O ataque evoluiu significativamente desde que foi identificado pela primeira vez, com os autores do pacote implementando camadas de ofuscação e técnicas de evasão de detecção cada vez mais sofisticadas.

Roubo de dados e criptografia em campanha utilizado pacotes Python maliciosos

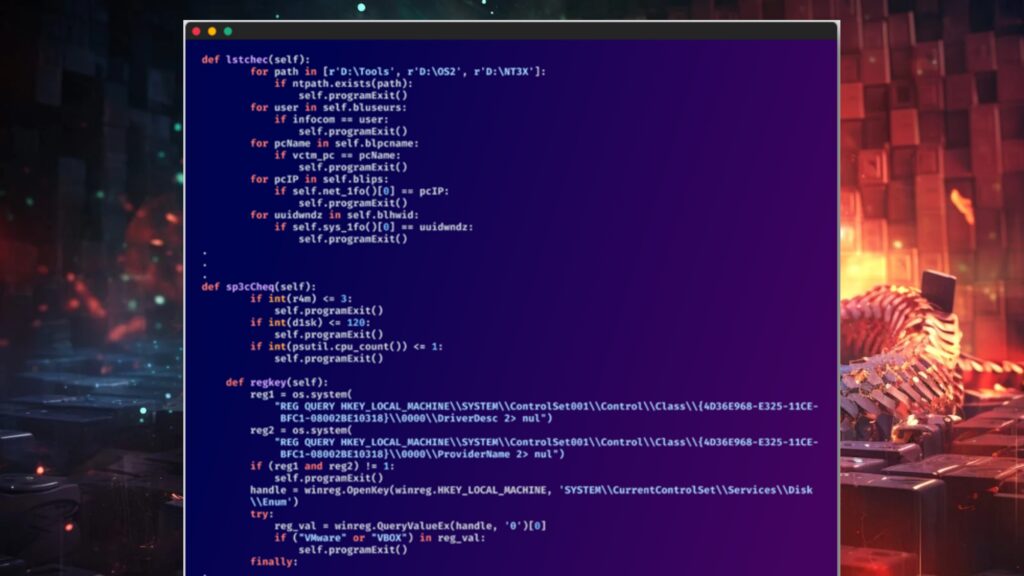

Os pesquisadores dizem que começaram a ver um padrão “dentro do ecossistema Python a partir do início de abril de 2023”. Um exemplo fornecido é o arquivo “_init_py”, que carrega somente após verificar se está sendo executado em um sistema de destino e não em um ambiente virtualizado – um sinal típico de um host de análise de malware.

Depois de iniciado, ele tem como alvo as seguintes informações sobre os sistemas infectados: ferramentas antivírus em execução no dispositivo; lista de tarefas, senhas de Wi-Fi e informações do sistema; credenciais, histórico de navegação, cookies e informações de pagamento armazenadas em navegadores da web; dados em aplicativos de carteira de criptomoedas como Atomic e Exodus; Discord distintivos, números de telefone, endereços de e-mail e status nitro; dados de usuário do Minecraft e Roblox.

Além disso, o malware pode fazer capturas de tela e roubar arquivos individuais do sistema comprometido, como os diretórios Área de Trabalho, Imagens, Documentos, Música, Vídeos e Downloads. A área de transferência da vítima também é monitorada constantemente em busca de endereços de criptomoedas, e o malware os troca pelo endereço do invasor para desviar pagamentos para carteiras sob seu controle.

Os analistas estimam que a campanha roubou diretamente aproximadamente US$ 100.000 (cerca de R$ 516 mil) em criptomoedas.

Manipulação de aplicativos

A Checkmarx relata que o malware usado nesta campanha vai um passo além das operações típicas de roubo de informações, envolvendo-se na manipulação de dados de aplicativos para realizar um golpe mais decisivo.

Por exemplo, o arquivo eletrônico do aplicativo de gerenciamento de carteira de criptomoeda Exodus foi substituído para alterar os arquivos principais, permitindo que os invasores contornem a Política de Segurança de Conteúdo e extraiam dados.

No Discord, se certas configurações estiverem habilitadas, o malware injeta código JavaScript que é executado quando o cliente é reiniciado. Além disso, o malware também emprega um script PowerShell em um terminal elevado para manipular “hosts” do Windows para que os produtos de segurança executados no dispositivo violado não possam entrar em contato com seus servidores.

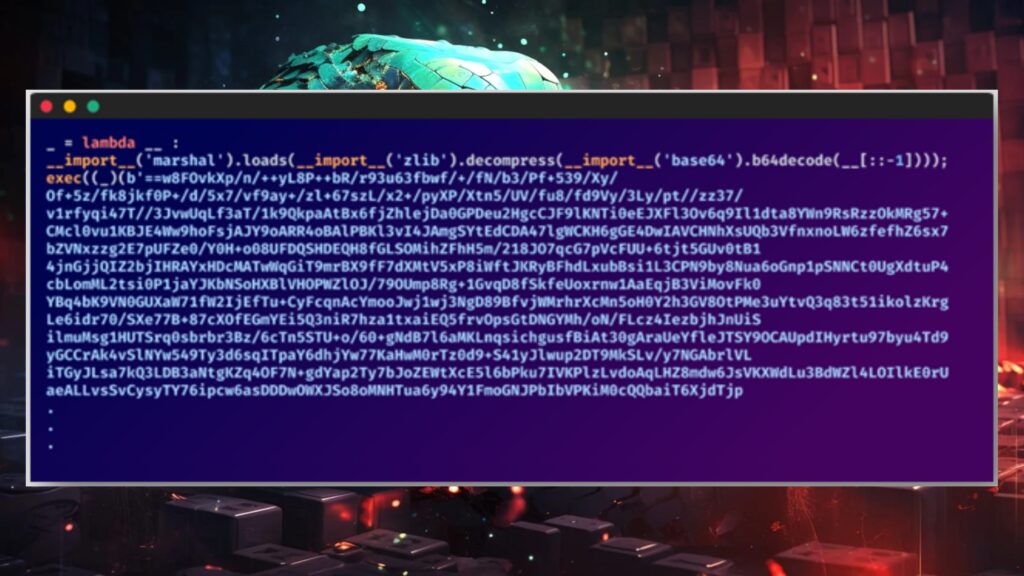

Segundo os pesquisadores, o código malicioso dessa campanha nos pacotes de abril era bem visível, pois era texto simples. Em maio, porém, os autores dos pacotes começaram a adicionar criptografia para dificultar a análise. Em agosto, o pesquisador percebeu que ofuscação multicamadas foi adicionada às embalagens.

Em um relatório separado do pesquisador da Checkmarx, Yahuda Gelb, foi mencionado que dois dos pacotes mais recentes usavam nada menos que 70 camadas de ofuscação.

Os pesquisadores alertam que as comunidades de código aberto e os ecossistemas de desenvolvedores continuam suscetíveis a ataques à cadeia de suprimentos, e os agentes de ameaças carregam pacotes maliciosos em repositórios e sistemas de controle de versão amplamente usados, como GitHub, ou registros de pacotes como PyPi e NPM, diariamente.

Recomenda-se que os usuários examinem minuciosamente os projetos e editores de pacotes em que confiam e estejam atentos a erros de digitação de nomes de pacotes.