Pesquisadores de segurança identificaram comandos não documentados no microchip ESP32, produzido pela fabricante chinesa Espressif, que podem ser explorados para ataques cibernéticos. Esse chip, presente em mais de um bilhão de dispositivos em 2023, é amplamente utilizado para conectividade Wi-Fi e Bluetooth em dispositivos IoT.

Chip ESP32 apresenta comandos ocultos que podem comprometer dispositivos IoT

As falhas foram apresentadas por Miguel Tarascó Acuña e Antonio Vázquez Blanco, da Tarlogic Security, durante a conferência RootedCON, em Madri. Segundo os especialistas, esses comandos permitem falsificação de identidade de dispositivos confiáveis, acesso não autorizado a dados e criação de persistência de longo prazo em sistemas comprometidos.

Como os comandos ocultos do ESP32 funcionam

Os comandos ocultos descobertos pertencem ao opcode 0x3F do firmware Bluetooth do ESP32 e concedem controle de baixo nível sobre suas funções. No total, foram encontrados 29 comandos que permitem:

- Manipulação da memória RAM e Flash;

- Falsificação de endereço MAC, possibilitando personificação de dispositivos;

- Injeção de pacotes LMP/LLCP para manipular comunicações Bluetooth.

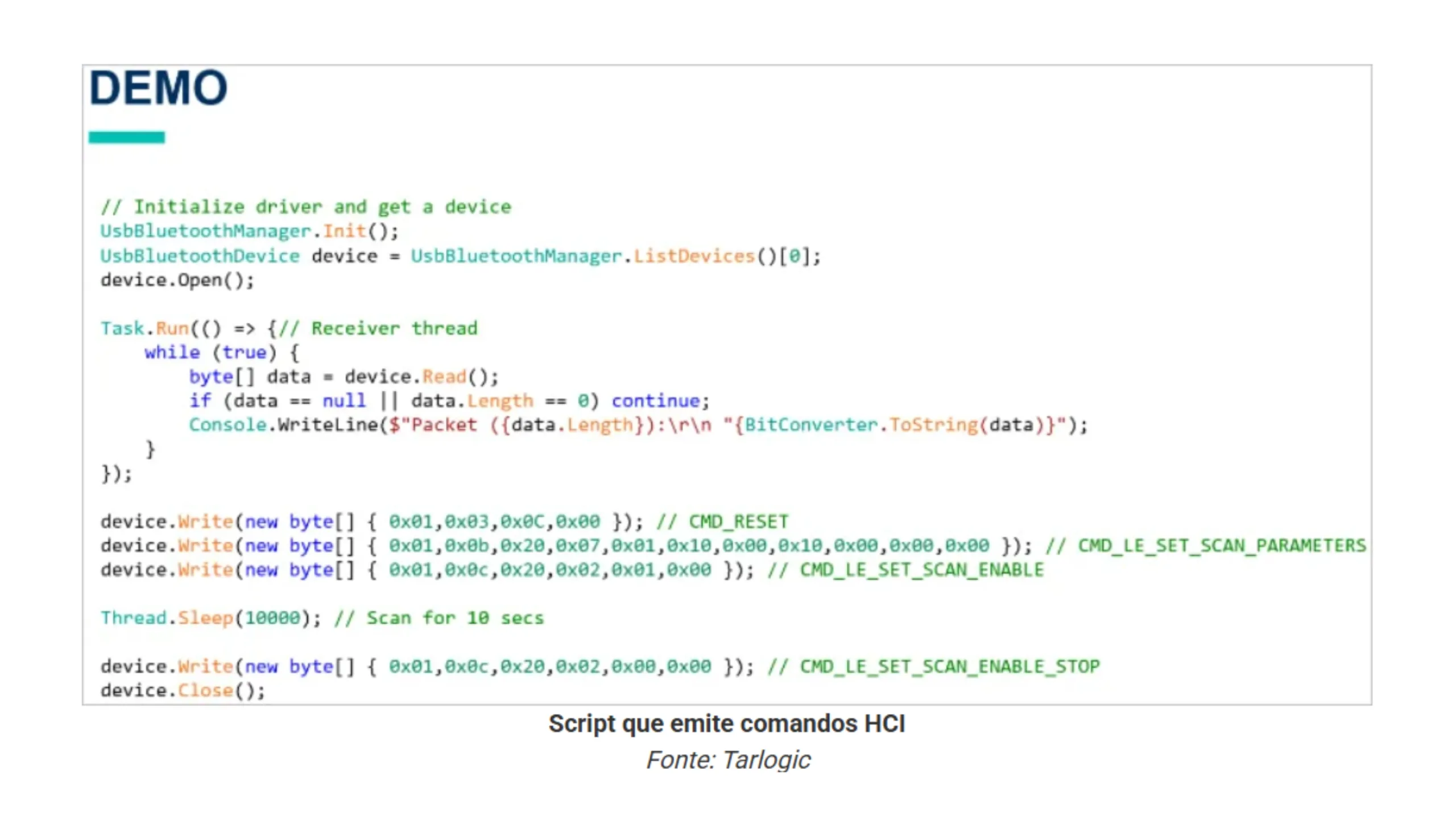

A Tarlogic desenvolveu uma ferramenta baseada em um driver USB Bluetooth independente de hardware e multiplataforma para investigar esses comandos. Com ela, foi possível analisar o comportamento do chip e descobrir vulnerabilidades graves.

Riscos e possíveis ataques

A exploração desses comandos pode permitir ataques em cadeia, comprometendo a segurança de redes inteiras. Entre os principais riscos estão:

- Ataques à cadeia de suprimentos: firmware malicioso pode ser introduzido durante a fabricação ou distribuição dos dispositivos;

- Exploração remota: invasores podem utilizar conexões Bluetooth maliciosas para acionar os comandos ocultos;

- Persistência no dispositivo: malware pode ser armazenado na memória do chip, permitindo que um agente mal-intencionado mantenha o controle do sistema por tempo indeterminado;

- Ataques a dispositivos conectados: o ESP32 pode ser usado para comprometer outros aparelhos conectados via Bluetooth ou Wi-Fi.

De acordo com os pesquisadores, um atacante que consiga acesso ao ESP32 pode esconder um APT (Ameaça Persistente Avançada) na memória do chip, controlando-o remotamente e usando-o para ataques futuros.

Resposta da Espressif

A vulnerabilidade foi catalogada sob o código CVE-2025-27840. O BleepingComputer entrou em contato com a Espressif para comentar as descobertas, mas até o momento, não houve resposta oficial. Ainda não está claro se a fabricante planeja lançar uma atualização de firmware para mitigar os riscos.

Conclusão

Os comandos ocultos no ESP32 representam uma séria vulnerabilidade para dispositivos IoT, expondo milhões de equipamentos a ataques cibernéticos. Empresas e desenvolvedores que utilizam esse chip devem ficar atentos a futuras atualizações e implementar medidas adicionais de segurança para proteger seus dispositivos.