Um agente de ameaças usou um driver anti-fraude vulnerável para o videogame Genshin Impact para desativar programas antivírus. O objetivo foi facilitar a implantação de ransomware.

Essa infecção por ransomware, que foi desencadeada na última semana de julho de 2022, apostou no fato de o driver em questão (“mhyprot2.sys”) estar assinado com um certificado válido, possibilitando assim burlar privilégios e encerrar serviços associados a aplicativos de proteção de endpoint.

Genshin Impact usado para desativar antivírus

O Genshin Impact é um popular jogo de RPG de ação que foi desenvolvido e publicado pela desenvolvedora de Xangai miHoYo em setembro de 2020. De acordo com as informações, o driver usado na cadeia de ataque foi construído em agosto de 2020, com a existência da falha no módulo discutida após o lançamento do jogo e levando a explorações demonstrando a capacidade de matar qualquer processo arbitrário e escalar para o kernel modo.

A ideia é usar o módulo de driver de dispositivo legítimo com assinatura de código válida para escalar privilégios do modo de usuário para o modo kernel, reafirmando como os adversários estão constantemente procurando maneiras diferentes de implantar malware furtivamente.

De acordo com os analistas de resposta a incidentes Ryan Soliven e Hitomi Kimura , “O agente da ameaça pretendia implantar o ransomware no dispositivo da vítima e depois espalhar a infecção”.

Ainda de acordo com eles, “As organizações e equipes de segurança devem ter cuidado por vários fatores: a facilidade de obter o módulo mhyprot2.sys, a versatilidade do driver em termos de desvio de privilégios e a existência de provas de conceito (PoCs) bem feitas.”

Incidente com o jogo

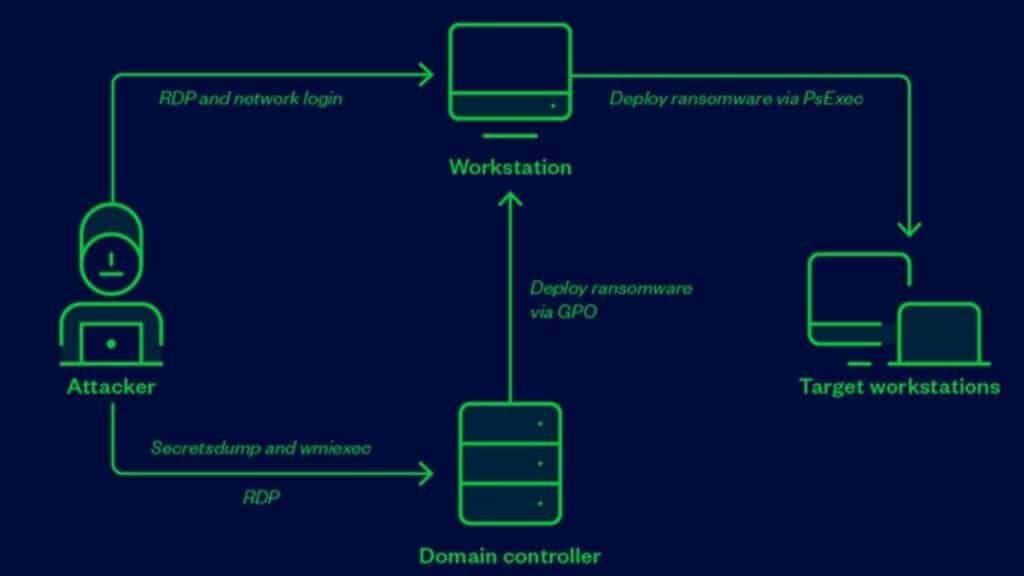

No incidente analisado pela Trend Micro (Via: The Hacker News), um endpoint comprometido pertencente a uma entidade sem nome foi usado como um canal para se conectar ao controlador de domínio por meio do protocolo de área de trabalho remota (RDP) e transferir para ele um instalador do Windows fingindo ser o AVG Internet Security, que caiu e executou, entre outros arquivos, o driver vulnerável.

De acordo com os pesquisadores, os agentes de ameaças pretendiam implantar o ransomware em massa usando o controlador de domínio por meio de um arquivo em lote que instala o driver, elimina os serviços antivírus e inicia a carga útil do ransomware.

A Trend Micro apontou que o jogo “não precisa ser instalado no dispositivo da vítima para que isso funcione”, o que significa que os agentes de ameaças podem simplesmente instalar o driver anti-cheat como um precursor da implantação do ransomware.