Uma grave falha de segurança descoberta no ASUS DriverHub, ferramenta usada para gerenciamento de drivers, abriu brechas para que sites maliciosos executassem comandos com permissões administrativas em sistemas afetados.

DriverHub da ASUS permite execução remota de código em PCs vulneráveis

O alerta veio de Paul, pesquisador de segurança da Nova Zelândia conhecido como MrBruh, que revelou como uma validação deficiente de origem no serviço do DriverHub permitia a execução remota de código por meio de comandos enviados via navegador.

Entendendo o risco

O ASUS DriverHub é instalado automaticamente em computadores com determinadas placas-mãe da fabricante e se mantém ativo em segundo plano, buscando e instalando atualizações de drivers de forma contínua. Esse serviço roda localmente na porta 53000, o que normalmente passa despercebido pelos usuários.

O problema começa quando o software verifica solicitações HTTP supostamente originadas de ‘driverhub.asus.com’. A checagem, porém, é falha: qualquer domínio que contenha essa string (como ‘driverhub.asus.com.qualquersite.com’) é aceito como legítimo.

Além disso, um endpoint crítico chamado UpdateApp permite que o DriverHub baixe e execute arquivos .exe diretamente de domínios que contenham “.asus.com”, sem qualquer confirmação do usuário.

Cadeia de ataque silenciosa

Combinando essas brechas, um invasor pode enganar a vítima para acessar um site armado. O site envia requisições ao serviço local do DriverHub com um cabeçalho forjado, contornando as verificações de origem.

Em testes, o pesquisador mostrou que é possível instruir o DriverHub a baixar um instalador legítimo da ASUS junto com um arquivo .ini malicioso e uma carga útil adicional. O instalador, executado com privilégios de administrador, segue as instruções do .ini e inicia o arquivo malicioso — tudo isso sem qualquer alerta ao usuário.

Pior ainda: o software não exclui os arquivos que falham em validações de assinatura digital, permitindo que os arquivos maliciosos permaneçam no sistema.

Correção e orientações

A ASUS foi notificada da falha em 8 de abril de 2025 e liberou um patch no dia 18 do mesmo mês, após confirmar os detalhes com o pesquisador. No entanto, a empresa não ofereceu recompensa pela descoberta.

Curiosamente, a descrição oficial das vulnerabilidades (CVE-2025-3462 e CVE-2025-3463) afirma que apenas placas-mãe são afetadas, excluindo laptops e desktops — o que contradiz os testes feitos com computadores comuns também vulneráveis.

Em seu boletim oficial, a ASUS reforça a importância de aplicar a atualização imediatamente:

“Esta atualização inclui correções críticas de segurança, e recomendamos fortemente que os usuários atualizem o ASUS DriverHub para a versão mais recente.”

Para atualizar, basta abrir o DriverHub e clicar no botão “Atualizar agora”.

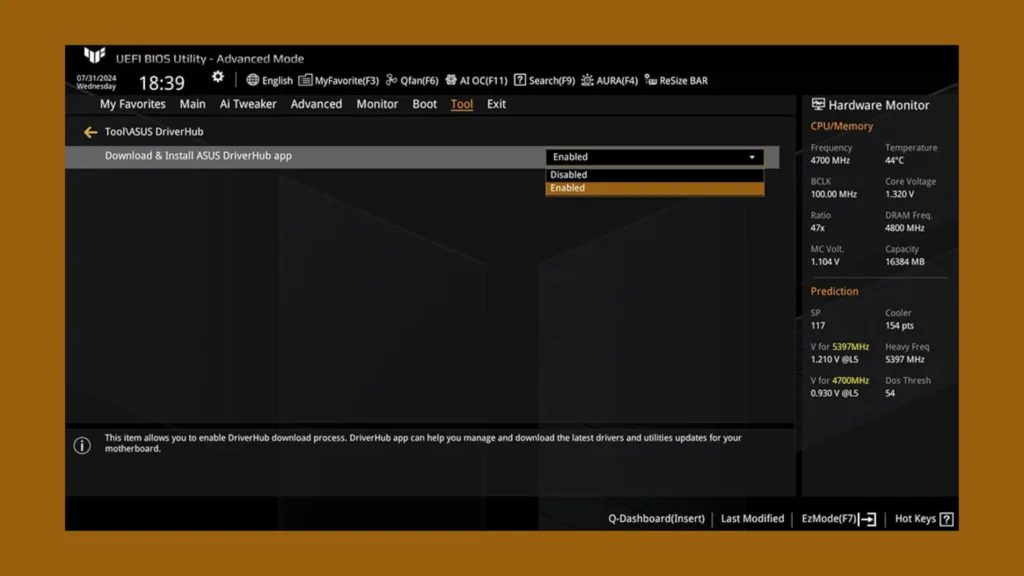

Segurança extra: desativar no BIOS

Caso o usuário deseje mais controle sobre os serviços em segundo plano, é possível desativar o ASUS DriverHub diretamente no BIOS — onde ele geralmente vem habilitado por padrão.

MrBruh afirmou não ter encontrado indícios de exploração ativa da falha até o momento, com base em sua análise de certificados TLS — o que indica que o bug pode não ter sido utilizado em ataques reais até agora.