Descoberta ma falha de chave de criptografia codificada não corrigida no Compellent Integration Tools for VMware (CITV) da Dell. Essa falha permite que os invasores descriptografem as credenciais de administrador do vCenter armazenadas e recuperem a senha em texto não criptografado.

Falha em chave codificada Dell Compellent

A falha é causada por uma chave de criptografia AES estática, compartilhada em todas as instalações, usada para criptografar as credenciais do vCenter armazenadas no arquivo de configuração do programa. Dell Compellent é uma linha de sistemas de armazenamento corporativo que oferece recursos como progressão de dados, volume ao vivo, provisionamento thin, snapshots e clonagem de dados e gerenciamento integrado.

O software oferece suporte à integração de armazenamento com o VMware vCenter, uma plataforma amplamente utilizada para o gerenciamento de máquinas virtuais ESXi. No entanto, para integrar o cliente, ele deve ser configurado com credenciais VMware vCenter, que são armazenadas no arquivo de configuração criptografado do programa Dell.

Uma chave de criptografia AES codificada

O pesquisador da LMG Security, Tom Pohl, descobriu em um exercício de penetração que o Dell CITV contém uma chave de criptografia AES estática que é idêntica para todos os clientes da Dell em todas as instalações.

Essa chave de criptografia AES é usada para criptografar o arquivo de configuração CITV que contém as configurações do programa, incluindo as credenciais de administrador do vCenter inseridas. Como o AES é uma cifra simétrica, ele usa a mesma chave para criptografar e descriptografar dados. Isso permite que um invasor que extraia a chave descriptografe facilmente o arquivo de configuração e recupere a senha criptografada.

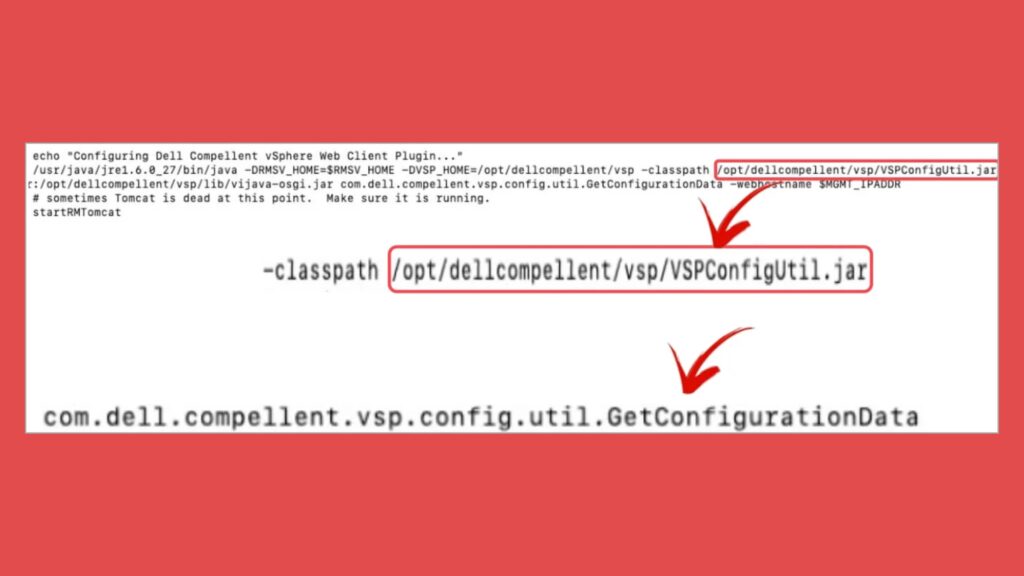

A equipe da LMG Security descobriu que o diretório do software Dell Compellent contém um arquivo JAR que, quando descompilado, revelou uma chave AES estática codificada.

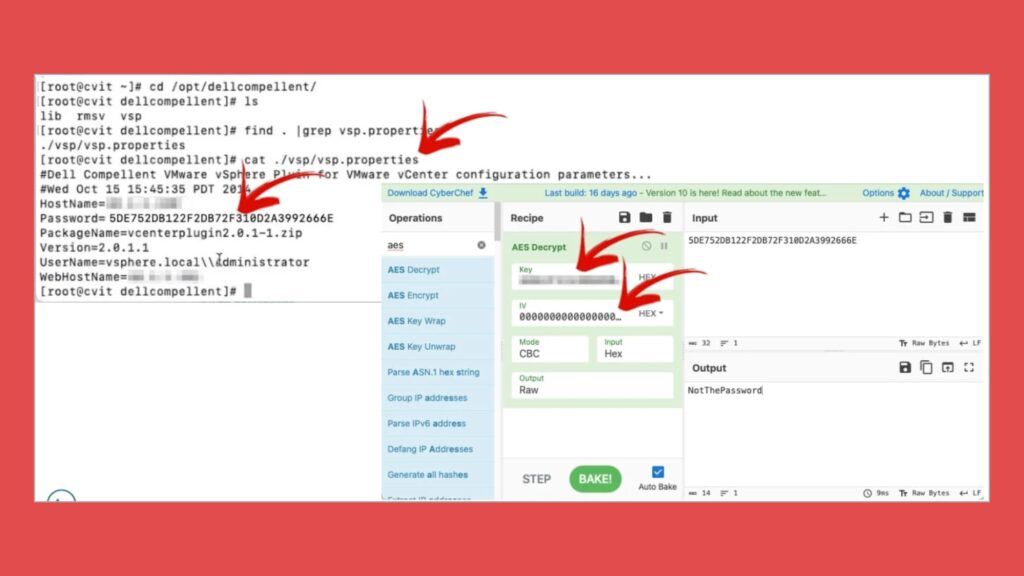

Usando essa chave AES, Pohl pode descriptografar o arquivo de configuração do Dell Compellent e recuperar o nome de usuário e a senha do administrador do VMware vCenter, conforme mostrado abaixo.

O servidor que contém essa chave estava acessível usando credenciais fracas (admin/admin). No entanto, como visto repetidamente, os agentes de ameaças podem obter acesso aos servidores de várias maneiras devido a vulnerabilidades ou más práticas.

Além disso, o problema pode ser explorado por invasores internos não autorizados ou invasores externos com poucos privilégios que tenham acesso ao Dell CITV. Nesse caso, a equipe do LGM poderia ter ido além aproveitando o acesso aos controles de domínio, mas optou por criar uma conta de administrador de domínio, explorando a oportunidade quando um administrador de rede deixou o console desbloqueado por engano.

Os analistas enviaram um e-mail à Dell para informá-los sobre sua descoberta em 11 de abril de 2023, mas o fornecedor de computadores e software inicialmente rejeitou o relatório, entendendo mal o escopo. Após mais comunicação, a Dell prometeu lançar uma correção até novembro de 2023.