Uma falha crítica na arquitetura de segurança do Linux está permitindo que rootkits operem de maneira furtiva em sistemas, burlando soluções tradicionais de monitoramento. O problema está ligado ao io_uring, uma interface do kernel que agiliza operações de entrada e saída de forma assíncrona, sem o uso das tradicionais chamadas de sistema.

Falha crítica no Linux permite rootkits invisíveis com io_uring

O que é o io_uring?

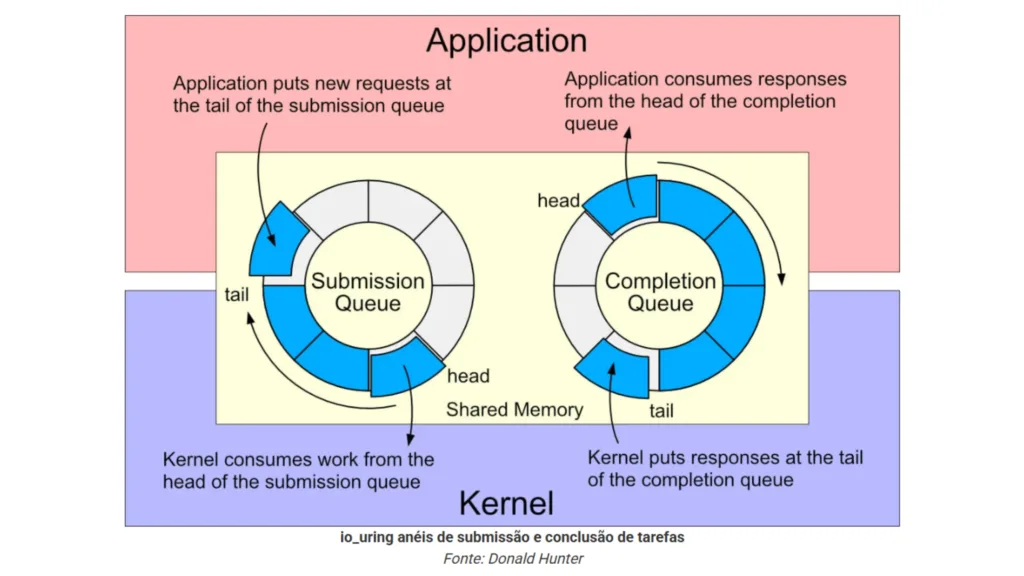

O io_uring foi introduzido no Linux 5.1, em 2019, como uma inovação para melhorar o desempenho de I/O. Ao utilizar buffers em anel compartilhados entre o espaço do usuário e o kernel, ele permite que aplicações façam solicitações de E/S sem travar ou sobrecarregar processos — uma melhoria bem-vinda para servidores e aplicações de alto desempenho.

O ponto cego de segurança

Entretanto, esse mesmo recurso cria um ponto cego preocupante. A maioria das soluções de segurança modernas monitora chamadas de sistema ou ferramentas como ptrace e seccomp. Como o io_uring opera fora desses canais, ele pode ser explorado por rootkits para escapar da detecção.

Pesquisadores da empresa ARMO demonstraram essa ameaça por meio do Curing, um rootkit de prova de conceito. Usando o io_uring, o Curing consegue receber comandos remotos e executá-los sem levantar alertas — tudo sem acionar ganchos comuns de interceptação de sistema.

Ferramentas populares estão vulneráveis

O estudo revelou que ferramentas como Falco não conseguiram detectar qualquer atividade do rootkit, mesmo com regras personalizadas de detecção. Já o Tetragon, em sua configuração padrão, também não identificou o comportamento malicioso.

Apesar disso, a equipe da Tetragon afirmou que sua plataforma não é inerentemente vulnerável, já que permite configurar monitoramentos adicionais para eventos do kernel. Eles também divulgaram um artigo técnico orientando como adaptar a ferramenta para lidar com essas ameaças.

Reação do Google e medidas sugeridas

A gravidade do problema levou o Google a desabilitar o io_uring por padrão em sistemas como Android e ChromeOS. Essas plataformas, por utilizarem o kernel Linux, herdaram os riscos associados.

Como forma de mitigar a ameaça, a ARMO recomenda a adoção do Kernel Runtime Security Instrumentation (KRSI) — uma tecnologia que permite anexar programas eBPF a eventos críticos de segurança dentro do kernel.

Testes e código-fonte

A ARMO disponibilizou o rootkit Curing no GitHub oficial para que administradores possam testar suas infraestruturas. Embora a empresa tenha validado o exploit em diversas soluções comerciais, os nomes das ferramentas testadas não foram divulgados.