Roteadores Netcomm e TP-Link foram afetados por falhas críticas de segurança. Algumas dessas falhas, inclusive, podem ser armadas para alcançar a execução remota de código.

As falhas foram descobertas por especialistas diferentes e, algumas delas sequer foram corrigidas ainda. As empresas devem lançar alguma atualização no futuro, para corrigir essas falhas.

Falhas críticas nos roteadores Netcomm e TP-Link

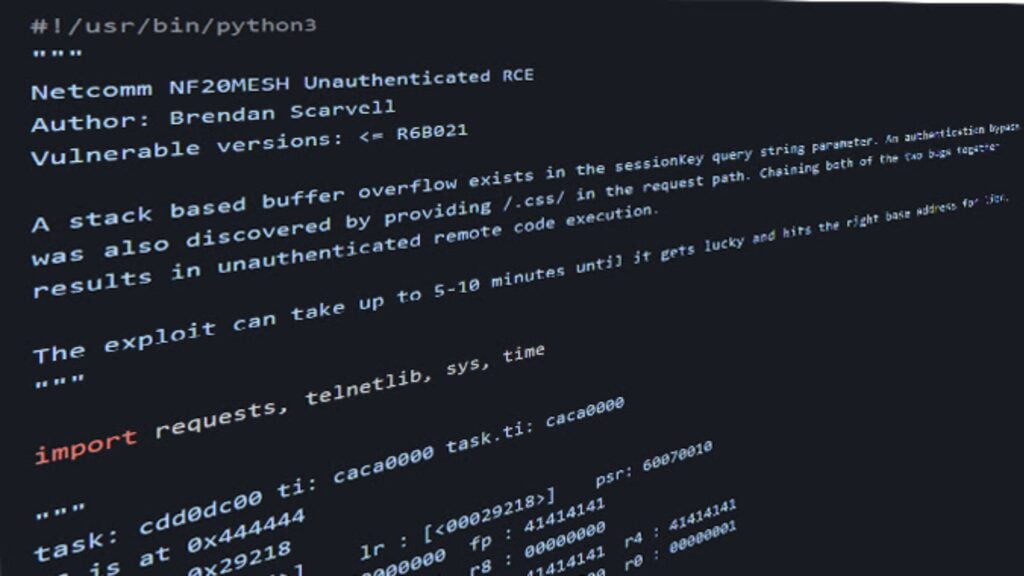

As falhas foram rastreadas como CVE-2022-4873 e CVE-2022-4874. Elas se referem-se a um caso de estouro de buffer e desvio de autenticação e afetam os modelos de roteador Netcomm NF20MESH, NF20 e NL1902 executando versões de software anteriores a R6B035.

Em um comunicado divulgado à imprensa, o Centro de Coordenação CERT/CC, disse que as duas vulnerabilidades, quando encadeadas, permitem que um invasor remoto e não autenticado execute código arbitrário.

O invasor pode primeiro obter acesso não autorizado aos dispositivos afetados e, em seguida, usar esses pontos de entrada para obter acesso a outras redes ou comprometer a disponibilidade, integridade ou confidencialidade dos dados transmitidos pela rede interna.

O pesquisador de segurança Brendan Scarvell recebeu o crédito por descobrir e relatar os problemas em outubro de 2022.

Vulnerabilidades em roteadores TP-Link

Em um desenvolvimento relacionado, o CERT/CC também detalhou duas vulnerabilidades de segurança não corrigidas que afetam os roteadores TP-Link WR710N-V1-151022 e Archer-C5-V2-160201.

A exploração dessas falhas nos roteadores TP-Link podem levar à divulgação de informações (CVE-2022-4499) e execução remota de código (CVE-2022-4498). Além disso, a CVE-2022-4499 também é um ataque de canal lateral direcionado a uma função usada para validar as credenciais inseridas.

De acordo com o CERT/CC, “ao medir o tempo de resposta do processo vulnerável, cada byte das strings de nome de usuário e senha pode ser mais fácil de adivinhar. O pesquisador da Microsoft, James Hull, foi reconhecido por divulgar os dois bugs.

O Hacker News entrou em contato com a TP-Link para um comentário, mas ainda não havia recebido resposta. As vulnerabilidades ainda não corrigidas devem ganhar uma correção em breve. No entanto, as empresas não divulgaram uma data para que isso aconteça.

Esperamos que as correções sejam lançadas o mais breve possível. Além disso, assim que elas forem lançadas, sugerimos que os dispositivos sejam atualizados imediatamente. Qualquer software, inclusive, que seja disponibilizada atualização, a execução da mesma deve ser realizada imediatamente ou o mais rápido possível. Lembre-se que essas atualizações corrigem falhas que podem ser críticas e levar a execução remota de códigos. Então, execute as atualizações assim que ficarem disponíveis.

Resposta da TP-Link ao SempreUpdate

A TP-Link através da assessoria de imprensa, enviou nota a nossa redação esclarecendo alguns pontos importantes.

A TP-Link informa que os modelo TL-WR710N e Archer C5 V2 não são mais comercializados no Brasil desde 2017. Ressalta que no modelo TL-WR710N (atualização 151022) a versão do firmware foi testada no equipamento em 22 de outubro de 2015. Destaca ainda, que no modelo Archer C5 V2 (atualização 160201) a Versão do Firmware foi testada no equipamento em 1 de fevereiro de 2016.

Desta a assessoria TP-Link ao SempreUpdate.

E por fim informa que há mais de uma década foi desenvolvido pela TP-Link o sistema de segurança WPA2 – Wi-Fi Protected Access. E ressalta que este desenvolvimento em pesquisas é contínuo com novo WPA3, que chega para oferecer uma linha de defesa ainda mais forte através do SAE (Simultaneous Authentication of Equals) que elimina o risco de tentativas consecutivas de hackers, e no caso de locais públicos, oferece uma conexão criptografada para cada dispositivo tornando muito mais seguros.

Concluí.

Assim, nós do SempreUpdate entendemos que o produto não é oficialmente comercializado no Brasil, mas é muito fácil encontrá-lo em lojas de importação e até sites de compras, inclusive grandes e populares. Se você tem o modelo, esteja sempre de olho de possui a última versão do firmware, esteja atento e atualizado.