Pesquisadores de segurança cibernética revelaram detalhes sobre uma vulnerabilidade de escalonamento de privilégios no Google Cloud Run, que já foi corrigida. A falha poderia ter sido explorada para permitir que agentes mal-intencionados acessassem imagens de contêineres privados e injetassem código malicioso.

Google corrige falha no Cloud Run que permitia acesso indevido a imagens privadas

A vulnerabilidade ImageRunner

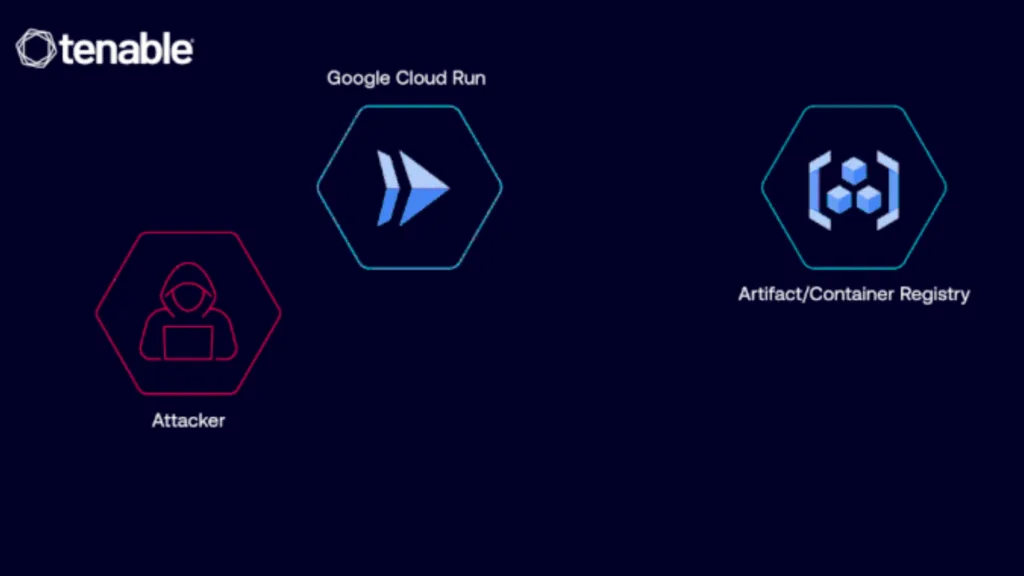

Identificada pela empresa de segurança Tenable, a falha foi apelidada de “ImageRunner”. De acordo com a pesquisadora Liv Matan, a brecha permitia que identidades com permissão de edição nas revisões do Google Cloud Run extraíssem imagens privadas do Google Artifact Registry e do Google Container Registry dentro da mesma conta.

Após a notificação da vulnerabilidade por meio de divulgação responsável, o Google corrigiu o problema em 28 de janeiro de 2025.

O Cloud Run é um serviço gerenciado para executar aplicativos em contêineres de forma escalável e sem servidor. Durante a execução, imagens de contêineres são recuperadas do Artifact Registry ou Docker Hub para implantação.

Como a falha poderia ser explorada?

A vulnerabilidade surgiu devido à existência de certas identidades que, apesar de não possuírem permissões para registros de contêineres, tinham permissão para editar revisões no Cloud Run. Sempre que um serviço é atualizado ou implantado, uma nova revisão é criada e uma conta de agente de serviço é usada para extrair imagens necessárias.

Caso um invasor obtivesse permissões como run.services.update e iam.serviceAccounts.actAs dentro do projeto da vítima, ele poderia modificar serviços do Cloud Run para implantar novas revisões contendo imagens de contêiner privadas. Isso abriria brechas para o acesso a imagens confidenciais e inserção de código malicioso capaz de roubar segredos, exfiltrar dados ou executar comandos remotos.

Correção implementada pelo Google

O Google lançou um patch que agora exige permissão explícita para acesso a imagens de contêiner durante a criação ou atualização de recursos do Cloud Run.

Nas notas de lançamento de janeiro de 2025, a empresa reforçou que usuários e contas de serviço devem possuir a função IAM Artifact Registry Reader (roles/artifactregistry.reader) para acessar imagens de contêiner destinadas à implantação.

O conceito Jenga e os riscos da interconectividade na nuvem

A Tenable classificou o ImageRunner como um exemplo do conceito “Jenga”, que destaca os riscos de segurança inerentes à interconectividade dos serviços na nuvem. Segundo Matan, os provedores de nuvem constroem serviços baseados em outros já existentes, o que pode propagar vulnerabilidades e abrir portas para novas ameaças.

Outras falhas recentes em serviços de nuvem

A descoberta da vulnerabilidade no Google Cloud Run ocorre semanas após a Praetorian divulgar formas como princípios com baixos privilégios podem explorar máquinas virtuais no Azure para obter controle sobre assinaturas do Azure. Entre as técnicas descritas estão:

- Execução de comandos em VMs com identidades gerenciadas administrativas.

- Login em VMs vinculadas a identidades gerenciadas administrativas.

- Associação de identidades gerenciadas administrativas a VMs existentes.

- Criação de novas VMs vinculadas a identidades gerenciadas administrativas para executar comandos.

Os pesquisadores alertam que, ao obter a função de Proprietário em uma assinatura do Azure, um invasor pode escalar seus acessos e comprometer a segurança do locatário do Entra ID.

Essa série de vulnerabilidades reforça a necessidade de controles rigorosos de permissão e monitoramento contínuo em ambientes de nuvem para mitigar riscos e impedir ataques sofisticados.