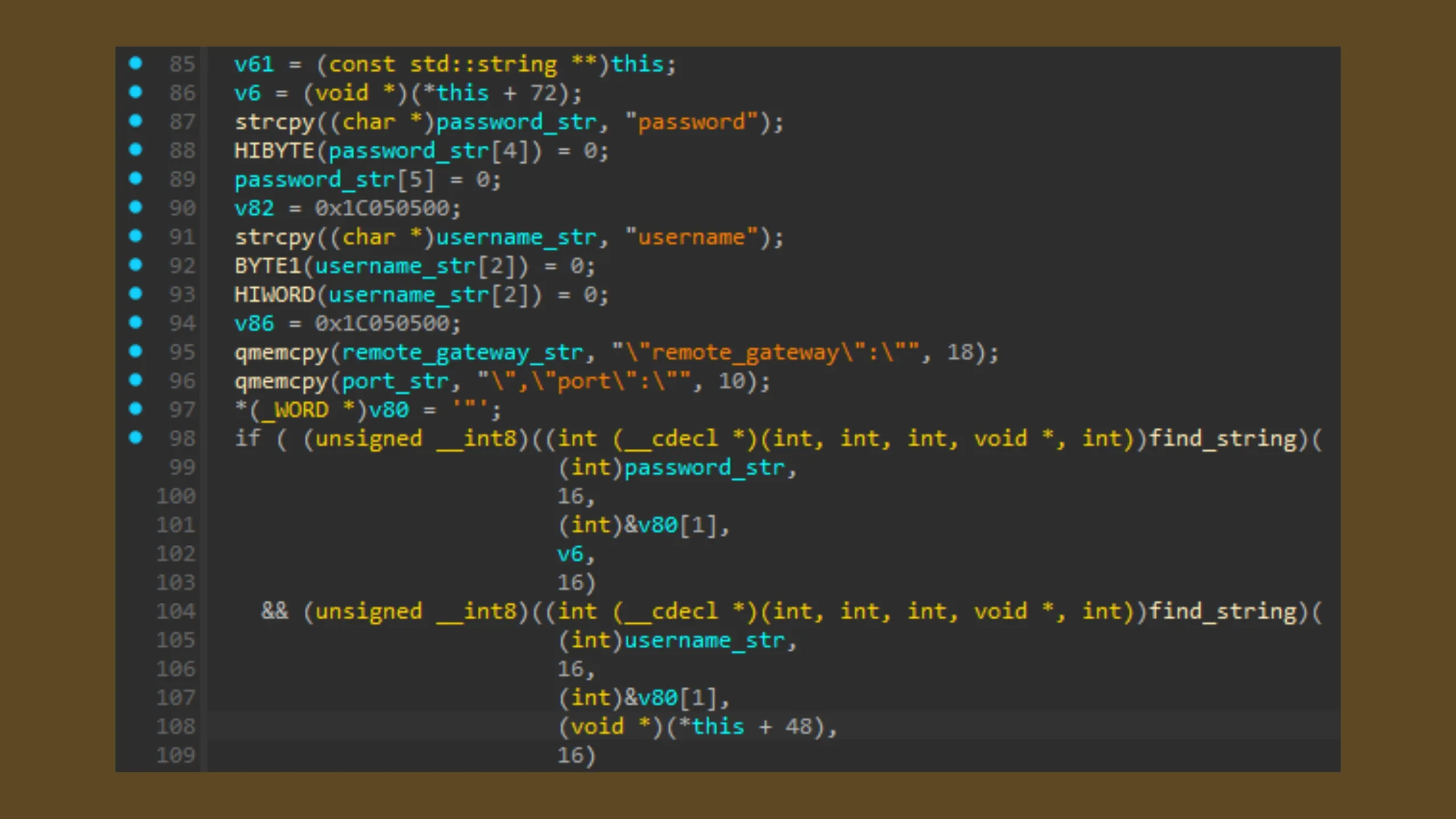

Pesquisadores de segurança da Volexity relataram que hackers chineses, conhecidos como “BrazenBamboo”, estão utilizando uma vulnerabilidade zero-day no cliente VPN FortiClient da Fortinet para roubar credenciais de usuários. O exploit em questão foi identificado em julho de 2024 e permanece sem correção. O ataque usa um toolkit personalizado chamado DeepData, que permite a extração de informações sensíveis diretamente da memória do sistema após o usuário autenticar-se no VPN.

Hackers chineses exploram falha do Fortinet VPN

Essa falha permite que os atacantes acessem e capturem dados como nomes de usuário, senhas e informações do servidor VPN, armazenados em objetos JSON na memória do FortiClient. Esses dados são então exfiltrados para os servidores dos atacantes. Até o momento, a Fortinet ainda não divulgou um patch para resolver o problema.

O grupo BrazenBamboo é conhecido por suas operações de espionagem cibernética, visando sistemas Windows, macOS, iOS e Android, utilizando malware como LightSpy e DeepPost para coletar dados e monitorar comunicações. A versão mais recente do DeepData, que foi observada em julho, inclui um plugin específico para explorar a vulnerabilidade do FortiClient.

Este tipo de ataque facilita o acesso inicial às redes corporativas, permitindo aos atacantes se mover lateralmente dentro das redes comprometidas e expandir suas campanhas de espionagem. A falha em questão está relacionada à incapacidade do FortiClient em limpar informações confidenciais da memória do sistema, o que persiste mesmo após o login do usuário.

Enquanto a Fortinet não fornece uma solução, especialistas recomendam monitorar atividades incomuns de login e restringir o acesso VPN como precaução. Além disso, a Volexity forneceu indicadores de comprometimento associados a esta campanha de ataques, ajudando as organizações a detectar possíveis invasões.

Com a crescente sofisticação dos ataques, é fundamental que as empresas adotem medidas de segurança rigorosas para proteger suas infraestruturas e dados sensíveis.