Hacker tem escondido malwares em imagens PNG. A ameaça Worok infecta os computadores das vítimas com malware que rouba informações, ocultando malware em imagens PNG com a ajuda da técnica de esteganografia, o que dificulta a detecção por scanners de malware.

Essas imagens PNG maliciosas são usadas por agentes de ameaças para ocultar uma carga útil que facilita o roubo de informações sob o pretexto de ser uma imagem.

Malware escondido em imagens PNG usando esteganografia

Nos últimos dois meses, segundo o GBHackers, a ESET revelou detalhes de ataques que a Worok lançou contra várias empresas de alto perfil e agências governamentais locais nas seguintes regiões: Oriente Médio; Sudeste da Ásia e; África do Sul.

Existem sobreposições táticas entre Worok e um agente de ameaças chinês conhecido como TA428, que acredita-se estar compartilhando táticas semelhantes.

Esteganografia

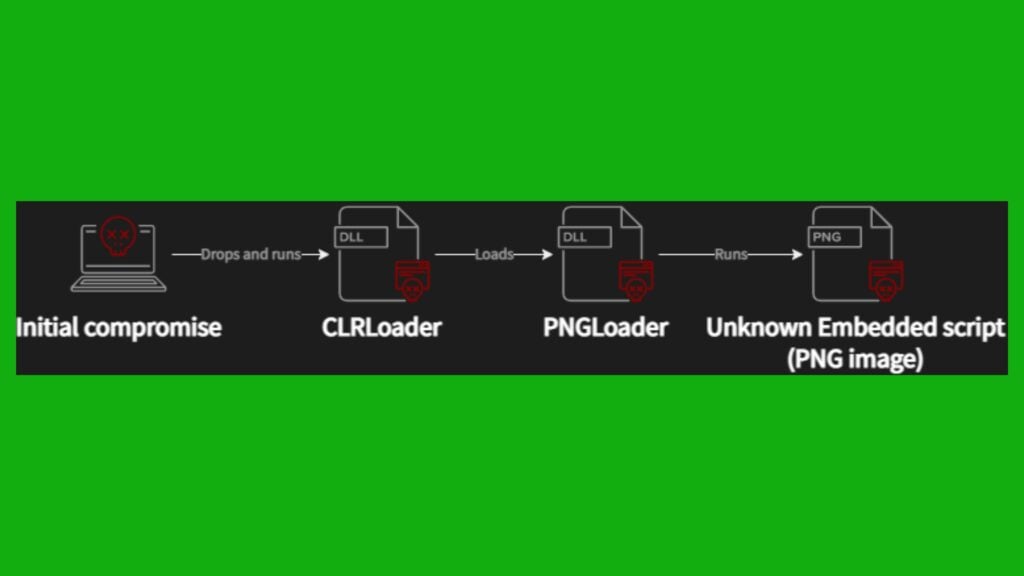

A esteganografia é uma técnica que oculta scripts em imagens PNG, como a série de compromisso do Worok, que utiliza um carregador baseado em C++ conhecido como “CLRLoad”.

Até o momento, não sabemos qual vetor foi usado no ataque inicial. Como parte de certas invasões, o malware também foi implantado no Microsoft Exchange Server, explorando a vulnerabilidade do ProxyShell, aponta o GBHachers.

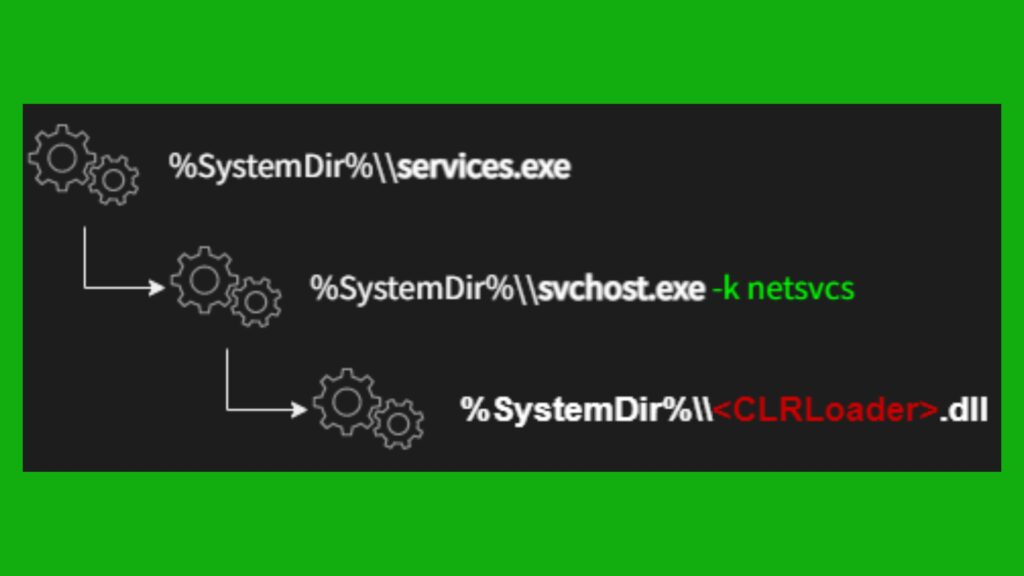

Um kit malicioso personalizado foi então implantado pelos invasores usando ferramentas de exploração publicamente disponíveis que estavam disponíveis gratuitamente. Sendo a cadeia resumida na imagem abaixo.

Primeiro, é implementado o CLRLoader, onde é implementado um código simples para carregar o PNGLoader, que é o segundo estágio do processo. Para decodificar o código malicioso contido na imagem, o PNGLoad vem em duas variantes diferentes. Ao fazer isso, eles lançam as seguintes cargas úteis: Script do PowerShell e; Baseado em .NET C#.

Tem sido difícil para o PowerShell encontrar o script e eles descobriram recentemente um novo malware chamado DropboxControl, que é um spyware que rouba informações do sistema. Forneça ao agente da ameaça a capacidade de carregar, baixar e executar comandos contidos em arquivos específicos.

Malware em arquivos PNG

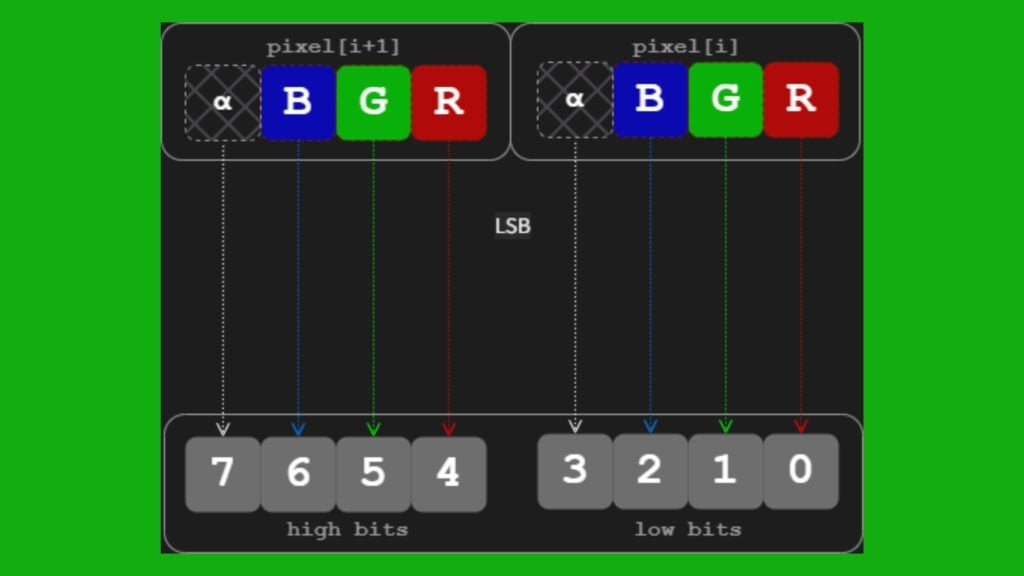

Quando um visualizador de uma imagem é aberto para visualizar o código esteganográfico dentro dela, parece que o arquivo de imagem é normal. Uma imagem foi codificada de forma a permitir que código malicioso seja incorporado nos bits menos significativos de cada pixel da imagem usando uma técnica conhecida como codificação de “bits menos significativos” (LSB).

Não importa como o implante de terceiro estágio seja implantado, fica claro que o Worok tem objetivos de coleta de inteligência que vão além da simples coleta de arquivos de interesse.

Os ataques Worok foram provocados por ferramentas que não estão circulando na natureza. Portanto, é provável que essas ferramentas sejam utilizadas pelo próprio grupo exclusivamente para realizar ataques.