Hackers têm direcionado ataques a câmeras PTZOptics de transmissão ao vivo com funcionalidades pan-tilt-zoom, amplamente utilizadas em cenários industriais, de saúde, conferências empresariais, governamentais e tribunais. As falhas exploradas, registradas como CVE-2024-8956 e CVE-2024-8957, foram inicialmente detectadas pela GreyNoise em abril de 2024, após uma atividade incomum observada por seu sistema de detecção de ameaças de IA, Sift, em redes honeypot. Essas vulnerabilidades oferecem risco de controle remoto e acesso a dados sensíveis, ameaçando a segurança de dispositivos conectados.

Hackers exploram vulnerabilidades críticas em câmeras PTZOptics: entenda os riscos e proteja seus dispositivos

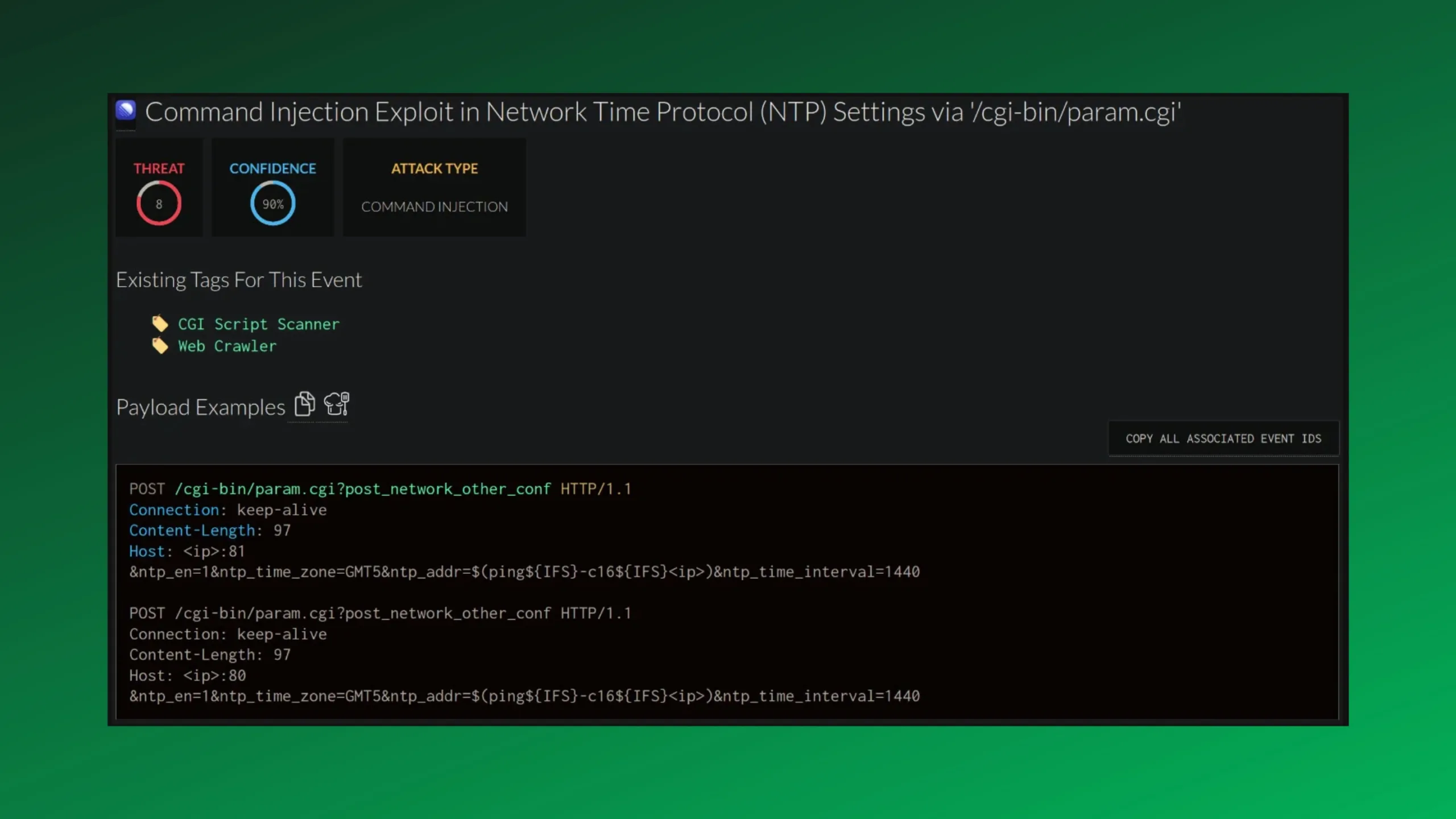

As falhas afetam diretamente a API CGI da câmera e o componente de sincronização de tempo ‘ntp_client’, sendo visadas para injeção de comandos por hackers. Segundo análise detalhada do pesquisador Konstantin Lazarev, da GreyNoise, o CVE-2024-8956 se refere a uma autenticação inadequada no servidor ‘lighthttpd’, que permite acesso à API sem autenticação, expondo dados como nomes de usuários e hashes de senha. Já o CVE-2024-8957 resulta de higienização insuficiente de entradas no campo ‘ntp.addr’, permitindo que invasores utilizem comandos maliciosos para obter controle remoto.

Impacto das falhas e consequências para os dispositivos

A exploração dessas vulnerabilidades pode levar a consequências significativas, incluindo controle total da câmera, infecção por malware de botnets, comprometimento de dispositivos conectados na mesma rede e até interrupção de transmissões ao vivo. Em junho, a GreyNoise identificou uma tentativa de invasão utilizando a ferramenta ‘wget’ para baixar um script de shell, sugerindo um método potencial de ataque para obtenção de acesso ao sistema do dispositivo.

Ações de correção e divulgação

Assim que as vulnerabilidades foram descobertas, a GreyNoise colaborou com a VulnCheck para notificar os fabricantes e fornecer detalhes técnicos sobre as falhas. Em setembro, a PTZOptics lançou uma atualização de firmware para alguns modelos vulneráveis; no entanto, modelos mais antigos, como o PT20X-NDI-G2 e o PT12X-NDI-G2, não receberam atualizações por estarem fora de ciclo de suporte. Além disso, câmeras mais recentes, como PT20X-SE-NDI-G3 e PT30X-SE-NDI-G3, também foram identificadas como vulneráveis, mas permanecem sem patch até o momento.

A abrangência das falhas e recomendações para usuários

A GreyNoise observa que a extensão das falhas pode ser maior do que inicialmente suspeito, possivelmente envolvendo uma ampla gama de dispositivos e modelos de câmeras. É possível que o SDK, desenvolvido pela ValueHD/VHD Corporation, utilizado no firmware, contenha a origem dessas vulnerabilidades. Usuários são fortemente recomendados a entrar em contato com os fornecedores para confirmar a aplicação dos patches mais recentes, garantindo que dispositivos estejam protegidos contra os riscos de exploração das falhas CVE-2024-8956 e CVE-2024-8957.

Essas medidas são cruciais para manter a segurança em ambientes onde câmeras de monitoramento desempenham um papel vital na proteção de ativos e informações confidenciais.