Gangue RedEyes explora o sistema operacional Windows para roubar dados, usando um novo malware evasivo M2RAT e esteganografia para direcionar indivíduos para coleta de informações. Esse grupo de hackers é um grupo de espionagem cibernética norte-coreana que se acredita ser apoiado pelo estado.

RedEyes usando malware para roubar dados do Windows

Em 2022, o RedEyes foi visto explorando os ero dias do Internet Explorer e distribuindo uma ampla variedade de malware contra entidades e indivíduos visados. Por exemplo, os agentes de ameaças visaram organizações sediadas na UE com uma nova versão de seu backdoor móvel chamado Dolphin , implantaram um RAT personalizado (trojan de acesso remoto) chamado Konni e atingiram jornalistas dos EUA com um malware altamente personalizável chamado Goldbackdoor.

Em um novo relatório divulgado pelo AhnLab Security Emergency response Center (ASEC) (Via: Bleeping Security), os pesquisadores explicam como a gangue agora está usando uma nova variedade de malware chamada M2RAT, que usa uma seção de memória compartilhada para comandos e exfiltração de dados e deixa muito poucos rastros operacionais no máquina infectada.

Ataque de phishing

Os ataques recentes observados pela ASEC começaram em janeiro de 2023, quando o grupo de hackers enviou e-mails de phishing contendo um anexo malicioso para seus alvos. Ao abrir o anexo, é acionada a exploração de uma antiga vulnerabilidade EPS (CVE-2017-8291) no processador de texto Hangul comumente usado na Coreia do Sul. A exploração fará com que o shellcode seja executado no computador da vítima, que baixa e executa uma execução maliciosa armazenada em uma imagem JPEG.

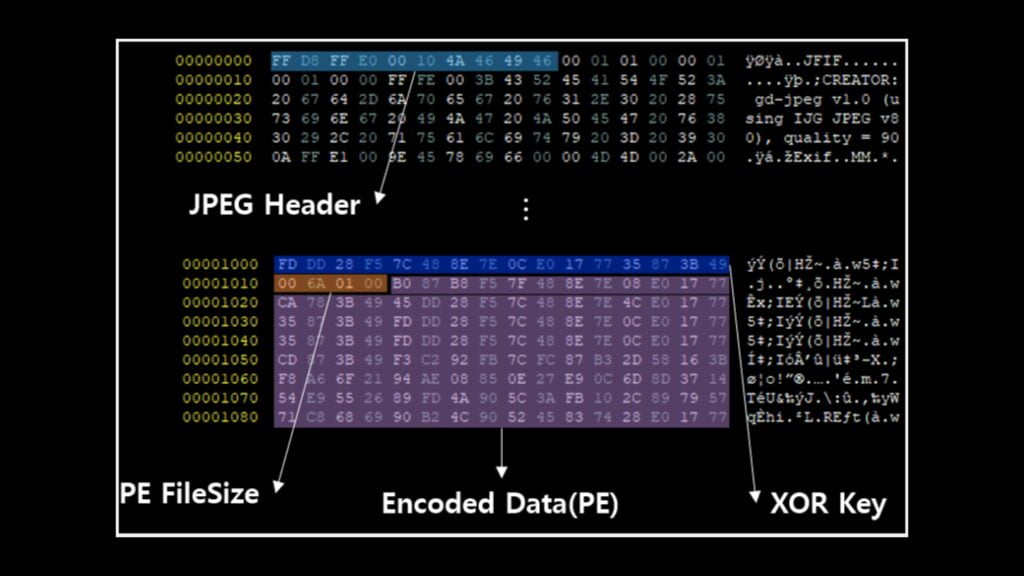

De acordo com as descobertas, este arquivo de imagem JPG usa esteganografia, uma técnica que permite ocultar o código dentro dos arquivos, para introduzir furtivamente o executável M2RAT (“lskdjfei.exe”) no sistema e injetá-lo no “explorer.exe”. Além disso, para persistência no sistema, o malware adiciona um novo valor (“RyPO”) na chave de registro “Executar”, com comandos para executar um script do PowerShell via “cmd.exe”.

M2RAT rouba de Windows e telefones

O backdoor M2RAT atua como um trojan básico de acesso remoto que executa keylogging, roubo de dados, execução de comandos e captura de tela da área de trabalho. A função de captura de tela é ativada periodicamente e funciona de forma autônoma sem exigir um comando específico do operador.

O malware suporta os seguintes comandos, que coletam informações do dispositivo infectado e as enviam de volta ao servidor C2 para que os invasores as revisem. A capacidade do malware de procurar dispositivos portáteis conectados ao computador com Windows, como smartphones ou tablets, é particularmente interessante. Se um dispositivo portátil for detectado, ele verificará o conteúdo do dispositivo em busca de documentos e arquivos de gravação de voz e, se encontrados, os copiará para o PC para exfiltração no servidor do invasor.

Antes da exfiltração, os dados roubados são compactados em um arquivo RAR protegido por senha e a cópia local é apagada da memória para eliminar quaisquer vestígios. Além disso, o malware usa uma seção de memória compartilhada para comunicação de comando e controle (C2), exfiltração de dados e transferência direta de dados roubados para o C2 sem armazená-los no sistema comprometido.

O RedEyes continua a atualizar seu conjunto de ferramentas personalizado com malware evasivo que é difícil de detectar e analisar. A recente campanha identificada pela ASEC revela isso e aponta que as organizações precisam de melhores ferramentas de detecção de ameaças.