Descoberta recente aponta que hackers estavam usando malware StrelaStealer para roubar credenciais do Outlook e do Thunderbird. A identificação dessa exploração foi feita por analistas de segurança da DCSO CyTec (Via: GBHackers). Eles descobriram que os clientes Outlook e Thunderbird foram alvos desse novo malware.

O comportamento desse malware difere do dos ladrões deinformações da maioria, que visam diferentes fontes de informação, como: Navegadores da Web; Aplicativos de carteira de criptomoeda; Aplicativos de jogos em nuvem e outros.

No início de novembro de 2022, a DCSO CyTec descobriu o StrelaStealer pela primeira vez. Com base nos documentos de atração usados ??no ataque, parece que ele é distribuído por meio de arquivos ISO com alvos espanhóis anexados a eles. Atualmente, não está claro se StrelaStealer é parte de um ataque direcionado ou se foi parte do trabalho de um hacker para espalhar a infecção.

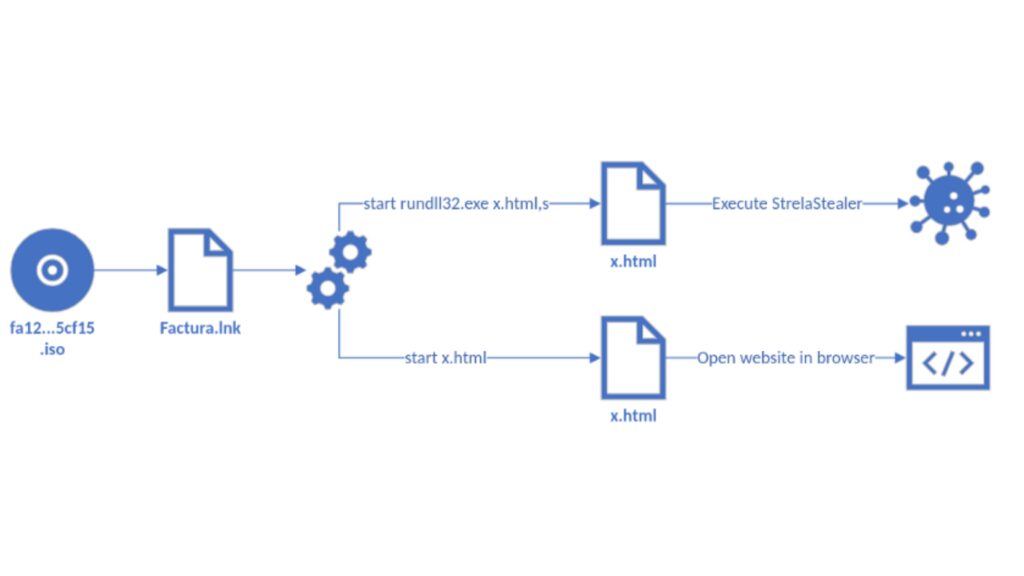

Cadeia de infecção do malware StrelaStealer

Na forma de arquivos ISO, esse ladrão de informações é entregue ao computador da vítima por meio de um anexo de e-mail para infectar o sistema da vítima. De acordo com o relatório, StrelaStealer pode ser carregado como slc.dll e isso é feito através do uso de uma versão renomeada de msinfo32.exe.

Além disso, na forma de um arquivo poliglota DLL/HTML, o StrelaStealer também pode ser distribuído. O termo arquivo poliglota refere-se a um arquivo que pode ser lido por dois ou mais formatos de arquivo diferentes ao mesmo tempo. Enquanto no caso do StrelaStealer, ele usa um arquivo que é válido como: DLL e; HTML.

Existem dois arquivos contidos no arquivo ISO, e aqui eles são mencionados: Factura.lnk e; arquivo x.html. O arquivo chamado “x.html” é executado duas vezes pelo primeiro arquivo (arquivo LNK). Inicialmente, será feito na forma de uma DLL e, em seguida, na forma de um arquivo HTML.

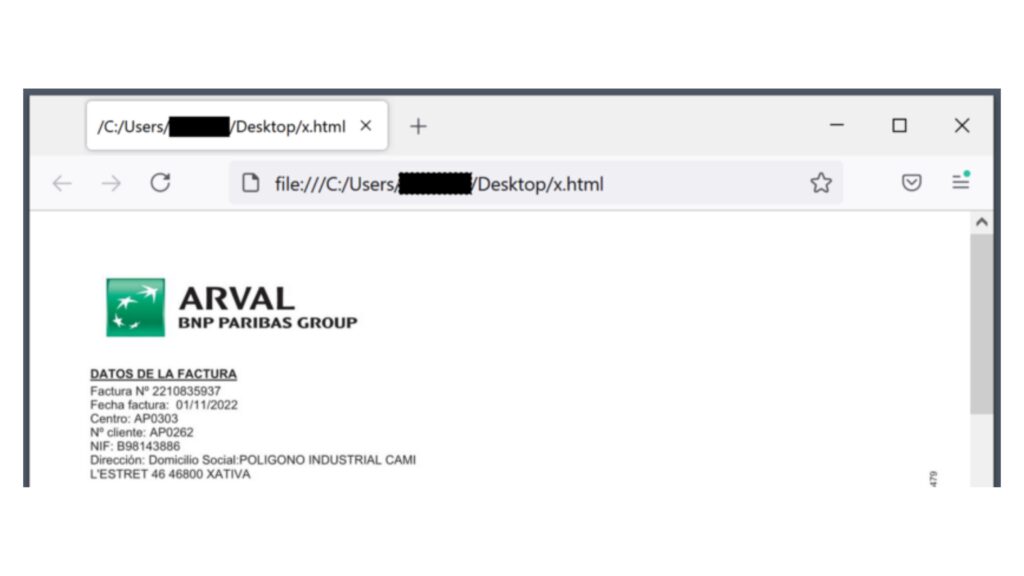

Para tornar o ataque menos suspeito, o navegador da Web padrão é aberto assim que o malware é carregado na memória para exibir o chamariz.

StrelaStealer

Para encontrar os arquivos logins.json e key4.db, o StrelaStealer pesquisa o seguinte diretório ao executar: %APPDATA%\Thunderbird\Profiles\

Assim que for concluído, ele irá exfiltrar todo o conteúdo disponível desses arquivos para o servidor C2. Ao recuperar a chave do software do Registro do Windows, StrelaStealer encontra os seguintes valores para o Outlook: Usuário IMAP; Servidor IMAP e; Senha IMAP.

Ele foi projetado para se comunicar com segurança por meio de HTTP POST s simples usando chaves xor para as strings e a carga útil. Existem servidores C2 codificados e nomes de recursos que são usados ??pelo ladrão. Além disso, esse malware pode ser usado em ataques altamente direcionados, pois é espalhado usando iscas em espanhol.