Uma nova campanha de phishing tem usado postagens do Facebook como parte de sua cadeia de ataque. O objetivo é induzir os usuários a fornecer suas credenciais de conta e informações de identificação pessoal. Os e-mails enviados aos alvos fingem ser um problema de violação de direitos autorais em uma das postagens do destinatário no Facebook, avisando que sua conta será excluída em 48 horas se nenhuma apelação for apresentada.

O link para apelar da exclusão da conta é uma postagem real do Facebook em facebook.com, ajudando os agentes de ameaças a ignorar as soluções de segurança de e-mail e garantir que suas mensagens de phishing cheguem à caixa de entrada do alvo.

Postagens do Facebook sendo usadas em golpes de phishing

A postagem no Facebook finge ser “Página de Suporte”, usando um logotipo do Facebook para parecer que a empresa a administra. No entanto, esta postagem inclui um link para um site de phishing externo com o nome Meta, empresa proprietária do Facebook, para reduzir um pouco as chances de as vítimas perceberem o golpe.

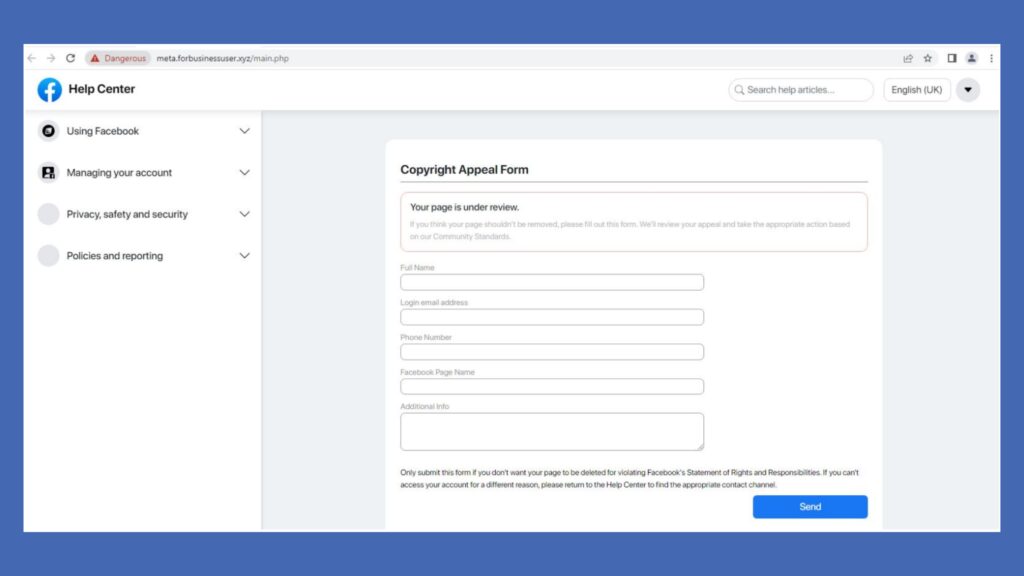

Os analistas da Trustwave que descobriram a campanha de phishing encontraram os três URLs a seguir, que permanecem online enquanto escrevo isso: meta[.]forbusinessuser[.]xyz/?fbclid=123; meta[.]forbusinessuser[.]xyz/main[.]php e; meta[.]forbusinessuser[.]xyz/checkpoint[.]php.

Os sites de phishing são elaborados com cuidado para que pareçam a página real de recurso de direitos autorais do Facebook, contendo um formulário no qual as vítimas são solicitadas a inserir seu nome completo, endereço de e-mail, número de telefone e nome de usuário do Facebook.

Após o envio desses dados, a página também coleta o endereço IP da vítima e as informações de geolocalização e exfiltra tudo para uma conta do Telegram sob o controle do agente da ameaça. Assim, os agentes de ameaças podem coletar informações extras para contornar as proteções de impressão digital ou questões de segurança enquanto assumem o controle da conta do Facebook da vítima.

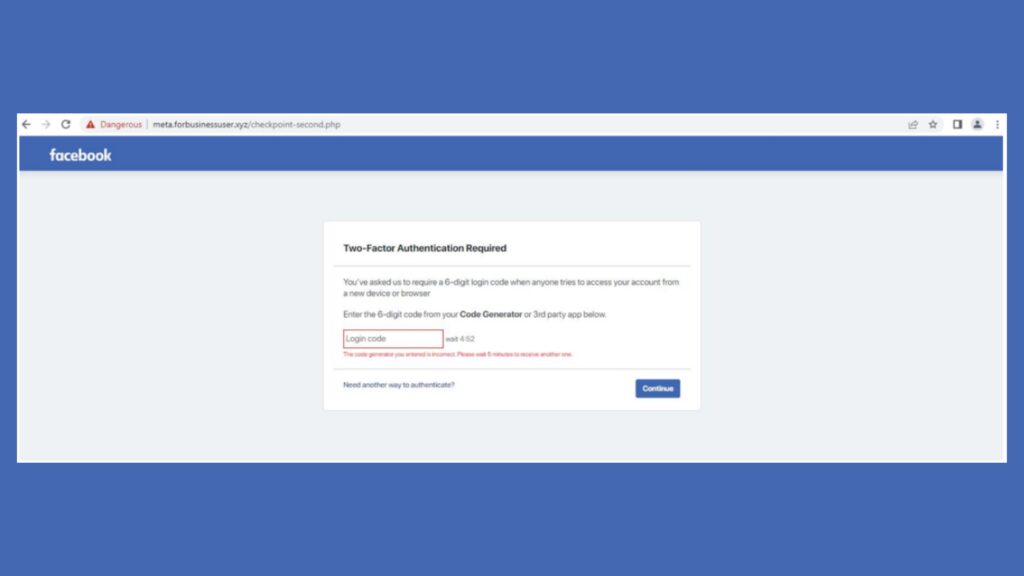

Enquanto isso, um redirecionamento leva a vítima para a próxima página de phishing, que exibe uma solicitação falsa de senha única de 6 dígitos (OTP) com um cronômetro.

Qualquer que seja o código inserido pela vítima, resultará em um erro e, se a mensagem “Precisa de outra maneira de autenticar?” é clicado, o site redireciona para o site real do Facebook, aponta o Bleeping Computer.

Os analistas da Trustwave também descobriram que os agentes de ameaças usam o Google Analytics em suas páginas de phishing para ajudá-los a rastrear a eficiência de suas campanhas. De acordo com eles, foram encontradas várias contas do Facebook usando postagens falsas feitas para aparecer como páginas de suporte que levam as vítimas a sites de phishing.

Essas postagens usam encurtadores de URL para vincular a sites de phishing para evitar serem sinalizados e removidos pela plataforma de mídia social.