Uma nova série de vulnerabilidades descobertas no software SysAid, amplamente utilizado para gerenciamento de serviços de TI (ITSM), acendeu um alerta no setor de cibersegurança. As falhas afetam diretamente a versão local da plataforma e possibilitam a execução remota de código (RCE) mesmo antes da autenticação do usuário — um dos cenários mais críticos em termos de segurança digital.

SysAid sob ataque: falhas graves ameaçam ambientes corporativos

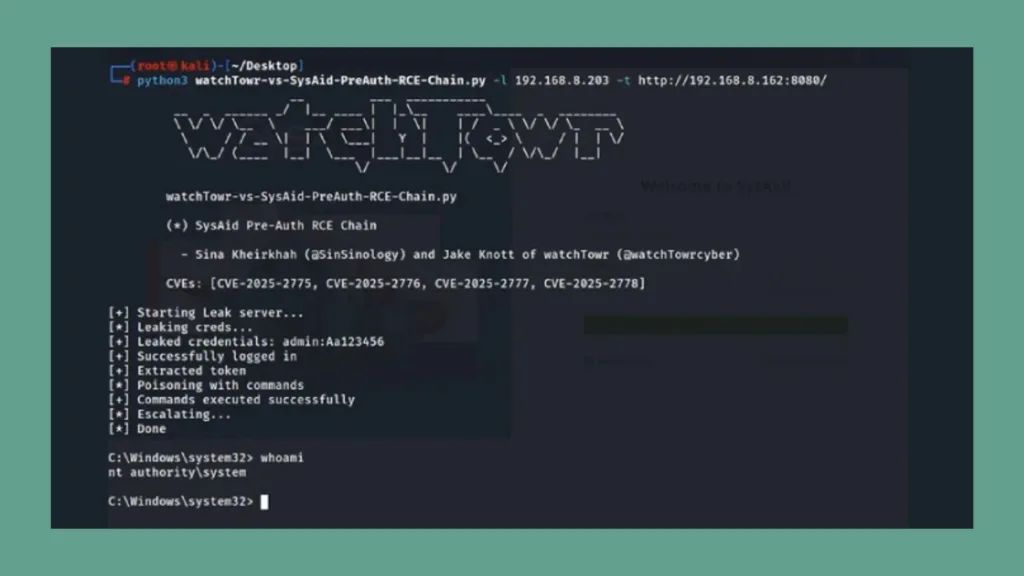

Pesquisadores do WatchTowr Labs, especializados em análise de vulnerabilidades, identificaram quatro falhas distintas, sendo três classificadas como injeções de Entidade Externa XML (XXE) e uma como injeção de comando no sistema operacional. Essas falhas foram catalogadas sob os identificadores CVE-2025-2775, CVE-2025-2776, CVE-2025-2777 e CVE-2025-2778.

Detalhamento técnico: como as falhas funcionam

As vulnerabilidades XXE ocorrem quando um aplicativo processa dados XML de forma insegura, permitindo que atores maliciosos insiram entidades externas e manipulem o fluxo de dados para acessar ou interferir em sistemas internos. As falhas específicas descobertas estão localizadas nos seguintes endpoints:

- /mdm/checkin: vulnerável às falhas CVE-2025-2775 e CVE-2025-2776

- /lshw: vulnerável à falha CVE-2025-2777

A exploração é considerada trivial por especialistas, uma vez que basta enviar uma requisição HTTP POST especialmente manipulada para os endpoints citados.

Com essa técnica, os atacantes podem, por exemplo, ler arquivos internos da aplicação — inclusive arquivos com informações altamente sensíveis, como o InitAccount.cmd, que guarda o nome de usuário e a senha do administrador em texto simples, criados durante a instalação inicial do SysAid.

Esse tipo de exposição representa uma ameaça severa, pois permite ao invasor obter privilégios administrativos totais, comprometendo completamente a infraestrutura de TI da organização.

Injeção de comando e combinação perigosa

Além das falhas XXE, uma outra vulnerabilidade grave foi identificada: uma injeção de comando no sistema operacional, registrada como CVE-2025-2778. Essa falha, quando combinada com as XXE, pode transformar um simples acesso remoto em controle completo do servidor afetado — com potencial para espionagem, sabotagem, ransomware e outros tipos de ataques avançados.

O risco é ainda maior considerando que nenhuma autenticação é necessária para explorar as vulnerabilidades. Isso significa que qualquer sistema exposto à internet está potencialmente vulnerável se não estiver atualizado.

Correção e recomendações urgentes

Diante da gravidade das descobertas, a SysAid lançou, no início de março de 2025, a versão 24.4.60 b16, que corrige todas as falhas citadas. A atualização foi disponibilizada silenciosamente, mas ganhou relevância após a publicação de uma prova de conceito (PoC) pelos pesquisadores, demonstrando a facilidade de exploração das vulnerabilidades.

É importante ressaltar que ataques contra o SysAid não são inéditos. Em 2023, a plataforma foi alvo do grupo de ransomware Cl0p, que explorou a vulnerabilidade CVE-2023-47246 em ataques de dia zero. Esses eventos reforçam a urgência de manter os sistemas sempre atualizados.

Boas práticas de segurança para usuários do SysAid

A seguir, algumas recomendações para administradores de sistemas que utilizam o SysAid em sua infraestrutura:

- Atualize imediatamente para a versão 24.4.60 b16 ou superior;

- Monitore logs de atividades incomuns nos endpoints afetados;

- Implemente uma camada adicional de segurança, como Web Application Firewalls (WAFs), para bloquear tentativas de exploração;

- Desative o acesso externo direto ao SysAid, sempre que possível;

- Adote políticas de autenticação multifator (MFA) e auditoria contínua.

Além disso, é recomendável que as empresas revisem suas políticas de resposta a incidentes para garantir agilidade no caso de exploração bem-sucedida.

Conclusão

Com a crescente sofisticação dos ataques cibernéticos, ferramentas como o SysAid, amplamente usadas em ambientes corporativos, tornam-se alvos estratégicos. As quatro falhas críticas recém-identificadas representam riscos concretos de invasão, se não tratadas com urgência.

Ao aplicar as atualizações fornecidas pela SysAid e adotar uma postura de segurança proativa, as empresas podem evitar prejuízos significativos e garantir a integridade de seus sistemas de TI.