As violações de sistemas de segurança estão cada vez mais sofisticadas, com diversas formas de ataque. No entanto, algumas dessas violações são negligenciadas. Neste artigo, você verá as 3 violações de segurança cibernética ignoradas, mas que deveriam receber uma maior atenção. Abaico estão as três das piores violações, táticas e técnicas de invasores de 2022 e os controles de segurança que podem fornecer proteção de segurança empresarial eficaz para eles.

2 ataques RaaS em 13 meses

Ransomware como serviço é um tipo de ataque no qual o software e a infraestrutura do ransomware são alugados para os invasores, na dark web de outros agentes de ameaças e gangues de ransomware.

Nesse ataque, o agente da ameaça consiste em um dos grupos de ransomware mais prevalentes, especializado em acesso por terceiros, enquanto a empresa-alvo é um varejista de médio porte com dezenas de sites nos Estados Unidos. Os cibercriminosos usaram ransomware como um serviço para violar a rede da vítima.

Na maioria dos casos de RaaS, os invasores geralmente permanecem nas redes por semanas e meses antes de exigir resgate. Uma investigação de log revelou que os invasores tinham como alvo servidores que não existiam neste sistema. Acontece que a vítima foi inicialmente violada e resgatada 13 meses antes desse segundo ataque de ransomware. Posteriormente, o primeiro grupo de invasores monetizou o primeiro ataque não apenas por meio do resgate obtido, mas também vendendo as informações de rede da empresa para o segundo grupo de ransomware.

Nos 13 meses entre os dois ataques, a vítima mudou sua rede e removeu servidores, mas os novos atacantes não estavam cientes dessas modificações arquitetônicas. Ataques RaaS como este são um bom exemplo de como a visibilidade total permite alertas antecipados. A detecção e correção das falhas por trás desses ataques devem ser uma prioridade dentro de qualquer organização.

O ataque de infraestrutura crítica em redes de alerta de radiação

Violações de estações de abastecimento de água, sistemas de esgoto e outras infraestruturas podem colocar milhões de residentes em risco de crise humana. Essas infraestruturas também estão se tornando vulneráveis, e as ferramentas de gerenciamento de superfície de ataque para OSINT, como Shodan e Censys, permitem que as equipes de segurança encontrem essas vulnerabilidades com facilidade.

Em 2021, dois hackers eram suspeitos de terem como alvo redes de alerta de radiação. Seu ataque contou com dois insiders que trabalhavam para terceiros. Esses insiders desativaram os sistemas de alerta de radiação e conseguiram excluir software crítico e desativar medidores de radiação.

De acordo com Etay Maor, diretor sênior de estratégia de segurança da Cato Networks:

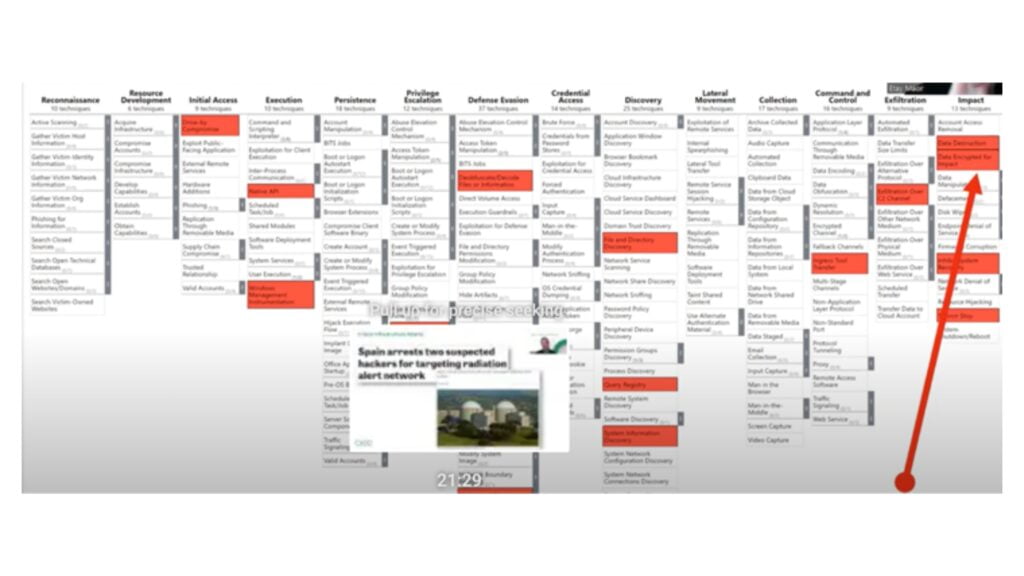

Infelizmente, a verificação de sistemas vulneráveis em infraestrutura crítica está mais fácil do que nunca. Embora muitas dessas organizações tenham várias camadas de segurança, elas ainda estão usando soluções pontuais para tentar defender sua infraestrutura, em vez de um sistema que pode analisar de forma holística o ciclo de vida completo do ataque As violações nunca são apenas um problema de phishing, um problema de credenciais ou um problema de sistema vulnerável – elas são sempre uma combinação de vários comprometimentos executados pelo agente da ameaça.

O ataque de ransomware em três etapas que começou com phishing

O terceiro ataque também é um ataque de ransomware. Desta vez, consistiu em três etapas:

Infiltração: O invasor conseguiu obter acesso à rede por meio de um ataque de phishing; Atividade de rede: na segunda fase, o atacante progrediu lateralmente na rede por duas semanas. Durante esse tempo, ele coletou senhas de administrador e usou malware sem arquivo na memória e; exfiltração: os invasores enviaram os dados para fora da rede. Além dessas três etapas principais, subtécnicas adicionais foram empregadas durante o ataque e as soluções de segurança pontuais da vítima não foram capazes de bloquear esse ataque.

Etay Maor, complementa:

Uma abordagem de múltiplos pontos de estrangulamento, que olha horizontalmente (por assim dizer) para o ataque, em vez de um conjunto de questões verticais e desconexas, é a maneira de aprimorar a detecção, mitigação e prevenção de tais ameaças. Ao contrário da crença popular, o invasor precisa acertar muitas vezes e os defensores precisam acertar apenas uma vez. As tecnologias subjacentes para implementar uma abordagem de ponto de estrangulamento múltiplo são visibilidade total da rede por meio de um backbone nativo da nuvem e uma pilha de segurança de passagem única baseada em ZTNA.

De acordo com a pesquisa de segurança em andamento realizada pela equipe de segurança da Cato Networks, eles identificaram duas vulnerabilidades adicionais e tentativas de exploração que recomendam incluir em seus próximos planos de segurança: o Log4j e; Firewalls e VPNs mal configurados.

Investir em segurança é o primeiro passo para evitar ataques de ransomwares e outros malwares. Os ataques não devem ser negligenciados!