Pesquisadores da ESET detalharam recentemente uma vulnerabilidade crítica, rastreada como CVE-2024-7344 (pontuação CVSS: 6,7), que permitia burlar o mecanismo de inicialização segura em sistemas UEFI. Essa falha, agora corrigida, abria espaço para a execução de códigos não confiáveis e a implantação de bootkits como Bootkitty e BlackLotus.

O que é o UEFI e por que é importante?

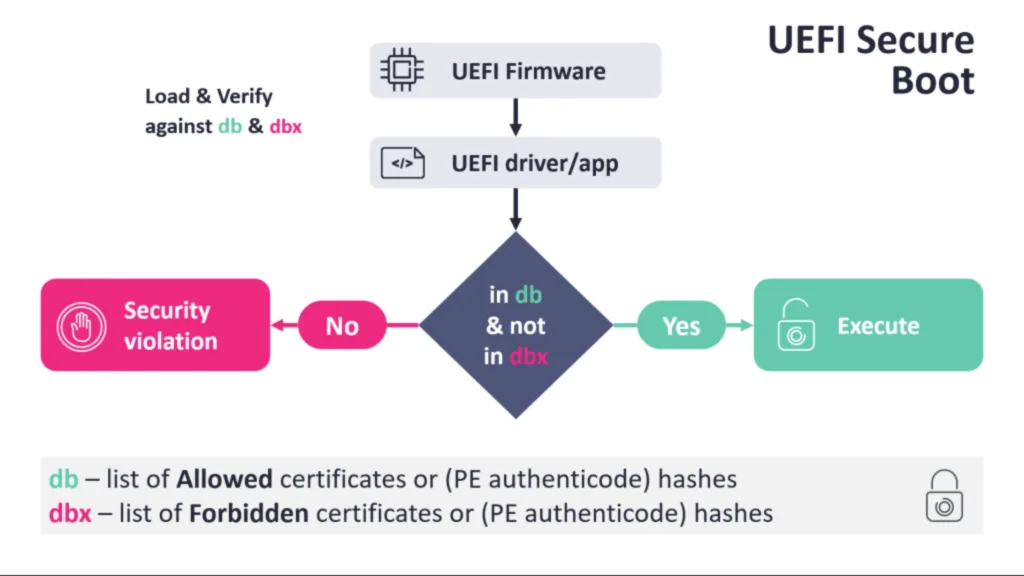

A Unified Extensible Firmware Interface (UEFI) é uma evolução do antigo BIOS, responsável por conectar o sistema operacional ao firmware do dispositivo. Além de suportar diagnósticos remotos, o UEFI garante que apenas softwares confiáveis sejam executados durante a inicialização, protegendo o sistema de ataques maliciosos.

No entanto, a nova falha exposta pela ESET mostrou que mesmo um mecanismo essencial como o Secure Boot pode ser vulnerável.

Como a falha foi explorada

A vulnerabilidade estava em um aplicativo UEFI assinado pelo certificado UEFI CA 2011 da Microsoft. O problema envolvia o uso de um carregador PE personalizado, que permitia carregar binários não assinados durante a inicialização do sistema.

Conforme o alerta da ESET:

“O aplicativo permitia o carregamento de qualquer binário UEFI — mesmo não assinado — a partir de um arquivo chamado cloak.dat, ignorando o estado do Secure Boot.”

Entre os softwares afetados estavam soluções de recuperação de sistema desenvolvidas por empresas como Howyar Technologies, Greenware Technologies e Radix Technologies.

Softwares vulneráveis e suas versões corrigidas:

- Howyar SysReturn: versão anterior à 10.2.023_20240919

- Greenware GreenGuard: versão anterior à 10.2.023-20240927

- Radix SmartRecovery: versão anterior à 11.2.023-20240927

- Sanfong EZ-back: versão anterior à 10.3.024-20241127

- WASAY eRecoveryRX: versão anterior à 8.4.022-20241127

- CES NeoImpact: versão anterior à 10.1.024-20241127

- SignalComputer HDD King: versão anterior à 10.3.021-20241127

Ação corretiva e impacto

A ESET relatou a falha ao CERT/CC em junho de 2024. Em resposta, os fornecedores corrigiram os softwares vulneráveis, e a Microsoft revogou os binários comprometidos na atualização Patch Tuesday de 14 de janeiro de 2025.

Reflexões sobre o caso

Os pesquisadores enfatizaram que, embora o problema tenha sido resolvido rapidamente, a recorrência de falhas semelhantes é preocupante. Uma vulnerabilidade similar (CVE-2022-34302) já havia sido descoberta dois anos antes.

Para os especialistas da ESET, o caso reforça a necessidade de vigilância contínua, pois nem mesmo mecanismos avançados como o Secure Boot são imunes a falhas.

Conclusão

A vulnerabilidade CVE-2024-7344 destaca a importância de manter sistemas atualizados e de reforçar a segurança em todos os níveis do firmware. Embora o problema tenha sido corrigido, ele serve como um lembrete de que a segurança digital é um processo contínuo e desafiador.