Uma grave falha de segurança foi descoberta no Nuclei, um scanner de vulnerabilidades de código aberto amplamente utilizado. A vulnerabilidade, identificada como CVE-2024-43405, tem uma pontuação de severidade de 7,4 em 10 e afeta todas as versões do Nuclei posteriores à 3.0.0. Caso explorada com sucesso, ela permite que invasores contornem a verificação de assinaturas e potencialmente executem códigos maliciosos.

Como a vulnerabilidade afeta o Nuclei?

O Nuclei é projetado para identificar vulnerabilidades em aplicativos modernos, infraestruturas e plataformas de nuvem. O processo de varredura utiliza arquivos YAML, conhecidos como templates, para enviar requisições específicas que ajudam a localizar falhas no sistema. Contudo, a falha descoberta afeta diretamente a maneira como a verificação de assinatura é realizada, possibilitando que códigos maliciosos sejam injetados em templates sem comprometer a assinatura legítima.

Segundo a Wiz, empresa de segurança que identificou a vulnerabilidade, a falha ocorre devido a uma inconsistência entre o processo de verificação de assinatura e o parser YAML, responsável por interpretar os templates. Isso cria uma brecha que permite que um invasor inicie uma sequência de comandos maliciosos ao burlar a verificação de assinatura.

Como os invasores podem explorar a falha?

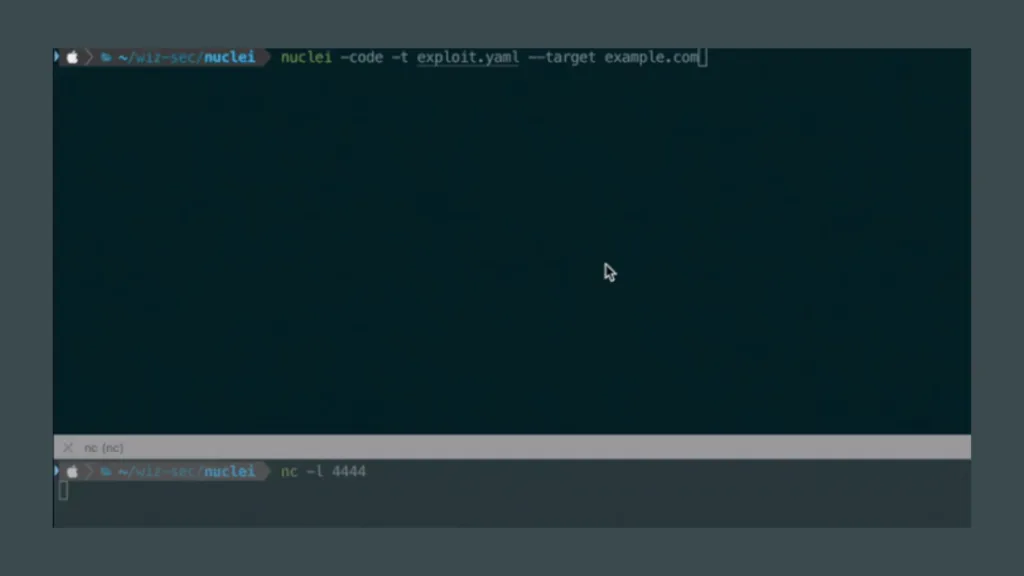

A exploração dessa vulnerabilidade depende da manipulação do processo de verificação de assinatura, o que permite que os invasores insiram caracteres especiais, como “\r” (retorno de carro), em lugares estratégicos. Esses caracteres são tratados de maneira diferente pelo mecanismo de verificação de assinatura e pelo parser YAML. A primeira linha de verificação da assinatura, que é validada corretamente, ignora qualquer linha subsequente que também contenha assinaturas. No entanto, essas linhas ignoradas ainda podem ser processadas pelo YAML e executar comandos, comprometendo a segurança do sistema.

De acordo com Guy Goldenberg, pesquisador da Wiz, essa falha representa um ponto único de falha, visto que a verificação de assinatura é o único método atualmente disponível para garantir a integridade dos modelos. Com a falha, invasores podem criar modelos maliciosos que se aproveitam dessa falha de verificação para realizar ataques como execução arbitrária de comandos ou exfiltração de dados.

Medidas de mitigação

O ProjectDiscovery, desenvolvedor do Nuclei, já corrigiu a falha na versão 3.3.2 do Nuclei, lançada em setembro de 2024. A versão mais recente, 3.3.7, inclui correções adicionais. A recomendação para os usuários é atualizar imediatamente para evitar que a falha seja explorada por agentes maliciosos. Além disso, é crucial que organizações validem e isolem corretamente modelos fornecidos por fontes não confiáveis, a fim de impedir que código malicioso seja executado.

Esse incidente destaca a importância de manter práticas rigorosas de validação e verificação de segurança em ferramentas utilizadas para auditoria de vulnerabilidades. A adoção de medidas proativas pode ajudar a prevenir que brechas como essa comprometam a integridade de sistemas críticos.