Uma vulnerabilidade recém-corrigida em sistemas UEFI (Unified Extensible Firmware Interface) reacendeu debates sobre a eficácia do Secure Boot, um recurso fundamental de segurança. A falha, registrada sob o código CVE-2024-7344, recebeu uma pontuação CVSS de 6,7 e está associada a um aplicativo UEFI assinado pelo certificado UEFI de terceiros “Microsoft Corporation UEFI CA 2011”.

Falha em sistemas UEFI expõe risco a bootkits maliciosos

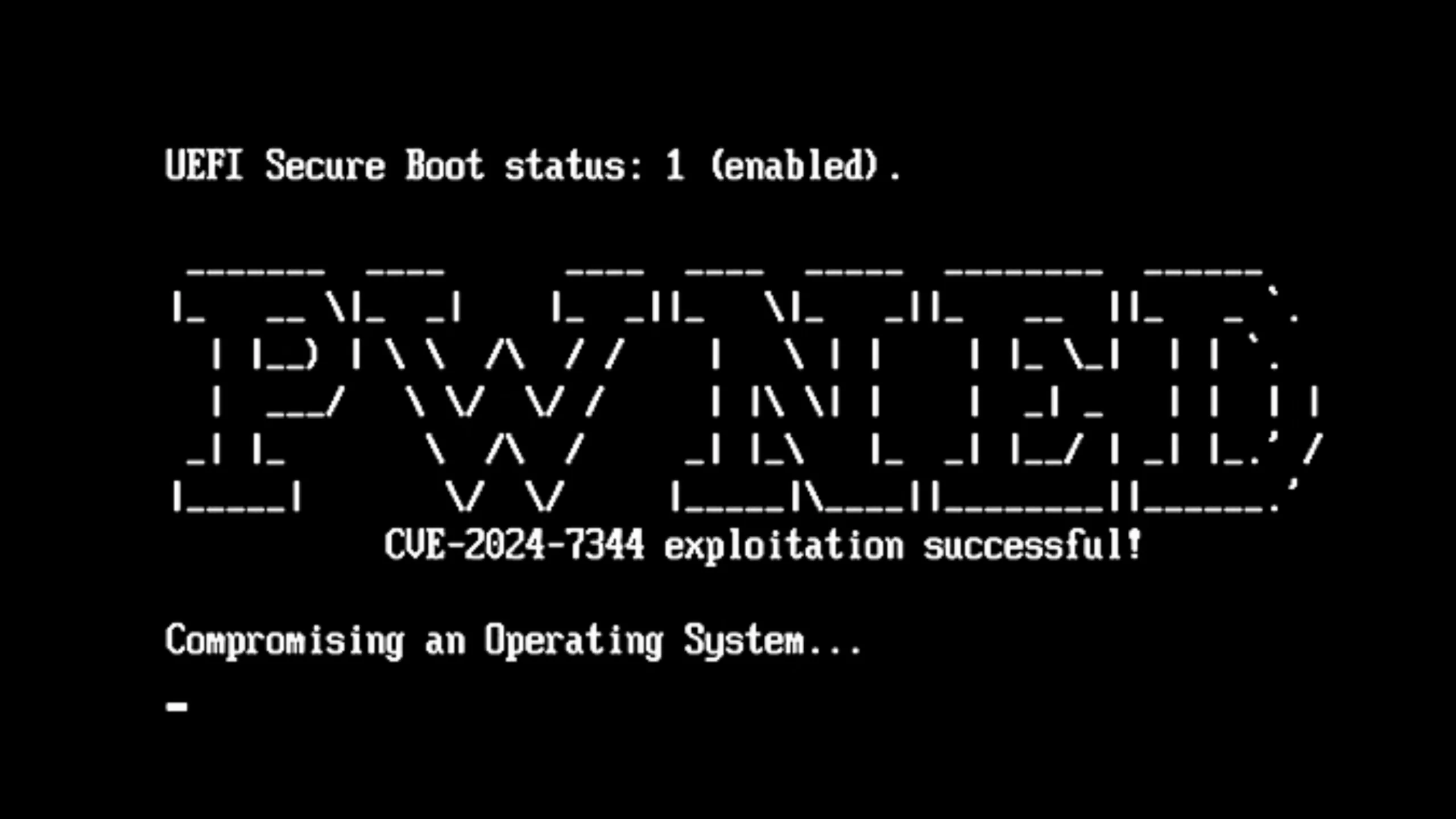

De acordo com a ESET, a exploração bem-sucedida dessa falha permite a execução de código não confiável durante a inicialização do sistema, mesmo em dispositivos com o Secure Boot ativado, o que possibilita a implantação de bootkits UEFI maliciosos. Isso pode ocorrer independentemente do sistema operacional instalado, como Windows ou Linux.

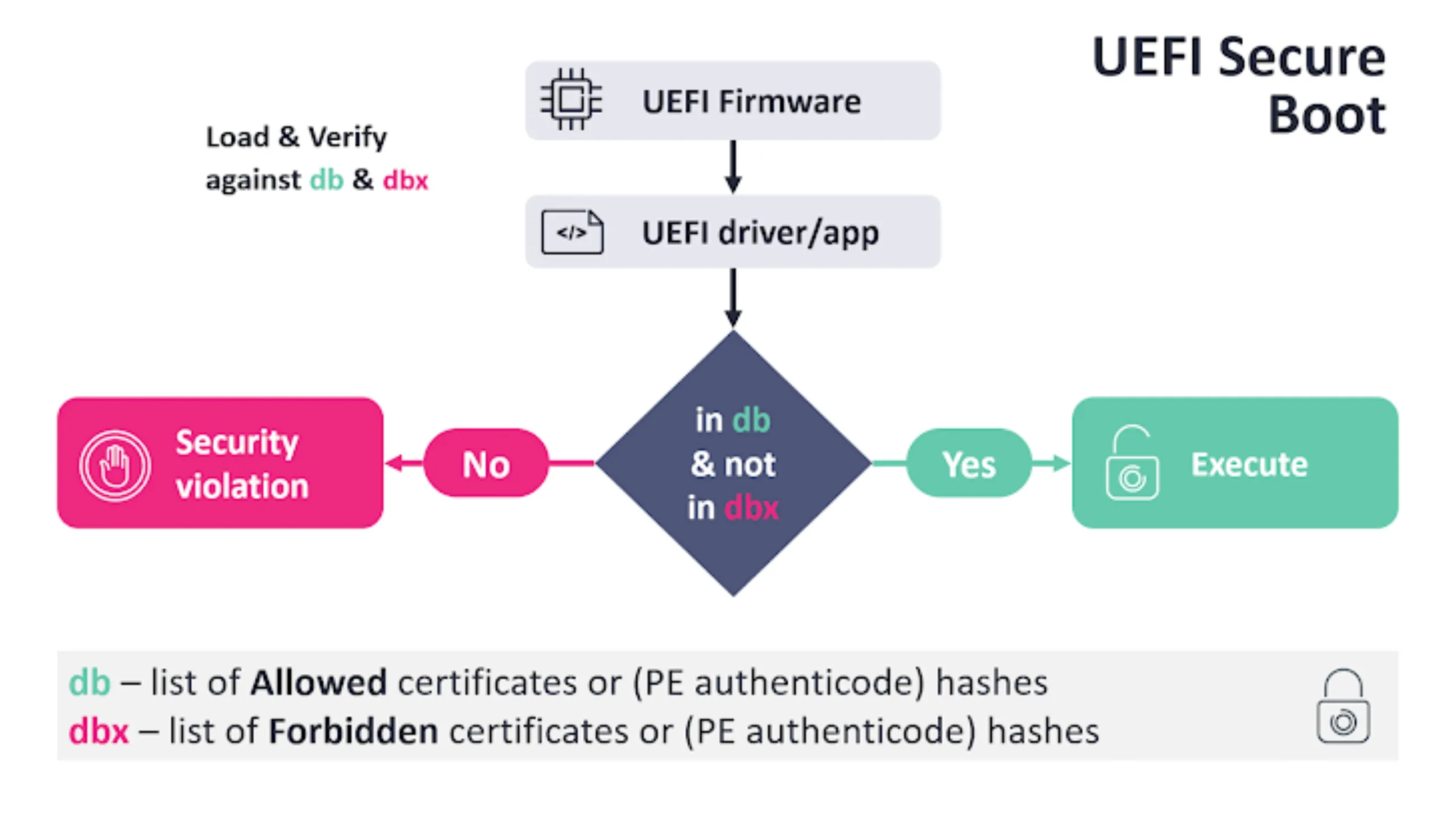

O que é o Secure Boot?

O Secure Boot é um padrão de segurança que verifica a autenticidade do software carregado no início do sistema. Ele utiliza assinaturas digitais para garantir que apenas códigos confiáveis, aprovados pelo fabricante do dispositivo, sejam executados durante o processo de inicialização. No entanto, essa nova vulnerabilidade revelou brechas que podem ser exploradas para burlar essa proteção.

Origem da vulnerabilidade

A falha foi identificada em aplicativos UEFI desenvolvidos por diversas empresas, como:

- Howyar Technologies Inc. (SysReturn até a versão 10.2.023_20240919)

- Greenware Technologies (GreenGuard até a versão 10.2.023-20240927)

- Radix Technologies Ltd. (SmartRecovery até a versão 11.2.023-20240927)

- Sanfong Inc. (EZ-back até a versão 10.3.024-20241127)

- Wasay Software Technology Inc. (eRecoveryRX até a versão 8.4.022-20241127)

- CES Inc. (NeoImpact até a versão 10.1.024-20241127)

- Signal Computer GmbH (HDD King até a versão 10.3.021-20241127)

O pesquisador Martin Smolár, da ESET, explicou que o problema ocorre devido ao uso de um carregador PE personalizado, em vez das funções padrão e seguras LoadImage e StartImage do UEFI. Isso permite que binários UEFI não assinados sejam carregados durante a inicialização, desde que estejam em um arquivo criado especificamente para essa finalidade, como o “cloak.dat”.

Riscos e impactos

Essa brecha possibilita que invasores obtenham acesso persistente ao sistema, mesmo antes do carregamento do sistema operacional. Além disso, códigos maliciosos podem sobreviver a reinicializações e até a reinstalações do sistema operacional. Isso os torna difíceis de detectar por soluções de segurança tradicionais, como ferramentas de detecção de endpoint (EDR).

Outra preocupação é que atores maliciosos podem explorar a vulnerabilidade ao carregar o binário comprometido “reloader.efi” em sistemas UEFI que aceitem o certificado UEFI de terceiros da Microsoft. Para isso, são necessários privilégios elevados, como acesso administrativo no Windows ou root no Linux.

Correções implementadas

A ESET relatou a vulnerabilidade ao CERT Coordination Center (CERT/CC) em junho de 2024. Em resposta, fabricantes como Howyar Technologies e seus parceiros corrigiram os produtos afetados. No dia 14 de janeiro de 2025, a Microsoft revogou os binários comprometidos como parte da atualização Patch Tuesday.

Medidas de proteção

Além de instalar as atualizações recentes, os especialistas recomendam:

- Gerenciar rigorosamente o acesso aos arquivos da partição EFI.

- Implementar personalizações no Secure Boot.

- Utilizar atestados remotos com Trusted Platform Module (TPM).

Martin Smolár destacou que o número crescente de vulnerabilidades UEFI descobertas nos últimos anos evidencia que o Secure Boot não é uma barreira intransponível. Ele ainda questionou a frequência do uso de técnicas inseguras por fornecedores de software UEFI de terceiros e alertou para a possibilidade de outras brechas semelhantes.

O incidente reforça a necessidade de uma abordagem mais robusta e proativa para proteger dispositivos contra ameaças emergentes no ambiente UEFI.