Uma pesquisa recente identificou vulnerabilidades significativas em protocolos de tunelamento que podem permitir que invasores conduzam ataques a uma grande quantidade de dispositivos conectados à internet. De acordo com o estudo realizado pela Top10VPN em parceria com o professor Mathy Vanhoef da KU Leuven, mais de 4,2 milhões de hosts, incluindo servidores VPN, roteadores domésticos, roteadores de internet core e nós de redes de entrega de conteúdo (CDNs), estão suscetíveis a tais ameaças. Países como China, França, Japão, Estados Unidos e Brasil estão entre os mais afetados.

Falhas nos protocolos de tunelamento

Os protocolos de tunelamento como IP6IP6, GRE6, 4in6 e 6in4, usados principalmente para conectar redes desconectadas, não possuem mecanismos adequados de segurança, como autenticação e criptografia. Isso os torna alvos fáceis para invasores, que podem explorar essas falhas para realizar uma série de ataques, como o envio de tráfego malicioso e a criação de proxies unidirecionais.

Tipos de ataques possíveis

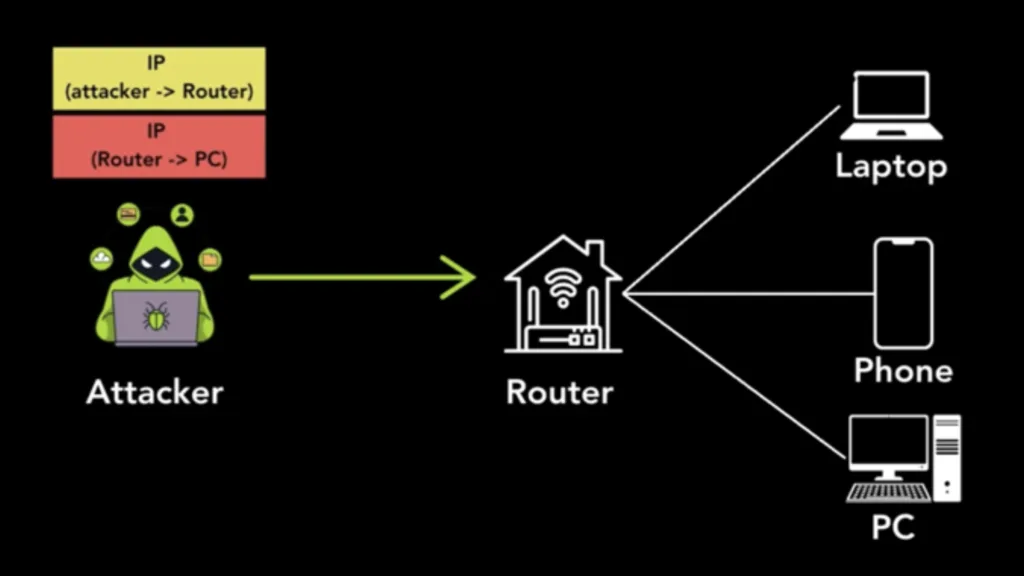

A exploração dessas vulnerabilidades pode permitir ataques anônimos e até a execução de negação de serviço (DoS), como explicou o CERT Coordination Center (CERT/CC). Em um cenário de ataque, um invasor pode enviar pacotes maliciosos com cabeçalhos falsificados, fazendo com que o dispositivo vulnerável os repasse para outros alvos sem a devida verificação, já que o endereço de origem parece legítimo.

Além disso, esses ataques podem ser usados para criar ataques de negação de serviço (DoS) que congestionam a rede, prejudicando a performance e até a disponibilidade dos sistemas afetados.

CVEs identificados

Foram atribuídos diversos identificadores de CVE (Common Vulnerabilities and Exposures) a essas falhas, como:

- CVE-2024-7595 (relacionado a GRE e GRE6)

- CVE-2024-7596 (encapsulamento UDP genérico)

- CVE-2025-23018 (IPv4 sobre IPv6 e IPv6 sobre IPv6)

- CVE-2025-23019 (IPv6 sobre IPv4)

Essas falhas permitem que um atacante envie pacotes encapsulados, com o cabeçalho de origem alterado, para mascarar sua identidade e comprometer a rede do alvo.

Recomendação de defesa

Para mitigar esses riscos, especialistas sugerem a implementação de soluções como IPSec ou WireGuard, que oferecem autenticação e criptografia adequadas, e a filtragem rigorosa de pacotes de tunelamento para garantir que apenas fontes confiáveis sejam aceitas. Além disso, é aconselhável utilizar técnicas de Deep Packet Inspection (DPI) e bloquear pacotes não criptografados nos roteadores e middleboxes.

Impacto potencial

As vítimas de ataques que exploram essas vulnerabilidades podem enfrentar uma série de consequências, incluindo congestionamento de rede, interrupção de serviços e sobrecarga de dispositivos de rede. Além disso, esses ataques abrem portas para exploração adicional, como ataques man-in-the-middle, onde dados podem ser interceptados e manipulados.