Os especialistas da Check Point Research analisaram os ataques as infraestruturas VMware no último final de semana. Segundo a CPR, o ataque de ransomware do dia 4 e 5 de fevereiro de 2023 foi o maior já registrado em servidores não Windows, neste caso seriam servidores Linux. Além disso, este ataque já é considerado de gigante impacto. A informação divulgada revela que a capacidade do ataque pode se espalhar para todos os cidadãos, causar interrupções nacionais e até globais.

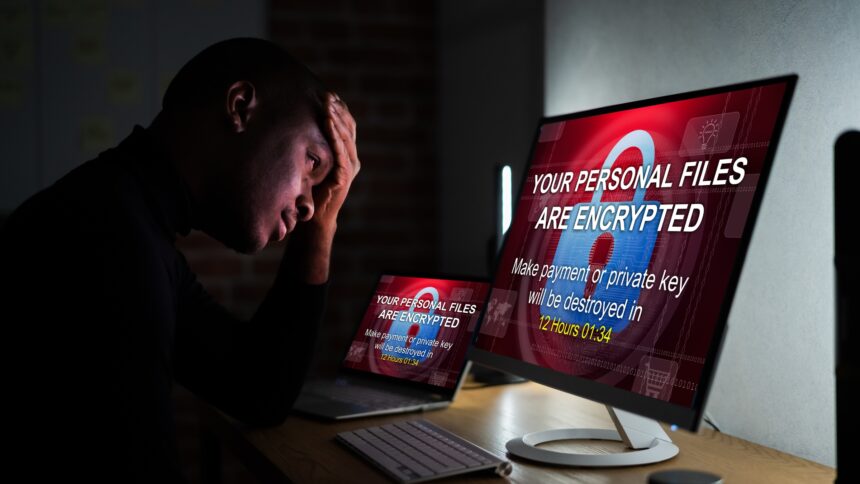

Ataque de ransomware a servidores VMware ESXi é o maior já registrado!

Um alerta global, sem restrições ou ressalvas, foi emitido pelo Time Francês de Resposta a Emergências de Computadores e também pela Autoridade Nacional de Segurança Cibernética da Itália. A vulnerabilidade explorada foi corrigida em fevereiro de 2021 e registrada com o CVE-2021-21974. O risco é gigante pois são servidores Linux que prestam serviços para milhares de outros servidores, formando uma rede gigante.

Segundo informações divulgadas oficialmente, estes servidores são utilizados amplamente na França, Finlândia, Itália, Canadá e Estados Unidos. E assim, devido a diversos outros países usarem os servidores nestes países, especialmente nos EUA, o impacto pode ser generalizado e global. Afinal de contas, quase o mundo todo tem seus servidores na América do Norte.

A VMware, em nota, disse que a problemática da vulnerabilidade causa um estouro de heap do openSLP (Service Location Protocol) que pode executar qualquer código arbitrário.

Quais servidores Linux são afetados?

Os servidores Linux afetados são os ESXi que estão sem o patch com a correção para o CVE-2021-21974, além disso precisam estar conectados a internet com a porta 427.

Os seguintes sistemas estão vulneráveis e podem sofrer ataques a qualquer momento:

- ESXi versões 7.x anteriores a ESXi70U1c-17325551

- ESXi versões 6.7.x anteriores a ESXi670-202102401-SG

- ESXi versões 6.5.x anteriores a ESXi650-202102101-SG

A maioria dos servidores infectados são da OVH e Hetzner

Os pesquisadores da Check Point Research fizeram um consulta extremamente específica do Censys e identificaram que existem quase 2.000 dispositivos ESXi infectados. Além disso, a grande maioria das vítimas são dos provedores populares OVH e Hetzner, e pode ser preocupante para o Brasil já que muitos provedores de hospedagem nacionais revendem OVH.

O que disse o provedor de serviços OVH, VMware e Hetzner?

A OVH que oferece máquinas bare metal com a opção de instalar o ESXi em todas elas, disse que no último dia 3 de fevereiro de 2023 fechou as portas 427 para todos os seus clientes, essa medida visa ajuda a mitigar a ameaça eminente. A Hetzner não postou nenhuma nota em seu blog oficial, ao menos até a data de publicação do post.

Quais as principais medidas adotadas pela empresas citadas?

A VMware publicou soluções alternativas para ajudar os proprietários de servidores a reduzir o risco de exploração do CVE. A OVHcloud forneceu recomendações, incluindo medidas de emergência, aos clientes da OVHcloud que usam ESXi. Os conselhos e as recomendações completos da VMware em resposta ao CVE podem ser encontrados em seu site.

Check Point Research comentou o maior ataque de ransomware em servidores Linux!

Os pesquisadores da CPR já declararam que este ataque de ransomware é o maior que já se teve notícias, especialmente por ter como alvo servidores Linux. Assim, o ataque de ransomware do último final de semana é o maior já registrado a sistemas diferente do Windows.

Esse ataque massivo aos servidores ESXi é considerado um dos mais extensos ciberataques de ransomware já relatados em máquinas não Windows. O que torna a situação ainda mais preocupante é o fato de que, até recentemente, os ataques de ransomware eram mais focados em máquinas baseadas no Windows. Os atacantes que aplicam o ransomware perceberam como os servidores Linux são cruciais para os sistemas de instituições e organizações. Isso certamente os levou a investir no desenvolvimento de uma arma cibernética tão poderosa e a tornar o ransomware tão sofisticado.

Comenta Fernando de Falchi, gerente de Engenharia de Segurança da Check Point Software Brasil.

Ransomware e a sua evolução ao longo dos anos até 2023

Quando os ataques de ransomware começaram, tudo era muito discreto. Inicialmente o hacker mal-intencionado (cracker), aproveite e entenda a diferença entre hacker e cracker. Então, estes ataques, quando verificados, sempre eram pequenos, em busca de pequenas quantias.

Mas em 2023 os ataques já começaram o ano com avanços e transtornos expressivos, técnicas novas capazes de causar problemas generalizados e até globais. Agora, vazar dados pessoais fazem parte do argumento que mais funciona para extorquir vítimas.

Ataques de ransomware em 2022

Ainda conforme a Check Point, que possui a rede ThreatCloud capaz de analisar ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e smartphones. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da Check Point Research, a divisão de Inteligência em ameaças da empresa.

De acordo com seus dados, globalmente, pelo menos uma em cada 13 organizações sofreu uma tentativa de ataque de ransomware em 2022.

- Na região APAC – uma em 11 organizações

- Na região EMEA – uma em 12 organizações

- Nas Américas – uma em 19 organizações

A análise das indicações iniciais de ameaças, conforme vistas pelo CPIRT (Incident Response Services) em 2022, indica que quase 50% das investigações envolvem infecções por ransomware. Os dados do CPIRT mostram que os maiores riscos visíveis de uma grande perspectiva corporativa são ataques completos de ransomware e comprometimento total da rede.

Quais ações ajudam a prevenir ataques de ransomware?

Algumas ações podem ajudar a prevenir ataques de ransomware. Pode parecer bastante óbvio a lista, porém saiba que alguns usuários, provedores não seguem as recomendações e acabam sendo vítimas dos ataques.

- Patches atualizados: manter computadores e servidores atualizados e aplicar patches de segurança, especialmente aqueles rotulados como críticos, pode ajudar a limitar a vulnerabilidade de uma organização a ataques de ransomware.

- Manter o software atualizado. Às vezes, os atacantes de ransomware encontram um ponto de entrada em seus aplicativos e software, observando vulnerabilidades e capitalizando-as. Felizmente, alguns desenvolvedores estão procurando ativamente por novas vulnerabilidades e corrigindo-as. Se o usuário corporativos deseja usar esses patches, precisa ter uma estratégia de gerenciamento de patches e garantir que todos os membros de sua equipe estejam constantemente atualizados com as versões mais recentes.

- Os sistemas de prevenção contra intrusões (IPS – Intrusion Prevention Systems) detectam ou impedem tentativas de explorar pontos fracos em sistemas, ou aplicativos vulneráveis, protegendo os usuários na corrida para explorar a última ameaça. As proteções Check Point IPS em seu firewall de próxima geração são atualizadas automaticamente. Se a vulnerabilidade foi lançada anos atrás ou há alguns minutos, a organização está protegida.

- Preferir a prevenção ao invés da detecção: Muitos afirmam que os ataques vão acontecer, e não há como evitá-los, então só resta investir em tecnologias que detectem o ataque uma vez que ele já tenha rompido a rede e mitigue o dano o mais rápido possível. Isso não é verdade. Os ataques não apenas podem ser bloqueados, mas também evitados, incluindo ataques de dia zero e malware desconhecido. Com as tecnologias certas instaladas, a maioria dos ataques, mesmo os mais avançados, pode ser evitada sem interromper o fluxo normal de negócios.

- Backup de dados robusto: o objetivo do ransomware é forçar a vítima a pagar um resgate para recuperar o acesso aos seus dados criptografados. No entanto, isso só é eficaz se o alvo perder o acesso aos seus dados. Uma solução robusta e segura de backup de dados é uma maneira eficaz de mitigar o impacto de um ataque de ransomware. Se o backup dos sistemas for feito regularmente, os dados perdidos para um ataque de ransomware devem ser mínimos ou inexistentes. No entanto, é importante garantir que a solução de backup de dados também não possa ser criptografada. Os dados devem ser armazenados em um formato de somente leitura para evitar a propagação de ransomware para unidades que contenham dados de recuperação.

- Soluções antiransomware: embora as etapas anteriores de prevenção contra ransomware possam ajudar a mitigar a exposição de uma organização a ameaças de ransomware, elas não fornecem proteção perfeita. Alguns operadores ou grupos de ransomware usam e-mails de spear phishing bem pesquisados e altamente direcionados como seu vetor de ataque. Esses e-mails podem enganar até mesmo o funcionário mais diligente, resultando em ransomware obtendo acesso aos sistemas internos de uma organização. A proteção contra esse ransomware que “escorrega pelas brechas” requer uma solução de segurança especializada. Para atingir seu objetivo, o ransomware deve executar certas ações anômalas, como abrir e criptografar um grande número de arquivos. As soluções antiransomware monitoram programas em execução em um computador em busca de comportamentos suspeitos comumente exibidos por ransomware e, se esses comportamentos forem detectados, o programa pode tomar medidas para interromper a criptografia antes que mais danos possam ser causados.